ATTT_Một mô hình có thể đáp ứng đầy đủ các yêu cầu cho việc thực hành về an ninh mạng (tổ chức một cuộc diễn tập) cần có đầy đủ các thành phần cần thiết để mô phỏng một hạ tầng CNTT, cũng như có các công cụ, thiết bị sử dụng trong quá trình diễn tập và quan trọng nhất là phải xây dựng các kịch bản có tính thực tiễn cao. Các kịch bản sử dụng cho một cuộc diễn tập, tập trận phòng thủ và tấn công trên không gian mạng có nhiều hình thức khác nhau nhưng phần lớn đều có một số đặc điểm chung.

Thiết kế mô hình tổ chức diễn tập

Thiết

kế một mô hình để tổ chức diễn tập an ninh mạng, bảo vệ hạ tầng CNTT

cần phải được lập kế hoạch cẩn thận, tính toán kỹ lưỡng bởi các chuyên

gia trong lĩnh vực an toàn thông tin. Một mô hình có thể đáp ứng đầy đủ

các yêu cầu cho cuộc diễn tập cần có đầy đủ các thành phần cần thiết để

mô phỏng một hạ tầng CNTT, có các công cụ, thiết bị sử dụng trong quá

trình diễn tập và quan trọng nhất là phải xây dựng các kịch bản có tính

thực tiễn cao. Các kịch bản sử dụng cho một cuộc diễn tập, tập trận

phòng thủ và tấn công trên không gian mạng có nhiều hình thức khác nhau

nhưng phần lớn đều có một số đặc điểm chung. Các bước thực hiện xây

dựng, tổ chức diễn tập được miêu tả trong

Hình 1:

Việc đầu tiên cần

phải thực hiện trước khi xây dựng một mô hình để tổ chức diễn tập là xác

định các “Mục tiêu” cần đạt được của việc diễn tập. Dựa vào các mục

tiêu này mới có thể xác định được hướng tiếp cận của cuộc diễn tập và

xây dựng được hạ tầng CNTT mô phỏng cho diễn tập gồm các trang thiết bị,

công cụ, phần mềm, hạ tầng mạng... phù hợp.

Bước tiếp theo là xây

dựng các kịch bản diễn tập phù hợp. Trong quá trình thực hiện, để tránh

các tình huống nằm ngoài kịch bản có thể ảnh hưởng xấu tới quá trình

diễn tập thì cần phải xây dựng trước một “Bộ quy tắc” được các bên thống

nhất. Để đánh giá được chất lượng của cuộc diễn tập cũng như trình độ

chuyên môn của các cá nhân và tập thể tham gia diễn tập thì cần có một

“Thang điểm” để xác định. Cuối cùng, để việc diễn tập thành công nhằm

nâng cao khả năng sẵn sàng ứng phó và trình độ cán bộ tham gia thì cần

có phương pháp để tập hợp lại tất cả kinh nghiệm thực hiện các bài diễn

tập. Các nội dung sẽ được lưu trữ lại với mục đích phục vụ cho đúc rút

kinh nghiệm, học hỏi và nâng cao kiến thức nghiệp vụ.

Một vấn đề

quan trọng trong các bài diễn tập là xác định các thành phần tham gia.

Một cuộc diễn tập nói chung sẽ thường được phân thành hai nhóm: Nhóm tấn

công vào hệ thống và Nhóm phòng thủ. Mỗi bên sẽ được trang bị một hệ

thống máy tính để thực hiện các nhiệm vụ nêu trong các kịch bản diễn

tập. Các thành phần tham gia diễn tập được thể hiện trong Hình 2.

Có 7 thành phần tham gia là:

- Nhóm tấn công vào hệ thống;

- Nhóm phòng thủ hệ thống;

- Ban giám sát;

- Ban tư vấn;

- Các hệ thống sử dụng để tấn công;

- Các hệ thống mục tiêu;

- Hạ tầng công nghệ thông tin mô phỏng.

Xác định mục tiêu cần đạt được trong diễn tập

Mục

tiêu của một cuộc diễn tập an ninh mạng có thể được chia ra làm hai

loại chính là:

“Phòng thủ hệ thống” và

“Tấn công hệ thống”. Tùy theo

từng loại mục tiêu để có các loại hình, hình thức đào tạo lực lượng hợp

lý, cụ thể như sau:

- Đào tạo lực lượng cho Phòng thủ hệ thống tập

trung vào việc đào tạo khả năng chống lại các tấn công từ bên trong và

bên ngoài vào hạ tầng CNTT cần được bảo vệ. Để thực hiện được công việc

này, đầu tiên lực lượng phòng thủ hệ thống cần được trang bị kiến thức

chuyên sâu về quản trị, bảo mật hệ thống. Họ phải là các chuyên gia

trong việc cấu hình, quản trị các thiết bị và các giải pháp an toàn

thông tin khác nhau. Việc sử dụng các giải pháp, ứng dụng, thiết bị an

toàn thông tin một cách thuần thục giúp phối hợp chống lại các tấn công

và hạn chế tối đa các nguy cơ về an toàn thông tin. Ngoài ra, lực lượng

này cũng cần có các kỹ năng về giám sát an ninh mạng cũng như điều tra

về sự cố an toàn thông tin. Đây là những kỹ năng giúp kịp thời phát hiện

và xử lý được các sự cố, các cuộc tấn công vào hệ thống đang được bảo

vệ. Đối với lực lượng phòng thủ hệ thống, việc đào tạo phải được tiến

hành thường xuyên để đáp ứng được yêu cầu về trình độ chuyên môn và cập

nhật kiến thức phù hợp với thực tế.

- Đào tạo cho lực lượng Tấn công

hệ thống nhằm đạt được hai mục đích. Thứ nhất, đây là cách thức hiệu

quả để tìm hiểu sâu về kiến thức an toàn thông tin qua các cách thức tấn

công vào các hệ thống, đánh giá lỗ hổng, điểm yếu bảo mật, qua đó nắm

được các điểm yếu trên hệ thống để có phương thức phòng thủ hợp lý,

chống lại các tấn công tương tự diễn ra trong thực tế. Thứ hai, lực

lượng này được chuẩn bị kiến thức hỗ trợ, tham gia các nhiệm vụ chung,

đảm bảo ATTT của tổ chức.

Định hướng đào tạo, hướng dẫn cho hai lực

lượng trên không nhất thiết phải tách rời nhau. Để thực hiện các cơ chế

bảo vệ hiệu quả thì cũng cần phải có kiến thức về các phương pháp tấn

công. Vì vậy, một quản trị viên về bảo mật, phòng thủ cho hệ thống cũng

cần phải biết các cách thức, hình thức tấn công xâm nhập để chuẩn bị sẵn

sàng đối phó. Ngược lại, lực lượng Tấn công hệ thống, thử nghiệm thâm

nhập cũng cần biết được các giải pháp, phương pháp bảo vệ hệ thống để có

các cách thức cố gắng vượt qua và xâm nhập vào được các hệ thống đó.

Lựa chọn hướng tiếp cận trong diễn tập

Có ba hướng tiếp cận chính trong tổ chức diễn tập như sau:

1. Bảo vệ chống lại các tấn công

Khi

sử dụng phương pháp tiếp cận theo hướng bảo vệ hạ tầng CNTT chống lại

các tấn công thì mục tiêu là thực hiện các bài diễn tập, thực hành bảo

vệ hệ thống giả định trước các kiểu tấn công khác nhau. Những phương

pháp bảo vệ, phòng thủ này có liên quan cả đến vấn đề kỹ thuật quản trị

mạng, quản trị hệ thống và về pháp lý, quy trình điều phối giữa các bộ

phận. Phòng thủ bảo vệ hệ thống là một quá trình liên tục, có thể chia

thành một số nhiệm vụ như sau:

- Xây dựng và áp dụng các chính sách an toàn thông tin;

- Áp dụng các giải pháp và biện pháp an ninh;

- Theo dõi, giám sát an toàn thông tin trên toàn hệ thống;

- Kiểm tra trạng thái bảo mật của các hệ thống một cách liên tục;

- Cải thiện, nâng cao khả năng bảo vệ cho hệ thống.

Việc

diễn tập thực hiện theo một vòng tròn khép kín nhằm bảo đảm cho việc

bảo vệ, phòng thủ hệ thống được toàn diện và đầy đủ (Hình 3).

Tiếp cận theo định hướng này có một số các kịch bản tổ chức diễn tập như sau:

-

Kịch bản 1: Lực lượng tham gia diễn tập sẽ nhận được đề nghị phải tự

xây dựng một số hệ thống và dịch vụ theo yêu cầu. Công việc cần thực

hiện là cài đặt, cấu hình xây dựng hệ thống CNTT theo yêu cầu trên một

hệ thống hạ tầng và các nguồn tài nguyên được cung cấp sẵn. Lực lượng

bảo vệ có nhiệm vụ phải bảo vệ được hệ thống mà họ vừa dựng lên đó.

-

Kịch bản 2: Lực lượng tham gia sẽ nhận được một hệ thống đã được cài

đặt mặc định từ trước và đang cung cấp một số dịch vụ nhất định. Nhiệm

vụ của họ là cấu hình chúng để bảo vệ chống lại được các cuộc tấn công.

-

Kịch bản 3: Lực lượng giam gia sẽ nhận được một hệ thống đã được cài

đặt và cấu hình hoàn chỉnh. Nhiệm vụ của lực lượng này là sử dụng các

giải pháp, công cụ để bảo vệ hệ thống đó, chống lại các tấn công.

2. Chủ động tấn công

Lực

lượng tham gia theo hướng tiếp cận này là một thành phần không thể

thiếu của cuộc diễn tập an ninh mạng, bởi vì các kiến thức thu được sẽ

rất hữu ích, giúp hiểu rõ hơn cách thức bảo vệ để chống lại các cuộc tấn

công. Vì vậy, lực lượng tham gia sẽ giữ vai trò của bên tấn công vào hệ

thống. Họ sẽ phải thực hiện các cuộc tấn công để xâm nhập, phá hoại các

mục tiêu khác nhau. Để mô phỏng tốt các cuộc tấn công trong thực tế thì

lực lượng tham gia cần được đào tạo chuyên sâu về các kỹ thuật tấn công

và tham gia đầy đủ tất cả các bước, các quy trình tấn công được thực

hiện trong thực tế như:

- Thực hiện trinh sát, thu thập thông tin của mục tiêu;

- Dò quét và liệt kê các thông tin thu được về mục tiêu;

- Xâm nhập giành quyền kiểm soát mục tiêu hoặc tấn công DDoS (từ chối dịch vụ) vào mục tiêu;

- Leo thang đặc quyền vào mục tiêu để có thêm nhiều quyền và thông tin có giá trị;

- Duy trì quyền truy cập vào mục tiêu;

- Xóa dấu vết và tạo ra các cửa hậu (Backdoor) cho những lần xâm nhập tiếp theo.

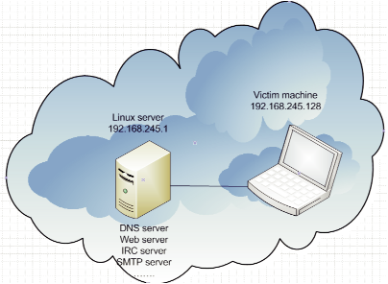

Trong

hướng tiếp cận theo tấn công vào hệ thống, mục tiêu tấn công có thể là

một hệ thống đang chạy các dịch vụ, ứng dụng có sẵn với các lỗ hổng,

điểm yếu bảo mật. Nhiệm vụ của lực lượng này là tấn công vào hệ thống đó

để khai thác thông tin, chiếm quyền điều khiển hệ thống....

3. Tiếp cận hỗn hợp

Hướng

tiếp cận này sử dụng cùng một lúc cả hai lực lượng Tấn công hệ thống và

Phòng thủ hệ thống trong cùng một kịch bản diễn tập, nhằm tạo ra một

cuộc diễn tập toàn diện nhất, có sự phối hợp và hỗ trợ nhau trong quá

trình diễn tập. Trong trường hợp này, lực lượng được huy động trực tiếp

tham gia diễn tập sẽ được chia thành hai nhóm, một lực lượng sẽ tấn công

vào hạ tầng CNTT được mô phỏng, lực lượng kia sẽ có trách nhiệm phòng

thủ chống lại các tấn công từ phía đối phương (Hình 4).

Xây dựng hệ thống mô phỏng

Để

xây dựng và triển khai tổ chức diễn tập, thường xuyên và có hiệu quả,

cần xây dựng, thiết kế một cơ sở hạ tầng giả định chuẩn, bao gồm hệ

thống mạng tốc độ cao, hệ thống máy chủ, máy trạm, các hệ thống bảo đảm

an toàn thông tin.... Các thành phần này sẽ được kết nối với nhau, tạo

ra các kịch bản diễn tập. Hệ thống Hạ tầng giả định phải đáp ứng được

các yêu cầu cần thiết để xây dựng nên các kịch bản gần với thực tế, như

vậy mới đảm bảo được tính hiệu quả trong diễn tập.

Xây dựng các kịch bản diễn tập

Sau

khi đã có đầy đủ các trang thiết bị, công cụ và hệ thống mô phỏng sẵn

sàng để thực hiện diễn tập, thì phần quan trọng nhất khi triển khai diễn

tập là xây dựng các Kịch bản diễn tập. Trong các kịch bản này cần mô tả

được các tình huống sát với thực tế mà lực lượng tham gia phải bảo vệ

hoặc tấn công.

Các mục tiêu được sử dụng trong các kịch bản tấn công

thường có các loại như sau: Truy cập được vào các dữ liệu bí mật (Đọc

và Ghi); Làm gián đoạn, từ chối dịch vụ (DDoS); Kiểm soát hệ thống....

Ngược

lại, về phía phòng thủ hệ thống, mục tiêu của lực lượng này là ngăn

chặn không cho phép những khả năng trên xảy ra với hệ thống đang cần bảo

vệ. Trên quan điểm thực tế thì các mục tiêu mà lực lượng tấn công có

thể hướng tới và được yêu cầu trong các kịch bản có thể là: Các dịch vụ

(Web, Mail, DNS...); Mạng máy tính; Con người....

Việc thiết kế được

các kịch bản diễn tập bảo vệ hạ tầng CNTT, đòi hỏi kinh nghiệm của các

chuyên gia trong lĩnh vực an toàn thông tin để tạo ra kịch bản hợp lý,

có tính thực tiễn.

Thiết lập quy định trong diễn tập

Các quy định

và hướng dẫn cho một cuộc diễn tập bảo vệ hạ tầng CNTT (thường gọi là

Bộ quy tắc) cần phải giải quyết một số vấn đề sau:

Quy định chung:

Các quy định chung cần phải được đưa ra rõ ràng và đầy đủ trước khi tổ

chức diễn tập, các lực lượng tham gia cần phải nắm rõ các quy tắc nêu

trong quy định này trước khi diễn tập, bao gồm một số vấn đề như: Những

công cụ nào được phép sử dụng trong quá trình diễn tập, trách nhiệm và

vai trò của từng lực lượng, các quy định về trao đổi thông tin liên lạc

giữa các thành viên, quy định về thời gian tham gia, về công bố kết

quả....

Một trong những nội dung cần quy định là trách nhiệm của các

cá nhân, tổ chức khi tham gia diễn tập sẽ phải chịu khi phá vỡ hoặc vi

phạm các quy định được đưa ra (ví dụ như các hình phạt trừ điểm, truất

quyền tham gia...).

Quy định trong chấm điểm: Trong bộ quy tắc cũng

cần phải thể hiện minh bạch cách thức chấm điểm trong quá trình diễn

tập. Đây là cơ sở để đánh giá được mức độ thành công của cuộc diễn tập

cũng như đánh giá trình độ chuyên môn của các cá nhân, tập thể tham gia.

Trong quy định này cần chỉ ra các điều kiện để được chấp nhận chiến

thắng hoặc giành được điểm trong kịch bản đó, những hành động nào sẽ dẫn

tới mất điểm hoặc không nhận được điểm. Phương pháp chấm điểm và đội

ngũ giám sát cũng cần phải minh bạch, công bằng.

Quy định về các hành

vi bị hạn chế: Cần quy định rõ ràng về việc trong quá trình diễn tập,

những hành động nào không được phép thực hiện, hoặc những hành động hạn

chế thực hiện. Cũng cần tách bạch các quy định hạn chế đối với lực lượng

tấn công và phòng thủ (ví dụ nếu không phải trong diễn tập từ chối dịch

vụ thì không được sử dụng DDoS dưới mọi hình thức, hoặc không được trực

tiếp hay gián tiếp tấn công vào hệ thống máy cá nhân của các đội cùng

tham gia...).

Đánh giá kết quả của việc diễn tập

Mục đích của việc

diễn tập là nâng cao khả năng sẵn sàng đối phó với các nguy cơ, thách

thức về an toàn thông tin cũng như khả năng phối hợp giữa các lực lượng

tham gia. Do vậy, để đánh giá được trình độ chuyên môn của các cá nhân

và tổ chức tham gia cũng như hiệu quả của cuộc diễn tập thì cần phải có

các số liệu cụ thể. Ngoài việc tạo ra sự minh bạch trong diễn tập, việc

đánh giá kết quả còn giúp cho các đội tham gia có động lực cạnh tranh để

cùng nâng cao năng lực và nỗ lực trong quá trình diễn tập.

Để đạt

được điều này thì cần tổ chức được các phương án diễn tập với các kịch

bản khoa học, rõ ràng với các nhiệm vụ cụ thể chi tiết để giúp đánh giá

chính xác. Ngoài ra, trong quá trình diễn tập, Ban giám sát cũng cần

phải có tinh thần trách nhiệm và năng lực chuyên môn để có thể đưa ra

được những quyết định đúng đắn.