Theo một báo cáo được công bố mới đây của công ty an ninh mạng Fox-IT (Hà Lan), đợt tấn công được phát hiện là do nhóm APT20 thực hiện. Mục tiêu chính của nhóm là các tổ chức chính phủ và nhà cung cấp dịch vụ được quản lý (managed service provider - MSP), hoạt động trong các lĩnh vực như hàng không, y tế, tài chính, bảo hiểm, năng lượng và thậm chí những thị trường ngách như cờ bạc và khóa vật lý.

Biểu đồ tấn công của nhóm tin tặc APT theo vị trí địa lý

Báo cáo của Fox-IT đã giúp xác định khoảng trống trong lịch sử hoạt động của nhóm. Các vụ tấn công của APT20 bắt đầu từ năm 2011, nhưng các nhà nghiên cứu đã mất dấu vết về hoạt động của nhóm trong năm 2016 - 2017 khi nhóm thay đổi phương thức hoạt động. Báo cáo này cho thấy những hành vi nhóm APT20 đã sử dụng trong hai năm 2018 - 2019 và phương thức chúng thực hiện.

Theo các nhà nghiên cứu, tin tặc đã sử dụng các máy chủ web làm điểm xâm nhập ban đầu vào các hệ thống mục tiêu. Đặc biệt, chúng tập trung vào JBoss, một nền tảng ứng dụng doanh nghiệp thường được sử dụng trong các mạng công ty và chính phủ lớn.

Nhóm tin tặc APT20 đã lợi dụng các lỗ hổng để có quyền truy cập vào các máy chủ này, cài đặt các web shell (công cụ cho phép thực hiện lệnh từ web) và sau đó lan truyền qua các hệ thống nội bộ của nạn nhân.

Khi đã xâm nhập được vào hệ thống nội bộ, nhóm tin tặc đã lấy thông tin mật khẩu và tìm kiếm tài khoản quản trị viên để tối đa hóa quyền truy cập của chúng. Ngoài ra, APT20 thu thập thông tin xác thực VPN, nhờ vậy có thể leo thang quyền truy cập vào các khu vực an toàn hơn trong cơ sở hạ tầng của nạn nhân hoặc sử dụng tài khoản VPN như các cửa hậu ổn định.

Fox-IT cho biết, mặc dù có những hoạt động tấn công rất lớn trong hai năm qua nhưng nhóm tin tặc này đã không bị phát hiện. Nguyên nhân bởi APT20 sử dụng các công cụ hợp pháp được cài đặt trên các thiết bị bị tấn công, thay vì tải xuống phần mềm độc hại được xây dựng tùy chỉnh nhưng có thể được phát hiện bởi giải pháp bảo mật cục bộ.

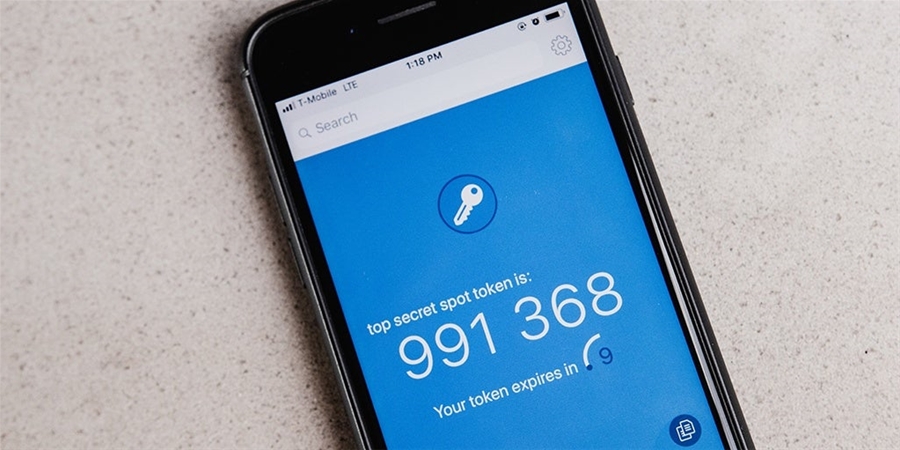

Tuy nhiên, đây không phải là điểm đáng chú ý nhất trong các vụ tấn công mà chúng thực hiện trong thời gian gần đây. Các nhà phân tích của Fox-IT cho biết, họ đã tìm thấy bằng chứng cho thấy nhóm tin tặc có thể kết nối với tài khoản VPN được bảo vệ bởi 2FA.

Hiện vẫn chưa rõ phương thức nào được nhóm tin tặc sử dụng. Các chuyên gia dự đoán, APT20 đã đánh cắp token phần mềm RSA SecurID từ một hệ thống bị tấn công, sau đó sử dụng trên máy tính của chúng để tạo OTP hợp lệ và vượt qua 2FA theo ý muốn.

Tuy nhiên, để thực hiện được giả thuyết này trong thực tế là khó khả thi. Để sử dụng token của phần mềm này, người dùng cần kết nối thiết bị vật lý với máy tính của họ. Thiết bị vật lý và mã thông báo phần mềm sẽ tạo ra mã 2FA hợp lệ. Nếu không thấy thiết bị, phần mềm RSA SecureID sẽ báo lỗi.

Thông báo lỗi của phần mềm RSA SecureID

Tuy nhiên, tin tặc có thể khắc phục vấn đề này theo cách mà Fox-IT giải thích như sau: Token phần mềm được tạo cho một hệ thống cụ thể, nhưng giá trị cụ thể của hệ thống này có thể dễ dàng được lấy khi có quyền truy cập vào hệ thống. Tin tặc thực sự không cần phải lấy giá trị cụ thể của hệ thống nạn nhân, bởi vì giá trị cụ thể này chỉ được kiểm tra khi nhập SecurID Token Seed và không có liên hệ gì với giá trị được sử dụng để tạo mã 2FA.

Điều này có nghĩa, tin tặc chỉ cần can thiệp vào phần kiểm tra xác minh đây có phải là token mềm được tạo cho hệ thống này hay không, mà không cần lấy giá trị cụ thể của hệ thống. Nói chung, những gì tin tặc cần phải làm để sử dụng mã 2FA là đánh cắp token phần mềm RSA SecurID và can thiệp vào lệnh tạo ra các token hợp lệ.

Fox-IT cho biết, họ điều tra các cuộc tấn công của APT20 vì một trong những công ty bị tấn công đã mời Fox-IT hỗ trợ việc điều tra và đối phó với tấn công. Thông tin thêm về các cuộc tấn công này có thể được tìm thấy trong báo cáo có tên của Fox-IT.

Trong ảnh chụp màn hình dưới đây, có thể thấy APT20 đang cố gắng kết nối với web shell (hiện đã bị xóa) mà chúng đã cài đặt trên mạng của nạn nhân. Các tin tặc thử chạy một số lệnh Windows. Khi các lệnh không thực thi, tin tặc hiểu rằng chúng đã bị phát hiện và ngăn chặn khỏi mạng. Chúng gõ một lệnh cuối cùng trong sự thất vọng - wocao, đó là tiếng lóng của Trung Quốc có ý nghĩa "chết tiệt".

Nguyễn Anh Tuấn

Theo ZDNet

09:00 | 25/09/2019

16:00 | 22/05/2021

14:00 | 24/09/2024

09:00 | 28/05/2020

14:00 | 06/02/2020

10:00 | 16/11/2021

14:00 | 03/07/2019

09:00 | 02/12/2020

13:00 | 29/08/2019

14:00 | 28/10/2024

Nhóm tin tặc Awaken Likho hay còn được gọi với cái tên Core Werewolf đã quay trở lại và tiếp tục nhắm mục tiêu vào các cơ quan chính phủ, doanh nghiệp lớn. Bài viết này sẽ tiến hành phân tích kỹ thuật tấn công của nhóm dựa trên công bố của hãng bảo mật Kaspersky.

07:00 | 22/10/2024

Một chiến dịch phần mềm độc hại mới nhắm vào lĩnh vực bảo hiểm và tài chính đã được phát hiện bằng cách sử dụng các liên kết GitHub trong các email lừa đảo như một cách để vượt qua các biện pháp bảo mật và phát tán Remcos RAT. Chiến dịch cho thấy phương pháp này đang được các tác nhân đe dọa ưa chuộng.

07:00 | 14/10/2024

Mới đây, Trung tâm Giám sát an toàn không gian mạng quốc gia (Cục An toàn thông tin, Bộ Thông tin và Truyền thông) đã cảnh báo các chiến dịch tấn công mạng nguy hiểm nhắm vào các tổ chức và doanh nghiệp. Mục tiêu chính của các cuộc tấn công này là đánh cắp thông tin nhạy cảm và phá hoại hệ thống.

10:00 | 14/08/2024

Trong bối cảnh khoa học công nghệ đang ngày càng phát triển, đi cùng với đó là những nguy cơ gây mất an ninh, an toàn thông tin đang ngày càng phổ biến. Một trong số những nguy cơ người dùng dễ gặp phải đó là bị lây nhiễm mã độc tống tiền (ransomware) trên thiết bị di động. Sau khi xâm nhập trên thiết bị di động, mã độc sẽ tự động mã hóa các dữ liệu có trên thiết bị đó hoặc ngăn chặn các phần mềm được kích hoạt trên smartphone, đồng thời sẽ yêu cầu người dùng phải trả tiền cho các tin tặc đứng sau như một hình thức trả tiền chuộc, gây thiệt hại vô cùng lớn cho nạn nhân. Trong bài viết này, tác giả sẽ đưa ra những điểm yếu, lỗ hổng tồn tại trên điện thoại di động dễ bị tin tặc tấn công. Qua đó, cũng đề xuất một số khuyến nghị nâng cao cảnh giác khi sử dụng di động, góp phần cho công tác phòng, chống phần mềm độc hại và chia sẻ dữ liệu mã độc.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024