Mã độc hại xuất hiện ngày càng nhiều với các hình thái ngày càng phức tạp, chúng xuất hiện bất kỳ ở đâu trên môi trường của các thiết bị điện tử, Internet, trong các phần mềm miễn phí... Hiện nay, trên thế giới có rất nhiều tổ chức đã thiết kế các hệ thống tự động phân tích mã độc hại, phân tích hành vi hoạt động của chúng, từ đó đưa ra phương án để xử lý.

15:00 | 30/03/2011

15:34 | 03/10/2010

Các nhà khoa học Nauy và Đức đã tìm ra phương pháp khá đơn giản và không quá tốn kém để chặn bắt thông tin trong các hệ thống phân phối khóa lượng tử do các kỹ sư của các hãng công nghệ ID Quantique và MagiQ technologies chế tạo.

14:00 | 03/10/2010

Sự ra đời Tiêu chuẩn Hệ thống quản lý An ninh thông tin (ISMS) ISO/IEC 27001:2005 đánh dấu một bước phát triển trong lĩnh vực bảo mật thông tin trên thế giới. Áp dụng ISMS giúp cho các Tổ chức kiến trúc một mô hình quản lý hệ thống tiên tiến với những giải pháp an ninh thông tin tổng thể hiệu quả, chi phí hợp lý nhằm bảo vệ hoạt động kinh doanh của tổ chức.

15:00 | 05/04/2010

Các tổ chức hiện đang sử dụng email như là công cụ chính để giao tiếp với nhân viên, khách hàng và đối tác thường phải đối mặt với các thách thức bảo mật mới, phải chịu sự rủi ro với thông tin như vi phạm và không tuân theo các quy định về bí mật thông tin.

16:34 | 06/10/2008

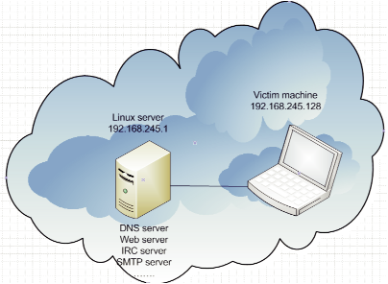

An ninh mạng ngày càng trở thành vấn đề quan trọng đối với nhiều cơ quan, doanh nghiệp. Để bảo vệ các nguồn tài nguyên và thông tin trên mạng, một trong những công nghệ quan trọng mà các tổ chức cần phải có là các Hệ thống phát hiện xâm nhập trái phép (IDS) hiệu quả cao để kịp thời phát hiện các tấn công.

16:34 | 06/10/2008

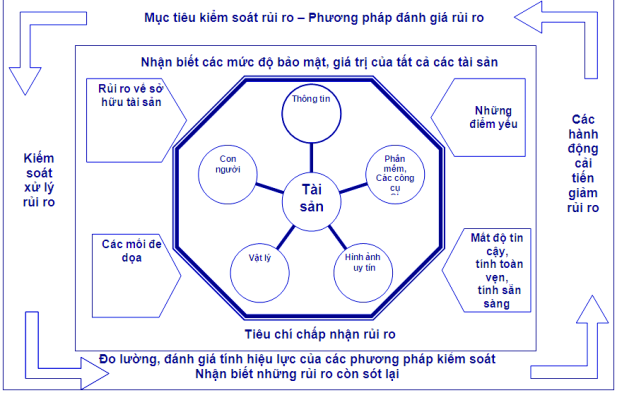

Năm 2005, Tổ chức Tiêu chuẩn hóa quốc tế (ISO) và Ban Kỹ thuật điện quốc tế (IEC) đã ban hành tiêu chuẩn ISO/IEC 27001 về Hệ thống quản lý an ninh thông tin. Tiêu chuẩn này được thực hiện trên nguyên tắc tiếp cận rủi ro trong hoạt động để thiết lập, áp dụng, thực hiện, theo dõi, xem xét, duy trì và cải tiến đảm bảo an ninh thông tin của cơ quan/tổ chức.

16:00 | 06/10/2008

Hệ thống thư điện tử (email) mang lại rất nhiều tiện ích cho cuộc sống và công việc nhưng nó cũng gây ra rất nhiều phiền toái, rủi ro cho người dùng. Nhiều người đã từng nhận được email với nội dung tin thất thiệt, tiết lộ thông tin bí mật hoặc gây mất uy tín, tổn hại danh dự của cá nhân, tổ chức, doanh nghiệp,…

15:34 | 05/10/2008

Cyclops ESM (Cyclops Enterprise Security Manager) là hệ thống quản lý an ninh theo hình thức “đón đầu”, linh hoạt và dễ dàng tương thích với các hệ thống sẵn có.

15:34 | 05/10/2008

Hệ thống quản lý an ninh thông tin theo ISO 27001

15:00 | 05/10/2008

Theo Bách khoa toàn thư của Nga, hệ thống thông tin (HTTT) là tập hợp các yếu tố con người, các nguồn thông tin, các phương tiện kỹ thuật, các công nghệ được tổ chức theo một trật tự nhất định nhằm thực thi các quá trình thông tin theo chế độ thủ công, bán thủ công hay chế độ tự động để đáp ứng nhu cầu thông tin của con người.

15:34 | 05/07/2008

Ngày 12/2/2008, Microsoft đưa ra 11 bản vá cho các lỗ hổng phần mềm trên Windows. Lợi dụng những lỗ hổng này, hacker có thể tạo ra các cuộc tấn công chiếm quyền kiểm soát máy tính cá nhân, tấn công từ chối dịch vụ, nâng quyền truy nhập hệ thống, lừa đảo đánh cắp thông tin nhạy cảm.

16:34 | 06/04/2008

Cái tên này bắt nguồn từ tên người dùng có quyền cao nhất trong các hệ điều hành Unix, “root” – người dùng tương tự như Administrator trong Windows và việc từ nhiều năm trước đây, có người đã chiếm được quyền root và cài đặt bộ phần mềm gọi là kit vào hệ thống

15:34 | 05/04/2008

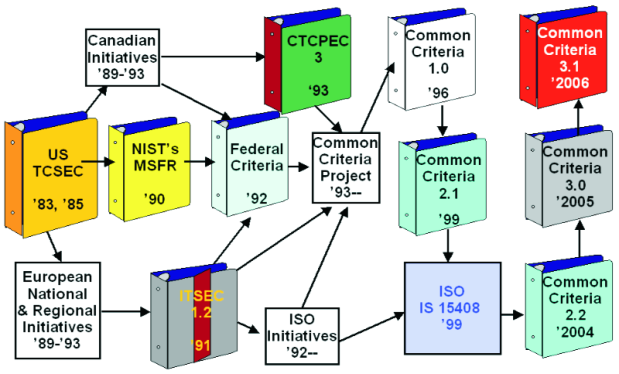

Hoạt động đánh giá độ tin cậy của các sản phẩm an toàn thông tin (sản phẩm IS - Information Security) đã được nhiều nước trên thế giới quan tâm từ rất sớm, trước khi các hệ thống điện toán và mạng toàn cầu trở nên phổ biến. Các sản phẩm IS là những sản phẩm, hệ thống dùng để bảo vệ dữ liệu và thông tin truyền nhận, lưu trữ trong các môi trường không an toàn.

15:00 | 05/04/2008

Trong hai ngày 03 - 04/8/2007 tại Thành phố Hồ Chí Minh đã diễn ra Hội thảo quốc tế về An toàn, an ninh thông tin và hệ thống. Sự kiện được Công ty Hỗ trợ Đầu tư hợp tác kinh tế & Chuyển giao công nghệ (IET) tổ chức trong khuôn khổ Triển lãm quốc tế lần thứ 2 về thiết bị an ninh & an toàn 2007,

14:34 | 06/08/2007

Chúng ta đã biết rằng, người sử dụng luôn là điểm yếu nhất trong các hệ thống nói chung và hệ thống an ninh nói riêng. Bài này góp phần cùng bàn luận về những mối quan tâm mà chủ sở hữu cần xem xét khi xây dựng hệ thống an ninh để bảo vệ khối tài sản giá trị của mình (khối tài sản ở đây có thể là thông tin).

14:34 | 03/07/2007