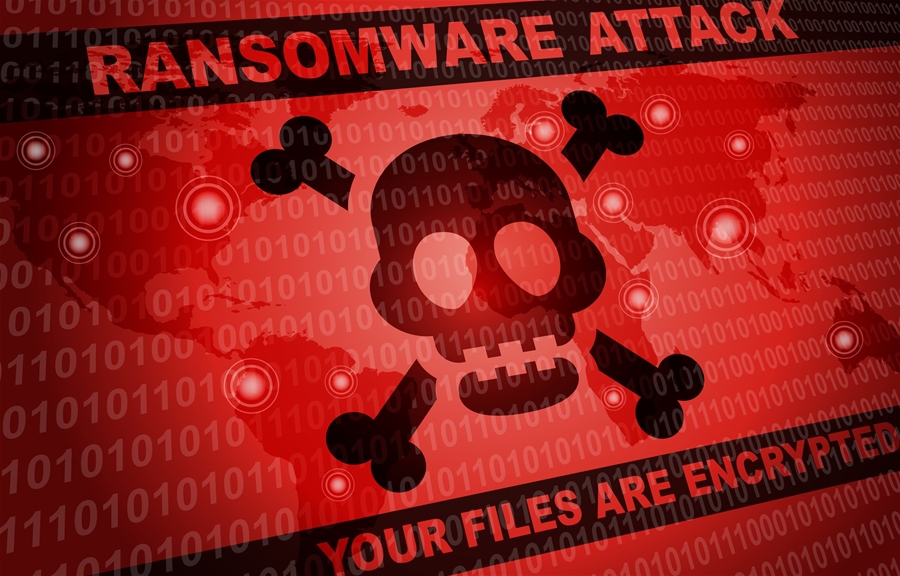

Ramsomware tiếp tục là một trong những mối đe dọa lớn nhất trên Internet. Nhấp chuột vào liên kết giả mạo có thể tạo ra một chuỗi các sự kiện kết thúc với việc tất cả dữ liệu của bạn bị tin tặc mã hóa. Chúng sẽ chỉ mở khóa khi có một khoản tiền chuộc khổng lồ - thường là bằng bitcoin hoặc một loại tiền điện tử khó theo dõi khác.

Các tổ chức phát tán ransomware sử dụng các chiến thuật lây nhiễm ngày càng tinh vi. Chúng không chỉ quan tâm đến việc mã hóa dữ liệu từng chiếc PC đơn lẻ, mà tìm kiếm các “cửa hậu” (backdoor) để thâm nhập mạng lưới TC/DN và sau đó sẵn sàng gây ra sự hỗn loạn tối đa (để đòi số tiền tiền chuộc lớn) bằng cách mã hóa dữ liệu trên càng nhiều thiết bị càng tốt và tập trung vào các tổ chức có khả năng thanh toán cao để phục hồi dữ liệu (còn được gọi là ‘ransomware nhắm mục tiêu’).

Ngoài phần mềm ransomware được nhắm mục tiêu, không thể tránh khỏi tội phạm mạng cũng sẽ cố gắng đa dạng hóa các cuộc tấn công của chúng đến các loại thiết bị khác ngoài PC hoặc máy chủ gồm các sản phẩm tiêu dùng, như: TV thông minh, đồng hồ thông minh, xe hơi / nhà / thành phố thông minh. Khi nhiều thiết bị kết nối với internet, tội phạm mạng cũng sẽ tìm cách kiếm tiền để truy cập vào các thiết bị này. Thật không may, Ransomware là công cụ hiệu quả nhất để trích lợi nhuận tài chính từ các nạn nhân.

Những gì chúng ta đang thấy là một cuộc chạy đua vũ trang giữa những tin tặc đang tìm kiếm những cách thức mới để xâm nhập vào các hệ thống và các TC/DN đang cố gắng lấp đầy mọi khoảng trống trong phòng thủ mã độc tống tiền. Bài viết giới thiệu một số cách để phòng chống Ramsomware:

1. Cập nhật bản vá các lỗ hổng phần mềm cho hệ thống

Vá các lỗ hổng phần mềm là một bước rất quan trọng. Các tổ chức phát tán phần mềm độc hại sẽ tận dụng bất kỳ lỗ hổng phần mềm nào và cố gắng sử dụng chúng như một cách thâm nhập vào mạng trước khi các DN có thời gian để kiểm tra và triển khai các bản vá. WannaCry là một ví dụ kinh điển về hậu quả xảy ra khi bạn không thực hiện vá các lỗ hổng phần mềm kịp.

WannaCry đã gây ra sự hỗn loạn vào mùa hè năm 2017, làm đình trệ tổ chức y tế NHS ở Anh. Bản vá lỗ hổng bảo mật cho phép WannaCry lây lan được phát hành vài tháng trước khi ransomware tấn công. Nhưng các tổ chức đã không cập nhật bản sửa lỗi cho cơ sở hạ tầng của họ và hơn 300.000 PC đã bị lây nhiễm.

Đây là một bài học mà nhiều tổ chức phải rút kinh nghiệm. Theo khảo sát của công ty bảo mật Tripwire, một trong ba chuyên gia CNTT thừa nhận rằng tổ chức của họ đã bị xâm phạm do lỗ hổng chưa được vá.

2. Thay đổi mật khẩu mặc định

Nhấp vào một liên kết độc hại trong email có lẽ là cách bị nhiễm phần mềm độc hại được biết đến nhiều nhất, nhưng đó chưa phải là cách duy nhất.

Theo một nghiên cứu của F-Secure, gần 1/3 ransomware đã được phát tán thông qua các cuộc tấn công giao thức truy cập máy tính từ xa (RDP- Remote Desktop Protocol) và tấn công vét cạn. Tấn công mật khẩu vét cạn được thực hiện bằng cách thử tất cả các khả năng đoán mật khẩu để truy cập vào máy chủ và các thiết bị khác, thường là với sự trợ giúp của các bot (chương trình tự động), với hy vọng tìm ra mật khẩu đang sử dụng.

Vì nhiều công ty không thay đổi mật khẩu mặc định hoặc sử dụng các kết hợp dễ đoán, các cuộc tấn công vét cạn mang lại hiệu quả cao. RDP cho phép điều khiển máy tính từ xa và là một con đường mà ransomware thường hay khai thác. Có những bước bạn cần thực hiện để giảm nguy cơ bị tấn công thông qua RDP, từ việc đảm bảo sử dụng mật khẩu mạnh, đến thay đổi cổng RDP.

3. Đào tạo và hướng dẫn nhân viên nhận diện được các thư điện tử độc hại

Một trong những cách truyền thống để ransomware xâm nhập vào TC/DN của người dùng là qua email. Thực tế, việc phát tán phần mềm độc hại đến hàng ngàn địa chỉ email tốn ít chi phí nhất và dễ dàng để các băng đảng ransomware thử và phát tán phần mềm độc hại. Mặc dù thủ thuật này cơ bản là cũ nhưng vẫn hiệu quả.

Đào tạo đội ngũ nhân viên để họ nhận ra các email đáng ngờ có thể giúp bảo vệ chống lại ransomware và các rủi ro do email khác như lừa đảo. Nguyên tắc cơ bản là: không mở email từ người gửi mà bạn không quen biết; Không nhấp vào các liên kết trong email nếu bạn không chắc chắn đó là hợp pháp; Tránh các tệp đính kèm bất cứ khi nào có thể và hãy cẩn thận với các tệp đính kèm yêu cầu bạn bật macro, vì đây là cách truyền dẫn đến nhiễm phần mềm độc hại; Xem xét sử dụng xác thực hai yếu tố như một lớp bảo mật bổ sung.

4. Gây trở ngại cho việc phát tán ransomeware

Các băng đảng ransomware đang ngày càng tìm kiếm nhiều cách thu lời nhất có thể. Khoản tiền thu được từ những vụ tống tiền mã hóa dữ liệu trên PC không còn đủ hấp dẫn, vì vậy chúng có thể đang cố gắng truy cập vào mạng và mở rộng hơn phạm vi phát tán phần mềm độc hại trước khi kích hoạt và mã hóa mọi thứ.

Làm cho điều này trở nên khó khăn hơn bằng cách phân mảnh các mạng đồng thời giới hạn, bảo mật số lượng tài khoản quản trị viên có quyền truy cập trên phạm vi rộng. Các cuộc tấn công lừa đảo thường nhắm đến các nhà phát triển hệ thống (developers) đơn giản vì họ có quyền truy cập ở phạm vi rộng trên nhiều hệ thống.

5. Nắm rõ những gì kết nối đến máy tính

PC và máy chủ có thể là nơi lưu trữ dữ liệu của bạn, nhưng chúng không phải là thiết bị duy nhất bạn phải lo lắng.

Nhờ có mạng WiFi văn phòng, Internet vạn vật và cơ chế làm việc tại nhà, giờ đây có rất nhiều thiết bị kết nối với mạng công ty, nhiều thiết bị sẽ thiếu tính năng bảo mật sẵn mà bạn mong đợi từ một thiết bị của công ty.

Càng nhiều thiết bị kết nối, nguy cơ “cửa hậu” càng cao cho tin tặc xâm nhập vào mạng của bạn và sau đó tin tặc sử dụng quyền truy cập đó để di chuyển qua hệ thống của bạn đến các mục tiêu sinh lợi hơn so với máy in được bảo mật kém hoặc máy bán hàng tự động thông minh.

6. Xác định dữ liệu quan trọng và lập chiến lược dự phòng hiệu quả

Có các bản sao lưu an toàn và cập nhật tất cả các thông tin quan trọng là một biện pháp bảo vệ quan trọng, đặc biệt là chống lại ransomware. Trong trường hợp ransomware tấn công một số thiết bị, có bản sao lưu gần nhất có nghĩa là bạn có thể khôi phục dữ liệu đó và hoạt động trở lại nhanh chóng.

7. Cân nhắc kỹ lưỡng trước khi trả tiền chuộc

Kẻ tấn công bằng ransomware đã tìm thấy cách vượt hệ thống phòng thủ của bạn và bây giờ mọi PC trên toàn DN đều bị mã hóa. Bạn có thể khôi phục từ bản sao lưu, nhưng sẽ mất nhiều ngày và bọn tội phạm đòi vài nghìn đô la. Vậy phản ứng của bạn là gì?

Mọi thứ bạn cần biết về ransomware là: nó đã khởi động như thế nào, tại sao nó lại bùng phát, làm thế nào để bảo vệ chống lại ransomeware và phải làm gì nếu PC của bạn bị lây nhiễm.

Đối với một số người, đó có thể là kết luận rõ ràng. Nếu những kẻ tấn công chỉ muốn một số tiền tương đối nhỏ thì trong thời gian ngắn, nó có thể buộc DN phải chi trả vì điều đó có nghĩa là DN có thể nhanh chóng hoạt động trở lại. Tuy nhiên, có những lý do tại sao bạn cần cân nhắc khi trả tiền chuộc vì.

Trước tiên, không có gì đảm bảo rằng người dùng sẽ có quyền truy cập vào dữ liệu/thiết bị của mình và máy tính của họ vẫn sẽ bị nhiễm mã độc trừ khi biết cách quét mã độc và làm sạch trên phạm vi rộng. Nếu tổ chức của bạn muốn trả tiền chuộc, điều đó có thể sẽ khuyến khích nhiều cuộc tấn công hơn.

Trả tiền chuộc, từ tiền của người sử dụng hoặc thông qua bảo hiểm an ninh mạng, là thưởng cho các băng đảng này vì hành vi của chúng. Điều đó có nghĩa là chúng thậm chí còn được tài trợ tốt hơn và có thể chạy các chiến dịch tinh vi hơn chống lại bạn hoặc các tổ chức khác. Nó có thể giúp bạn giảm bớt tổn thất trong thời gian ngắn, nhưng trả tiền chuộc chỉ làm tăng thêm dịch bệnh ransomware.

8. Lập kế hoạch ứng phó khi xảy ra tấn công ransomeware

Một kế hoạch phục hồi phải đề cập đến tất cả các kiểu thảm họa công nghệ phải nên trở thành một phần tiêu chuẩn của kế hoạch kinh doanh và nên bao gồm phần ứng phó ransomware. Đó không chỉ là ứng phó về kỹ thuật - làm sạch PC và cài đặt lại dữ liệu từ các bản sao lưu - mà còn là phải phản ứng kinh doanh rộng hơn cần thiết.

Những điều cần xem xét bao gồm việc giải trình tình hình cho khách hàng, nhà cung ứng và báo chí. Xem xét liệu các cơ quan quản lý cần phải được thông báo, hoặc nếu bạn nên gọi cảnh sát hoặc công ty bảo hiểm. Có một tài liệu là chưa đủ: bạn cũng cần kiểm tra các giả định bạn đã đưa ra, bởi vì một số trong số chúng sẽ sai.

9. Quét và lọc các thư điện tử trước khi gửi đi

Cách dễ nhất để ngăn nhân viên nhấp vào một liên kết ransomware trong một email là email này không bao giờ đến hộp thư của họ. Điều này có nghĩa là sử dụng chức năng quét nội dung và lọc email, phải xử lý nhiều vụ lừa đảo và lừa đảo ransomware trước khi chúng đến được hộp thư tay nhân viên.

Mặc dù các dịch vụ email làm việc rất tốt nhưng hầu như không thể ngăn cản được các cuộc tấn công của các phần mềm độc hại và phishing. Do đó, giải pháp dùng đến các phần mềm Email Client được xem là “cứu cánh” cho người dùng.

10. Hiểu điều gì đang diễn ra trên hệ thống mạng

Có một danh sách các công cụ bảo mật liên quan - từ các hệ thống phát hiện và ngăn chặn xâm nhập đến các gói thông tin bảo mật và quản lý sự kiện (SIEM) - có thể cho phép bạn biết lưu lượng truy cập trên mạng lưới.

Các sản phẩm này có thể giúp bạn cập nhật thông tin về mạng lưới và sẽ giúp phát hiện ra các dấu hiệu bất thường, từ đó xác định khả năng bị tin tặc xâm phạm, cho dù chúng có ý định lây nhiễm hệ thống của bạn bằng ransomware hay gì khác. Nếu bạn không thể thấy những gì đang xảy ra trên mạng, thì không có cách nào có thể ngăn chặn một cuộc tấn công xảy ra.

Khi xây dựng hệ thống phòng thủ chống phần mềm độc hại, nên phát triển các biện pháp giảm thiểu trong ba lớp sau:

- Lớp 1: ngăn chặn mã độc được gửi đến thiết bị

- Lớp 2: ngăn chặn mã độc được thực thi trên thiết bị

- Lớp 3: tăng khả năng phục hồi chống lây lan và để cho phép phản ứng nhanh nếu xảy ra lây nhiễm.

11. Đảm bảo phần mềm chống virus được cập nhật

Nhiều gói phần mềm chống virus hiện nay cung cấp các tính năng phát hiện ransomware hoặc các tiện ích bổ sung nhằm phát hiện ra các hành vi đáng ngờ thường gặp ở tất cả các ransomware như là mã hóa tệp. Các ứng dụng này giám sát các tệp của bạn để biết các dấu hiệu bất thường và tiến hành ngăn chặn kịp thời- như việc một phần mềm lạ đang cố mã hóa tất cả chúng. Một số gói phần mềm bảo mật thậm chí sẽ tạo ra bản sao của các tệp có nguy cơ bị mã hóa bởi ransomware.

Hacker luôn cố gắng tạo ra những loại virus mới, vì thế những chương trình antivirus cần phải thường xuyên được cập nhật dữ liệu để có thể nhận diện được mã độc hiệu quả.

Bùi Đức Chính (Theo Zdnet)

08:00 | 11/06/2020

08:00 | 03/07/2019

13:00 | 12/09/2017

13:00 | 30/06/2020

10:00 | 22/01/2021

13:00 | 12/05/2021

08:00 | 28/06/2021

08:00 | 03/02/2021

08:43 | 24/06/2014

18:00 | 15/07/2021

12:00 | 29/05/2021

13:00 | 07/10/2024

Trong thời đại số hóa mạnh mẽ, khi các mối đe dọa an ninh mạng ngày càng trở nên tinh vi và khó lường, mô hình bảo mật Zero Trust nổi lên như một chiến lược phòng thủ vững chắc, giúp các tổ chức/doanh nghiệp đối phó với những cuộc tấn công mạng ngày càng gia tăng.

10:00 | 07/06/2024

Bảo đảm an ninh mạng rất đóng vai trò quan trọng, giúp bảo vệ dữ liệu, hệ thống và mạng của tổ chức, doanh nghiệp khỏi các cuộc tấn công của tội phạm mạng. Các cuộc tấn công này có thể làm gián đoạn, gây tổn thất về dữ liệu và chi phí cho doanh nghiệp. Các chuyên gia bảo mật thuộc Công ty An ninh mạng Viettel đã đưa ra khuyến nghị về năm cách bảo vệ hệ thống dành cho doanh nghiệp, nếu áp dụng chính xác có thể giảm thiểu tới 90% các cuộc tấn công mạng.

14:00 | 31/05/2024

Song hành cùng với sự phát triển của công nghệ thông tin thì việc phòng, chống tội phạm cũng đã có những bước tiến mạnh mẽ về công nghệ. Đồng thời cũng tồn tại nhiều bài toán khó và một trong số đó là việc nhận diện nhanh chóng tội phạm, đối tượng tình nghi ở những địa điểm công cộng như bến xe, bến tàu, nhà ga, sân bay,… Giải quyết được bài toán này càng sớm càng tốt sẽ mang lại rất nhiều ý nghĩa trong công tác phòng, chống tội phạm. Bài báo sẽ giới thiệu một giải pháp nhận dạng mặt người dựa trên giải thuật Adaboost và các đặc trưng Haar-like qua đó giúp quá trình phát hiện tội phạm chính xác và nhanh chóng hơn.

08:00 | 12/03/2024

Lộ thông tin thẻ tín dụng gây ra nhiều hệ lụy nghiêm trọng, nguy cơ mất tiền là rất cao. Bài báo giới thiệu một số cách thức giúp người dùng giảm nguy cơ khi phát hiện thông tin thẻ tín dụng bị lộ.

Trong thời đại ngày nay, cùng với sự phát triển của khoa học kỹ thuật có ngày càng nhiều những cuộc tấn công vào phần cứng và gây ra nhiều hậu quả nghiêm trọng. So với các loại tấn công khác, tấn công qua kênh kề đang được nghiên cứu do khả năng khôi phục lại khóa bí mật trong khi hệ thống vẫn hoạt động bình thường mà không hề làm thay đổi phần cứng. Bài báo này sẽ trình bày một cách sơ lược về những kết quả cuộc tấn công kênh kề lên mã hóa RSA cài đặt trên điện thoại thông minh sử dụng hệ điều hành Android tại Viện Khoa học - Công nghệ mật mã. Nhóm tác giả đã tấn công khôi phục được một phần khóa bí mật của mã hóa RSA cài đặt trên điện thoại thông minh và chứng minh khả năng rò rỉ thông tin qua kênh kề.

14:00 | 11/09/2024

Trong cuộc đua 5G tại Việt Nam, Viettel đã vươn lên dẫn đầu khi trở thành nhà mạng đầu tiên chính thức tuyên bố khai trương mạng 5G. Trong khi đó, các nhà mạng khác cũng đang ráo riết chuẩn bị cho việc triển khai dịch vụ 5G, hứa hẹn một thị trường viễn thông sôi động và cạnh tranh trong thời gian tới.

09:00 | 29/10/2024