Trong tháng 6/2013, các phương tiện truyền thông trên thế giới đồng loạt đưa tin về một chương trình bí mật của Cơ quan An ninh Quốc gia Mỹ – NSA, có tên là PRISM, được cho là có liên quan tới việc khai thác các dữ liệu riêng tư của người dùng Internet qua máy chủ của một số nhà cung cấp dịch vụ mạng. Những tiết lộ cũng chỉ ra rằng NSA đang thu thập hàng triệu cuộc gọi điện thoại từ ít nhất 3 mạng điện thoại chính ở Mỹ, việc thu thập này nhằm lấy các dữ liệu phục vụ cho chương trình mà được gọi là tìm kiếm, phát hiện các tên khủng bố.

Tài liệu tập huấn cho chương trình này được gọi là XKeyscore, là hệ thống “tiếp cận rộng lớn nhất” của họ để phát triển thông tin tình báo từ internet được gọi là Mạng lưới tình báo số. Các dữ liệu tập huấn cho XKeyscore chỉ rõ làm thế nào một nhà phân tích có thể sử dụng nó và các hệ thống khác để khai thác các kho dữ liệu khổng lồ, bằng cách điền vào một bản kê đơn giản trên màn hình để tìm kiếm. Chương trình này được cho là bao trùm “gần như mọi việc” mà một người sử dụng làm trên internet. Các nhà phân tích cũng có thể sử dụng XKeyscore và các hệ thống khác của NSA để theo dõi hoạt động trên internet của một cá nhân ngay khi nó đang diễn ra.

Ngoài sự tiết lộ về chương trình PRISM thì nhiều chương trình dạng như PRISM của một số quốc gia khác cũng đang được làm rõ.

Như vậy, có thể thấy rằng tất cả chúng ta, những người sử dụng các dịch vụ mạng Internet đều có thể bị theo dõi. Thông tin cá nhân bị thu thập một cách trái phép vì sự giám sát này xuất hiện ở khắp mọi nơi, ở các dịch vụ mạng nổi tiếng và có nhiều người sử dụng như chat, mail, gọi điện, chia sẻ dữ liệu.... Như vậy, nếu người dùng không muốn bị theo dõi, thu thập thông tin cá nhân của mình thì hoặc là không sử dụng dịch vụ mạng mà được cho là tham gia vào các chương trình do thám đó, hoặc sử dụng thì phải có những biện pháp để phòng tránh, giảm thiểu sự theo dõi trái phép.

Sau đây là một số biện pháp có thể giúp cho người dùng để bảo vệ thông tin cá nhân. Tuy nhiên, để sử dụng có hiệu quả các biện pháp này, người dùng cần có những kiến thức nhất định về các chương trình bảo mật thông dụng.

- Trước hết, thay vì duyệt Internet theo một cách thức thông thường, cách này thường để lộ địa chỉ IP, người dùng có thể che giấu sự hiện diện của mình bằng việc sử dụng một công cụ tạo sự nặc danh như Tor hoặc bằng việc kết nối sử dụng Mạng riêng Ảo – VPN (Virtual Private Network).

- Sử dụng công cụ tìm kiếm bảo vệ tính riêng tư của người dùng (Không lưu lại địa chỉ IP người dùng, từ khóa sử dụng tìm kiếm và không chia sẻ thông tin với bên thứ 3), ví dụ như công cụ tìm kiếm Ixquick thay vì dùng Google, Bing.

- Nếu đang sử dụng dịch vụ thư điện tử của một nhà cung cấp có tham gia vào chương trình PRISM, người dùng nên sử dụng các phương pháp mã hóa thư điện tử. Các công cụ điển hình có thể sử dụng là PGP hoặc GPG. Đây là những công cụ được đánh giá cao trong việc bảo vệ an ninh thư điện tử, có thể được sử dụng để mã hóa và giải mã các thông điệp. Khi sử dụng các công cụ này thì người dùng sẽ được bảo vệ, tránh việc bị các công cụ tự động đọc và phân tích nội dung thư điện tử.

- Những người mới sử dụng máy tính khi sử dụng PGP hoặc GPG có thể gặp khó khăn, nhưng có khá nhiều tài liệu chỉ dẫn trực tuyến giúp cho những người sử dụng Mac và Windows có thể sử dụng dễ dàng hơn. Đối với những người thường xuyên làm việc với các thông tin bí mật, việc học cách sử dụng PGP hoặc GPG thực sự cần thiết để bảo mật cho các thông tin gửi qua thư điện tử.

- Ngoài ra, các tổ chức có thể tự xây dựng máy chủ email riêng để cung cấp cho người sử dụng trong tổ chức của mình, thay vì dựa vào một dịch vụ của bên thứ 3. Việc này giúp đảm bảo tránh được sự truy cập bất hợp pháp từ bên thứ 3 vào các thư điện tử trên máy chủ.

- Đối với việc lưu trữ các tài liệu trực tuyến, có thể sử dụng Cloudfogger để mã hóa dữ liệu tại thư mục lưu trữ của máy người dùng, trước khi dữ liệu đó được đưa lên lưu trữ tại máy chủ lưu trữ trực tuyến. Cloudfogger làm việc phù hợp với cả các dịch vụ Dropbox, Google Drive, Microsoft Sky Driver.

- Đối với các dịch vụ: chat, voice chat, video chat, thay vì sử dụng các dịch vụ của Microsoft và Google như Skype và Gchat, thì người dùng có thể sử dụng các dịch vụ khác mà có đảm bảo an toàn như dịch vụ Jitsi. Jitsi có thể cung cấp các cuộc gọi video được mã hóa điểm – điểm, và đối với các cuộc chat cần mã hóa thì có thể sử dụng các chương trình mà được coi là chưa tham gia vào PRISM như Pidgin cho những người sử dụng Windows hoặc Adium cho Mac. Giống như việc sử dụng công cụ mã hóa PGP, cả Pidgin và Adium có thể khó trong thiết lập sử dụng, tuy nhiên, có rất nhiều các tài liệu hỗ trợ sử dụng chi tiết có thể tìm thấy ở trên mạng và cả cộng đồng người sử dụng sẵn sàng hỗ trợ trên các diễn đàn.

- Đối với các cuộc gọi điện thoại, nhất là điện thoại di động, để chống lại việc nghe trộm hoặc phân tích các bản thu âm của của cuộc thoại, người dùng có thể sử dụng ứng dụng mã hóa như Silent Circle (dùng cho điện thoại sử dụng hệ điều hành IOS và Android) để thực hiện và nhận các cuộc gọi được mã hóa và có thể gửi đi các văn bản, tệp đã được mã hóa.

Ngoài ra, người dùng có thể sử dụng RedPhone (dùng cho điện thoại Android) để thực hiện các cuộc gọi được cần mã hóa hoặc TextSecure cho việc gửi đi các văn bản cần mã hóa.

Trên đây mới chỉ là một số gợi ý về các biện pháp cơ bản nhằm đảm bảo an toàn cho dữ liệu cá nhân người dùng khi sử dụng các dịch vụ mạng phổ biến. Để phòng tránh và hạn chế việc bị giám sát và thu thập dữ liệu trái phép qua Internet thì người dùng nên tự trang bị cho mình các kiến thức về đảm bảo an toàn, nâng cao ý thức cảnh giác mỗi khi sử dụng một dịch vụ mạng nào đó có nghi vấn. Ngoài ra, người dùng nên sử dụng các dịch vụ mạng do các công ty cung cấp không tham gia vào chương trình dạng như chương trình PRISM, đồng thời các dịch vụ đó phải hỗ trợ các biện pháp đảm bảo an toàn cho dữ liệu người dùng.

22:00 | 21/09/2016

CSKH-01.2015 - (Tóm tắt) - Bài báo trình bày giải pháp bảo mật và xác thực thông tin trong mạng điều khiển công nghiệp. Trên cơ sở phân tích một số mô hình tấn công trong hệ thống điều khiển, đặc biệt là tấn công giả mạo và tấn công DoS. Từ đó đề xuất áp dụng AES để mã hóa bảo mật thông tin và sử dụng hàm băm để xác thực thông tin điều khiển. Đồng thời thực nghiệm đã xây dựng được môđun phát hiện tấn công và môđun phản ứng khi phát hiện bị sai lệch thông tin điều khiển giữa các thiết bị trong hệ thống điều khiển công nghiệp.

06:15 | 04/02/2016

Ngày nay, công nghệ điện toán đám mây rất phát triển, có thể đáp ứng yêu cầu của các tổ chức, doanh nghiệp về việc thuê ngoài dịch vụ CNTT nhằm giảm chi phí. Tuy nhiên, việc dữ liệu của doanh nghiệp do nhà cung cấp dịch vụ quản lý và mọi truy cập đều phải thông qua hạ tầng công cộng khiến nhiều đơn vị còn nghi ngại.

01:11 | 06/01/2015

Đến tháng 8/2014 đã xảy ra nhiều vụ tấn công vào các hệ thống công nghệ thông tin của các cơ quan chính phủ, các tổ chức và doanh nghiệp trên khắp thế giới, trong đó có Việt Nam. Các tấn công này sử dụng thủ đoạn và phương thức ngày một tinh vi, phức tạp nhắm tới các mục tiêu cả về kinh tế và chính trị.

01:53 | 07/09/2013

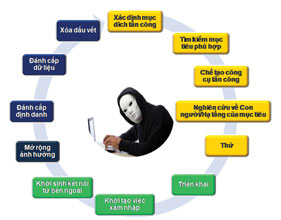

Trong bài báo trước, Tạp chí ATTT đã giới thiệu bài viết “APT- Cách thức tấn công mạng sử dụng kỹ thuật cao” mô tả chi tiết các bước mà hacker sử dụng để tiến hành tấn công APT còn trong bài báo này, tác giả phân tích một cách khái quát các đặc điểm của tấn công APT và khuyến cáo các biện pháp mà người sử dụng cần thực thi để phòng chống dạng tấn công này.