Quá trình hoạt động của botnet Necurs

Năm 2012: Lần đầu tiên phát hiện botnet Necurs

Theo hãng Symantec, mã độc dạng Trojan có tên là Backdoor.Necurs tạo cổng hậu trên máy tính bị nhiễm đã xuất hiện vào ngày 7/12/2012. Nó có thể vô hiệu hóa phần mềm chống virus, cũng như tải về và cài đặt các phần mềm độc hại khác. Tại thời điểm này, botnet Necurs đã hoạt động với số lượng zombie lên tới 83 nghìn máy tính và các thiết bị đầu cuối trên toàn thế giới. Các chuyên gia cho biết, các nhà điều hành mạng botnet Necurs không chỉ là những người có kinh nghiệm về an toàn thông tin mà còn có mối liên hệ tinh vi với tội phạm mạng ở Đông Âu.

Mạng botnet Necurs đã hoạt động qua hệ thống tên miền Dot-Bit để tạo ra một mạng ngang hàng, cho phép nó không bị kiểm soát và phát hiện theo cách thông thường. Tên miền cấp cao này nằm ngoài hệ thống tên miền quốc tế hiện có, điều này có nghĩa là nó không bị tổ chức quản lý tên miền và số quốc tế ICANN (Internet Corporation for Assigned Names and Numbers) kiểm soát.

Năm 2013: Phân phối mã độc Gameover Zeus

Ở giai đoạn thứ hai này, botnet Necurs đã được phát triển để phân phối mã độc Gameover Zeus vào năm 2013. Mã độc này được phát tán qua thư rác và lây lan qua các máy tính trong các cuộc tấn công từ chối dịch vụ. Gameover Zeus đã được tạo ra từ các môđun trong thành phần của mã độc Zeus, loại mã độc đã lây nhiễm trên 1 triệu máy tính sử dụng hệ điều hành Microsoft Windows. Theo chuyên gia bảo mật Brian Krebs, mã độc Gameover Zeus đã được nhóm tin tặc từ Nga và Ukraine kiểm soát kể từ tháng 11/2011 và được hỗ trợ từ mạng botnet trị giá hơn 100 triệu USD. Điều này bổ sung cho nhận định của giới chuyên môn rằng, các nhà điều hành botnet Necurs đã liên kết với rất nhiều trung tâm sản xuất các phần mềm độc hại trong lĩnh vực ngân hàng.

Năm 2014, nhà điều hành botnet Necurs tiếp tục nâng cao tính năng phục hồi của mã độc Gameover Zeus trên các thiết bị đầu cuối đã bị lây nhiễm. Mã độc này có thể lây lan và âm thầm tấn công bộ công cụ quản trị mức nhân hệ điều hành (Kernel - Mode rootkit) của các máy tính Windows. Các thư rác độc hại hoặc các mã độc “quảng cáo” mang theo môđun có tính năng như Trojan (định dạng .Upatre) sẽ tải mã độc Gameover Zeus xuống máy tính nạn nhân. Lần này, mã độc Gameover Zeus trở thành công cụ quản trị mạng botnet Necurs. Với các tính năng như vậy, mã độc Gameover Zeus khó có thể bị gỡ bỏ hoàn toàn khỏi máy tính bị nhiễm độc.

Từ năm 2014 đến 2015: Sự hoành hành mã độc tống tiền

Vào cuối năm 2014, mạng botnet phát hành Gameover Zeus đã bị ngăn chặn, cũng là lúc mã độc này phát triển một biến thể mới với tên là CryptoLocker. CryptoLocker là một trong những mã độc tống tiền nổi tiếng nhất vào thời điểm đó. Tội phạm mạng cũng đã phát triển mã độc CryptoWall - “người kế nhiệm” của CryptoLocker. Số liệu thống kê cho thấy, các tội phạm mạng khai thác botnet Necurs sử dụng mã độc CryptoWall đã thu về khoảng 325 triệu USD từ các nạn nhân bị lây nhiễm trong nửa đầu năm 2015. Các nạn nhân này hầu hết đến từ nước Mỹ.

Năm 2016: năm của mã độc Dridex - Locky

Đến năm 2016, botnet Necurs đã chuyển sang một trạng thái hoạt động khác. Nó bắt đầu hoạt động tinh vi hơn với hàng triệu zombie, tạo thành một cơ sở hạ tầng phát tán thư rác lớn và liên kết với băng nhóm mã độc Dridex.

Dridex tấn công mạng với mã độc dạng Trojan ngân hàng phức tạp dựa trên mã nguồn của Trojan ban đầu có tên là Bugat. Dridex xuất hiện lần đầu tiên vào tháng 6/2014 và nhanh chóng trở thành một trong những mối đe dọa phần mềm độc hại hàng đầu trong lĩnh vực tài chính. Nó nhằm vào các ngân hàng tại hơn 30 quốc gia trên toàn cầu, tập trung vào các doanh nghiệp và lấy đi hàng trăm triệu đô la trong mỗi vụ tấn công. Phiên bản mới nhất của Dridex được bổ sung thêm tính năng tinh vi hơn và được sử dụng vào các cuộc tấn công SWIFT vào năm 2016.

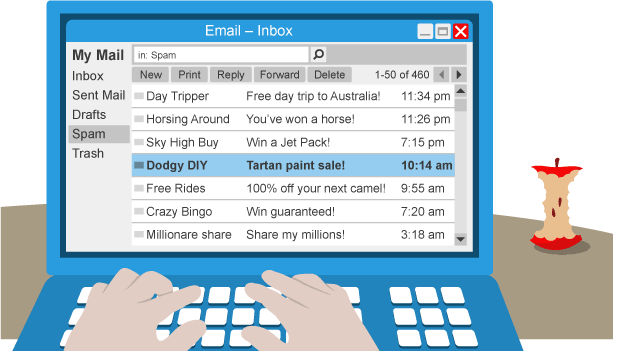

Thư rác mang mã độc Dridex cùng với thư rác được phát tán từ các nhóm tội phạm mạng khác như: Shifu, TeslaCrypt, Neverquest... đã tạo ra chiến dịch thư rác lớn trong thế giới mạng vào cuối Quý II và đầu Quý III năm 2016. Vào thời điểm đó, botnet Necurs cũng phát tán một phiên bản của mã độc tống tiền Locky. Locky bị ràng buộc bởi nhóm mã độc Dridex và botnet Necurs. Do xảy ra sự cố trong cơ sở hạ tầng của hai mạng botnet này, cuối tháng 5/2016, chiến dịch phát tán thư rác của Necurs đã ngừng hoạt động. Sau sự cố này, lượng thư rác của Necurs cũng như thư rác gắn kèm mã độc Dridex và Locky đã giảm đi đáng kể. Tuy nhiên, thư rác kèm mã độc Locky và Dridex đã được phát tán mạnh mẽ trở lại ngay sau đó, vào thời điểm cuối tháng 6/2016. Chiến dịch này hoành hành trong suốt mùa hè năm 2016 và chỉ dừng lại vào tháng 12/2016.

Đầu năm 2017: Tạm ngừng hoạt động

Vào cuối tháng 12/2016, mạng botnet Necurs đã dừng hoạt động, ngay lập tức, lượng thư rác đã giảm đi rất nhiều. Vào tuần cuối của năm 2016 (dịp lễ Giáng sinh) và tuần đầu tháng 1/2017, lượng thư rác chỉ chiếm chưa đến 30% tổng lượng thư phát hành, trong đó lượng thư chứa mã độc chiếm tỉ lệ không đáng kể.

Tháng 2/2017: Phát triển cuộc tấn công DDoS

Đến tháng 2/2017, botnet Necurs bắt đầu hoạt động trở lại với một chiến lược và những thủ thuật mới. Lần này, botnet Necurs đã nâng cấp với môđun thực hiện tấn công DDoS được bổ sung trước đó vào tháng 9/2016. Với khả năng hoạt động hơn một triệu bot tại bất kỳ thời điểm nào, các cuộc tấn công DDoS sử dụng mạng botnet Necurs vượt xa dung lượng và tác hại của các cuộc tấn công trên các thiết bị IoT do botnet Mirai thực hiện.

Tháng 4/2017: lan truyền thư rác hẹn hò

Đến tháng 4/2017, các tấn công mạng có nguồn gốc từ Necurs có liên quan đến việc lan truyền thư rác hẹn hò, quảng cáo của một trang web chuyên về viễn cảnh hẹn hò với người phương Tây. Theo dữ liệu từ X-Force, Necurs đã phá hủy gần 7,1 triệu email bằng một trong những định dạng của thư rác này chỉ trong ngày 14/4/2017.

Những yếu tố tạo nên sức mạnh của botnet Necurs

Tấn công Kernel Mode-RootKit

Điểm đáng chú ý đầu tiên về botnet Necurs là chế độ tấn công bộ công cụ quản trị mức nhân hệ điều hành chứa trong các phần mềm độc hại. Chúng bao gồm trình điều khiển chế độ mức nhân hệ điều hành và một thành phần ở chế độ mức người dùng. Các rootkit chế độ mức nhân là các ứng dụng độc hại chạy trong nhân của hệ điều hành với đặc quyền cao nhất đối với các tài nguyên hệ thống. Bao gồm cả phần mềm và phần cứng, ngay trong chế độ nhân hệ điều hành (Ring 0).

Lập trình rootkit chế độ mức nhân được coi là một kỹ năng tiên tiến và bất kỳ lỗi nào xảy ra đều có thể làm cho nhân hệ điều hành sụp đổ và toàn bộ hệ điều hành bị vô hiệu hóa. Đây là lý do tại sao rất ít phần mềm độc hại có khả năng này và ít lập trình viên có khả năng thiết kế và phát triển được các tính năng này. Đối với botnet Necurs, một thiết bị đầu cuối bị nhiễm mã độc thì nó sẽ không bị phát hiện bởi các phần mềm diệt virus chạy trong chế độ người dùng (Ring 3).

Kiến trúc môđun

Một điểm đáng chú ý khác về botnet Necurs là kiến trúc môđun. Phần mềm độc hại botnet thông thường chỉ được thiết kế để chứa các chương trình cho các mục đích như lây lan, phát tán thư rác hoặc tải các phần mềm độc hại khác, được cho là khá đơn giản về mặt kỹ thuật. Tuy nhiên, đối với trường hợp botnet Necurs, mã độc được xây dựng theo kiểu môđun là phương thức chung của các Trojans tinh vi và sẽ được bổ sung những tính năng mới khi các nhà phát triển thấy phù hợp.

Khả năng chống lại các phần mềm diệt virus

Theo cách thông thường, người ta khó có thể hình dung được cơ chế quản lý từ 5 - 6 triệu điểm zombie trong mạng botnet Necurs. Các chuyên gia chỉ phỏng đoán rằng, đây có thể do tính năng được gọi là mức nhân hệ điều hành, được sao lưu cho các mã độc, có khả năng vô hiệu hóa các giải pháp bảo mật và an toàn thông tin. Tính năng này giúp các mã độc vượt qua các thành phần của trình điều khiển, cũng như tường lửa của hệ điều hành Windows.

Sử dụng thuật toán tạo tên miền

Các thuật toán tạo tên miền (DGA - Domain Generation Algorithm) được tìm thấy trong các nhóm phần mềm độc hại khác nhau được sử dụng để định kỳ tạo ra một số lượng lớn các tên miền là địa chỉ để liên lạc với các máy chủ C&C. Nếu không biết được thuật toán tạo tên miền thì với mỗi tên miền biết được người ta không thể suy đoán được tập hợp tên miền đã được tạo ra. Do đó, tập hợp tên miền này không thể khai thác được hoặc sử dụng chúng để xác định các tập hợp phần mềm mã độc khi tiến hành điều tra riêng lẻ.

Hầu hết các phần mềm mã độc, đặc biệt là Trojans ngân hàng, đều sử dụng DGA để duy trì các kênh truyền thông bí mật. Các nhà điều hành mạng botnet Necurs không chỉ sử dụng một mà có tới hai DGA. Trong đó, DGA số 1 tạo ra 4 tên miền cùng một lúc, được giao nhiệm vụ phát hiện các môi trường ngăn chặn botnet Necurs. DGA số 2 có nhiệm vụ tạo ra 2.048 tên miền. Trong đó, mỗi tên miền sẽ tự huỷ theo chu kỳ bốn ngày.

Nguyễn Ngoan

(nguồn securityintelligence)

08:00 | 07/09/2018

15:00 | 12/11/2024

Theo các nhà nghiên cứu bảo mật, một trong những cuộc tấn công chuỗi cung ứng kỹ thuật số lớn nhất trong năm 2024 đã được thực hiện bởi một công ty ít tên tuổi, chuyển hướng một lượng lớn người dùng internet đến một mạng lưới các trang web cờ bạc nhái.

08:00 | 01/11/2024

Báo cáo mới đây của hãng bảo mật Trend Micro (Mỹ) cho biết, nhóm gián điệp mạng OilRig có liên hệ với Iran đã tăng cường các hoạt động tấn công mạng nhằm vào các thực thể chính phủ của các nước khu vực Vùng Vịnh.

07:00 | 23/10/2024

Ivanti đã đưa ra cảnh báo rằng 03 lỗ hổng bảo mật mới ảnh hưởng đến Thiết bị dịch vụ đám mây (Cloud Service Appliance - CSA) của công ty đang bị tin tặc khai thác một cách tích cực.

18:00 | 11/10/2024

Trong một chiến dịch tấn công mạng quy mô lớn, Microsoft đã phối hợp với Bộ Tư pháp Hoa Kỳ (DoJ) triệt phá thành công mạng lưới 107 tên miền Internet được tin tặc Nga sử dụng để thực hiện các hoạt động lừa đảo và tấn công mạng.

Hơn 30 lỗ hổng bảo mật đã được tiết lộ trong nhiều mô hình trí tuệ nhân tạo (AI) và máy học (ML) nguồn mở khác nhau. Đáng lưu ý, một số trong đó có thể dẫn đến thực thi mã từ xa và đánh cắp thông tin.

08:00 | 15/11/2024