Thông thường, các Banking Trojans có mục tiêu nhắm tới người dùng các dịch vụ tài chính trực tuyến; nhằm đánh cắp dữ liệu tài chính hoặc xây dựng mạng botnet để phục vụ cho các cuộc tấn công khác. Theo thời gian, các biến thể của Banking Trojans được phát triển tính năng mới và mở rộng phạm vi ảnh hưởng. Các tính năng nguy hiểm như: chiếm quyền quản trị trên thiết bị lây nhiễm; chèn (inject) các mã độc hại; chiếm quyền sử dụng camera.... Đặc biệt, mở rộng phạm vi tấn công lên các trang mua sắm trực tuyến.

Theo thống kê của Kaspersky Lab, có 14 họ mã độc đang nhắm tới mục tiêu là các trang thương mại điện tử để đánh cắp thông tin. Các Banking Trojan phổ biến như: Betabot, Panda, Gozi, Zeus, Chthonic, TinyNuke, Gootkit2, IcedID và SpyEye. Số lượng mã độc này ngày càng tăng trong vài năm trở lại đây, từ 6,6 triệu (năm 2015) lên khoảng 12,3 triệu (cuối năm 2018). Dự tính, có khoảng 9,2 triệu mã độc được phát hiện vào cuối Quý III/2018, với mức tăng 12% từ năm 2016 - 2017 và mức tăng dự kiến 10% trong năm 2017 - 2018.

Thống kê số lượng Banking Trojans giai đoạn 2015 - 2018

Phương thức tấn công của Banking Trojans

Bằng việc tấn công các trang thương mại điện tử có uy tín, Banking Trojans thu thập thông tin đăng nhập, mật khẩu, số thẻ, số điện thoại.... của người dùng. Để có được những thông tin này, Banking Trojans thực hiện chặn bắt các truy vấn vào trên các trang web mục tiêu, sau đó sửa đổi nội dung trang web hoặc chuyển hướng truy cập đến các trang lừa đảo do tin tặc dựng sẵn.

Ví dụ, Trojans cho phép các tin tặc theo dõi hoạt động truy cập website trên thiết bị lây nhiễm. Nếu phát hiện người dùng truy cập đến một trang web mục tiêu, Trojans sẽ kích hoạt chức năng lấy mẫu (Form grabbing). Form grabbing là một kỹ thuật được sử dụng để lưu tất cả thông tin mà người dùng nhập trên trang web. Các dữ liệu nhập vào có thể sẽ chứa thông tin đăng nhập, mật khẩu, dữ liệu thanh toán (như số thẻ tín dụng, ngày hết hạn và CVV).... Nếu không có biện pháp xác thực hai yếu tố, thì tin tặc có thể dễ dàng sử dụng thông tin thẻ tín dụng cho những mục đích trái phép.

14 dòng mã độc đã được tìm thấy nhắm vào người dùng của 67 trang web thương mại điện tử. Trong đó bao gồm 33 trang web bán hàng thời trang (quần áo, giày dép, quà tặng, đồ chơi, đồ trang sức và cửa hàng bách hóa), 8 trang web bán hàng điện tử, 8 trang web giải trí và trò chơi, 3 trang web viễn thông, 2 trang thanh toán trực tuyến, 3 nền tảng bán lẻ trực tuyến....

Betabot nhắm đến 46 thương hiệu khác nhau và là Trojan duy nhất nhắm mục tiêu đến các trang web giải trí và trò chơi điện tử. Trong khi đó, Gozi nhằm vào mục tiêu 36 thương hiệu và Panda là 35 thương hiệu.

Tỷ lệ các ngành thương mại điện tử là mục tiêu của phần mềm độc hại năm 2018

Tại sao Banking Trojans nhắm mục tiêu các trang web thương mại điện tử?

Nguyên nhân lớn nhất là do lợi nhuận tài chính đem lại qua việc bán thông tin đánh cắp được. Một nguyên nhân khác là tin tặc có thể sử dụng trái phép thông tin thu thập được, như rửa tiền: mua đồ từ website bằng tài khoản của nạn nhân rồi thực hiện đó bán lại số hàng đó để thu về tiền mặt.

Năm 2018, các cuộc tấn công bằng mã độc để ăn cắp dữ liệu thông qua các trang thương mại điện tử xuất hiện nhiều ở các nước châu Âu, Bắc Mỹ, Nga và một số thị trường mới nổi. Cụ thể, khu vực ảnh hưởng của mã độc Betabot là Ý (14,13% trong 8 tháng đầu năm 2018), Đức (6,04%), Nga (5,5%) và Ấn Độ (4,87%). Đối với mã độc Gozi cũng tương tự với 19,57% ở Ý, Nga (13,89%), tiếp theo là Brazil (11,96%) và Pháp (5,91%).

Khuyến nghị

Để tránh khỏi những rủi ro mất an toàn thông tin tronng mùa mua sắm, Kaspersky Lab khuyên người dùng cần thực hiện các biện pháp bảo mật sau đây:

Đối với người tiêu dùng:

Đối với nhà sản xuất hoặc người bán hàng trực tuyến:

Nguyễn Tuấn Anh

Theo Kaspersky

14:00 | 23/11/2017

14:00 | 10/10/2018

14:00 | 14/12/2023

15:00 | 23/10/2017

16:00 | 19/09/2024

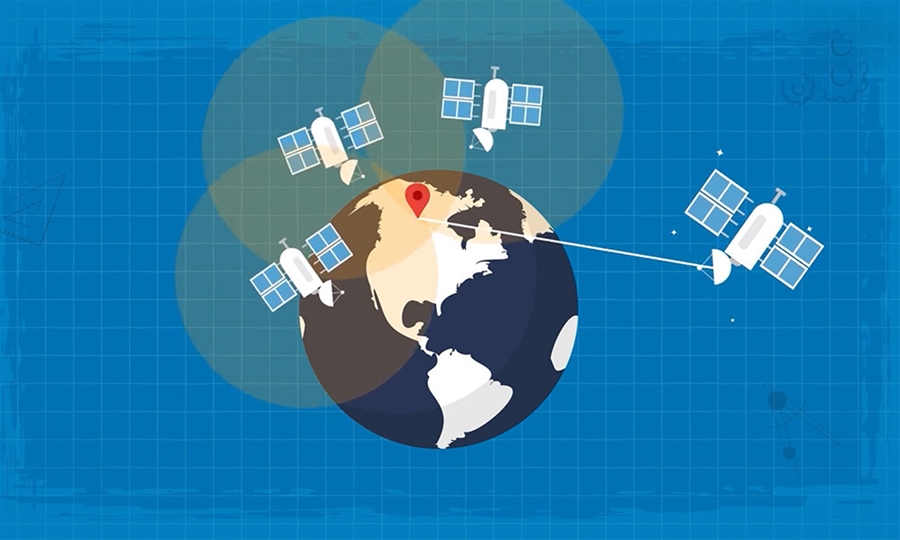

Hệ thống định vị vệ tinh toàn cầu (Global Navigation Satellite System - GNSS) là hệ thống xác định vị trí dựa trên vị trí của các vệ tinh nhân tạo, do Bộ Quốc phòng Hoa Kỳ thiết kế, xây dựng, vận hành và quản lý. Hệ thống GNSS ban đầu được dùng trong mục đích quân sự nhưng sau những năm 1980, Chính phủ Hoa Kỳ cho phép sử dụng GNSS vào mục đích dân sự ở phạm vi toàn cầu. Chính vì việc mở rộng phạm vi sử dụng nên đã dẫn đến các nguy cơ mất an toàn thông tin (ATTT) cho các hệ thống này. Bài báo sau đây sẽ giới thiệu các kỹ thuật tấn công mạng vào các hệ thống định vị toàn cầu.

13:00 | 13/09/2024

Cisco đã phát hành bản cập nhật bảo mật để giải quyết hai lỗ hổng nghiêm trọng ảnh hưởng đến tiện ích cấp phép thông minh (Smart Licensing Utility), có thể cho phép kẻ tấn công từ xa chưa được xác thực leo thang đặc quyền hoặc truy cập thông tin nhạy cảm.

16:00 | 04/09/2024

Kaspersky vừa phát hiện một nhóm tin tặc có tên Head Mare, chuyên tấn công các tổ chức ở Nga và Belarus bằng cách khai thác lỗ hổng zero-day trong phần mềm nén và giải nén phổ biến WinRAR.

10:00 | 31/07/2024

Mới đây, tin tặc đã phát tán tài liệu nội bộ liên quan đến các cơ quan trọng yếu của Mỹ như Bộ Quốc phòng, Bộ An ninh Nội địa, Cơ quan Hàng không và Vũ trụ (NASA). Theo đó, tài liệu nội bộ bị đánh cắp từ Leidos Holdings, một trong những nhà cung cấp dịch vụ công nghệ thông tin lớn nhất của Chính phủ Mỹ.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024