Mã độc thực hiện lây nhiễm khi người dùng bị lây nhiễm gửi cho bạn bè của mình một tập tin nén .zip có tên là video_xxx.zip (xxx là các số ngẫu nhiên) bên trong chứa tập tin có định dạng mp4.exe, có chứa mã độc đào tiền ảo thông qua ứng dụng nhắn tin Messenger của Facebook. Do người dùng có thể tưởng nhầm đây là tập tin video mp4 của bạn bè gửi, nên nhấp chuột vào và thực thi tập tin. Nếu người dùng chỉ tải tập tin độc hại mà không kích hoạt thì vẫn an toàn, nhưng nếu vô tình kích hoạt thì mã độc sẽ được thực thi. Lúc này, máy tính sẽ tự động tải và cài đặt các tập tin độc hại 7za.exe, files.7z từ trang web độc hại có tên miền yumuy.johet.bid (tên miền này có thể thay đổi với các mẫu mã độc khác nhau).

Sau đó, tập tin 7za.exe sẽ giải nén tập tin files.7z. Máy tính sẽ tự động lấy và cài đặt tiện ích mở rộng đào tiền ảo trên trình duyệt Chrome. Khi máy tính của người dùng đã bị cài đặt trái phép tiện ích mở rộng này, mã độc sẽ sử dụng tài nguyên máy tính để đào tiền ảo, làm ảnh hưởng tới tiến trình xử lý, pin, phần cứng và độ bền của thiết bị. Mã độc này cũng không cho phép người dùng truy cập vào phần quản lý tiện ích mở rộng của trình duyệt.

Ngoài ra, mã độc cũng có thể chiếm quyền điều khiển hệ thống, thay đổi hệ thống tìm kiếm, chạy các phần mềm ẩn danh, đánh cắp thông tin, dữ liệu của nạn nhân. Hiện tại, mã độc này chỉ lây lan qua trình duyệt Chrome. Theo thống kê từ hệ thống giám sát virus của công ty an ninh mạng Bkav, tính tới 14 giờ chiều ngày 21/12/2017, đã có hơn 12.600 máy tính tại Việt Nam nhiễm mã độc đào tiền ảo lây qua Facebook. Bkav ghi nhận cứ 10 phút, tin tặc lại tung lên mạng một biến thể virus mới nhằm tránh bị phát hiện bởi các phần mềm an ninh.

Theo chuyên gia của Bkav, số máy tính bị nhiễm mã độc còn có thể tiếp tục gia tăng mạnh. Sự nguy hiểm của loại mã độc này là bởi tin tặc có thể lợi dụng cách thức lây nhiễm của mã độc để tiếp tục thực hiện các hành vi tấn công mạng tới danh sách bạn bè của nạn nhân, như gửi thư rác, lừa đảo, lây lan mã độc,…

Ông Vũ Ngọc Sơn, Phó Chủ tịch phụ trách mảng Chống mã độc của Bkav, khuyến cáo những người dùng chẳng may đã mở tập tin có chứa mã độc, thì nên đổi mật khẩu cho các tài khoản đăng nhập trên trình duyệt Chrome. Bkav cũng đã cập nhật mẫu nhận diện mã độc mới này, người dùng có thể tải, cập nhật phần mềm diệt virus để loại bỏ mã độc.

Theo Cục An toàn thông tin của Bộ Thông tin và Truyền thông, tác giả của mẫu mã độc này có địa chỉ email nghi ngờ là *****@kadirgun.com. Ngày 19/12/2017, cơ quan đã ra văn bản hướng dẫn biện pháp phòng chống mã độc này. Để đảm bảo an toàn thông tin và tránh bị mã độc tấn công, Cục An toàn thông tin đã đưa ra một số khuyến nghị:

- Cảnh giác và không mở các tập tin, đường dẫn lạ được gửi qua Facebook Messenger, hoặc bất kỳ ứng dụng truyền thông nào khác (Viber, Zalo, thư điện tử,…).

- Nếu nhận được các thông tin (tập tin hoặc đường dẫn) lạ, có thể thông báo hoặc gửi thông tin về Cục An toàn thông tin để tổng hợp và phân tích, cảnh báo khi có những dấu hiệu, nguy cơ tấn công mạng mới.

- Đối với người dùng đã bị lây nhiễm, cần cài đặt và cập nhật các phần mềm phòng chống mã độc, virus để phát hiện và ngăn chặn, loại bỏ mã độc.

Thảo Uyên

tổng hợp

08:00 | 29/12/2017

16:00 | 29/12/2017

14:00 | 17/11/2017

14:00 | 23/11/2017

10:00 | 27/07/2020

09:00 | 01/03/2018

07:00 | 09/09/2016

08:00 | 01/10/2019

10:00 | 25/10/2024

Các cơ quan chính phủ tại Mỹ, Úc và Canada đưa ra cảnh báo các tác nhân đe dọa được nhà nước Iran bảo trợ sử dụng kỹ thuật tấn công Brute Force và nhiều phương thức khác để triển khai các chiến dịch tấn công mạng nhắm vào các tổ chức cơ sở hạ tầng quan trọng.

09:00 | 16/10/2024

Các nhà nghiên cứu của hãng bảo mật Zscaler (Mỹ) đã phân tích một biến thể mới của Copybara, một họ phần mềm độc hại Android xuất hiện vào tháng 11/2021. Copybara là một Trojan chủ yếu lây nhiễm thông qua các cuộc tấn công lừa đảo bằng giọng nói (vishing), trong đó nạn nhân nhận được hướng dẫn qua điện thoại để cài đặt phần mềm độc hại Android. Bài viết sẽ phân tích về biến thể mới của Copybara dựa trên báo cáo của Zscaler.

13:00 | 09/10/2024

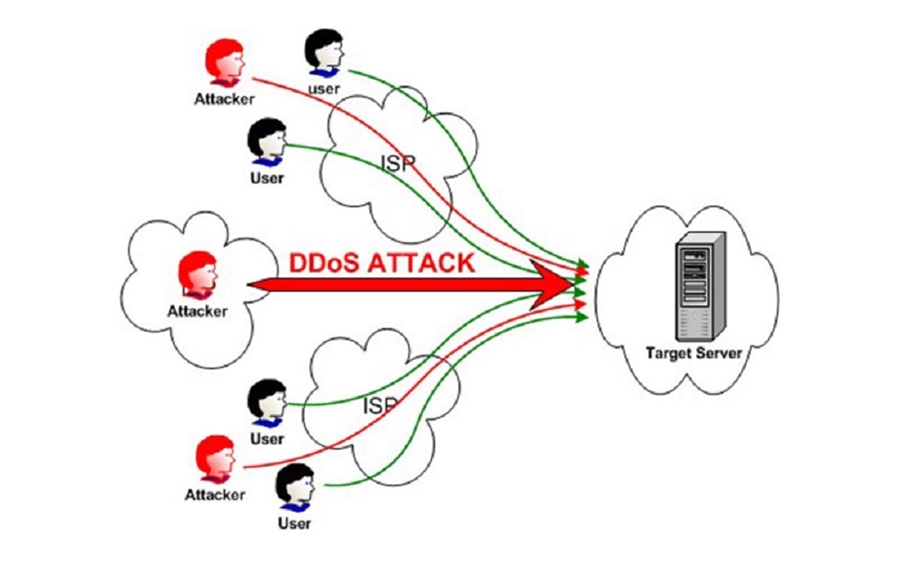

Công ty bảo mật và cơ sở hạ tầng web - Cloudflare tiết lộ rằng họ đã ngăn chặn được một cuộc tấn công từ chối dịch vụ phân tán (DDoS) phá kỷ lục, đạt đỉnh ở mức 3,8 terabit mỗi giây (Tbps) và kéo dài 65 giây. Trong tháng 9, công ty này đã ngăn chặn hơn 100 cuộc tấn công DDoS L3/4 siêu lớn, trong đó nhiều cuộc tấn công đã vượt mốc 2 tỷ gói tin mỗi giây (Bpps) và 3 Tbps.

17:00 | 19/07/2024

Phần mềm độc hại DarkGate khét tiếng đã hoạt động trở lại, lợi dụng sự kết hợp giữa các tệp Microsoft Excel và các chia sẻ Samba công khai để phân phối phần mềm độc hại. Chiến dịch tinh vi này được tiết lộ trong một báo cáo gần đây của Công ty an ninh mạng Palo Alto Networks (Mỹ) cho biết nhóm tin tặc đã nhắm mục tiêu vào nhiều người dùng ở khu vực Bắc Mỹ, Châu Âu và Châu Á.

Các chuyên gia phát hiện ra 02 lỗ hổng Zero-day trong camera PTZOptics định danh CVE-2024-8956 và CVE-2024-8957 sau khi Sift - công cụ chuyên phát hiện rủi ro an ninh mạng sử dụng AI tìm ra hoạt động bất thường chưa từng được ghi nhận trước đó trên mạng honeypot của công ty này.

09:00 | 08/11/2024