Trong bài , nhóm tác giả đã đề cập đôi nét về kiến trúc, an ninh mạng 4G/LTE. Dựa trên cơ sở này, kẻ tấn công đã khai thác các điểm yếu, lỗ hổng trong hệ thống mạng. Để cung cấp cho độc giả cái nhìn rõ nét hơn, nội dung dưới đây trình bày về một số tấn công mạng di động 4G/LTE phổ biến, đồng thời đề xuất các giải pháp phòng chống.

Một số tấn công vào 4G/LTE

Lộ lọt IMSI

IMSI là định danh vĩnh viễn của một thuê bao. Nó cần truyền ít nhất có thể vì mục đích bảo mật thông tin nhận dạng người dùng. Thông số kỹ thuật 4G/LTE giảm thiểu tần số truyền IMSI qua giao diện vô tuyến. Trong truyền phát vô tuyến, mã định danh tạm thời duy nhất GUTI được sử dụng để xác định người đăng ký. Việc tiết lộ IMSI có thể dẫn đến rò rỉ thông tin thuê bao, thông tin vị trí và thậm chí cả nội dung hội thoại. Kẻ tấn công có thể ngụy trang một UE thật của thuê bao bình thường và khởi động các cuộc tấn công, như tấn công từ chối dịch vụ [1]. Các cuộc tấn công tiết lộ IMSI có thể được khởi chạy bằng cách lạm dụng trạm gốc giả và giao thức AKA.

Trong [2], Rao và cộng sự đã đề xuất một phương pháp truy xuất IMSI sử dụng giao thức SMS. Kẻ tấn công có quyền truy cập kết nối, người biết thư mục thuê bao quốc tế của trạm di động MSISDN và địa chỉ Diameter Routing Agents/Diameter Edge Agents có thể xác định IMSI của thuê bao.

Hay Holtmanns và cộng sự [3] đã mô tả thủ tục để có được IMSI dựa trên kiến thức về MSISDN trong mạng dựa trên đường kính. Kẻ tấn công có thể mạo danh đối tác trung tâm dịch vụ tin nhắn ngắn hoặc chức năng tương tác IWF (đối với hai kịch bản IWF) trong mạng truy vấn và gửi yêu cầu chứa MSISDN tới mạng nạn nhân mục tiêu. Sau một loạt các thủ tục báo hiệu, kẻ tấn công có thể nhận một thông báo phản hồi bao gồm thông tin mong muốn như IMSI của nạn nhân mục tiêu, địa chỉ nút phục vụ và có thể là địa chỉ của HSS.

Ngoài ra, chặn bắt IMSI cũng được sử dụng trong mạng di động để nhận dạng và nghe lén trên điện thoại [4]. Shaik và cộng sự [5] chỉ ra rằng IMSI có thể được trích xuất bằng cách nghe lén qua giao diện vô tuyến 4G/LTE.

Theo dõi vị trí

Dữ liệu vị trí của người dùng di động được coi là thông tin riêng tư. Thiết kế của các công nghệ truyền thông di động cho phép các nhà khai thác di động biết vị trí vật lý của người dùng để thực hiện các dịch vụ di động tiếp theo. Ngoài ra, sự tiến bộ của các công nghệ định vị gần đây và các dịch vụ dựa trên vị trí cũng gây ra mối đe dọa đối với tính bảo mật vị trí của người dùng.

Rao và cộng sự [2] đã mô tả một số tấn công lộ lọt vị trí sử dụng chèn thêm yêu cầu dữ liệu thuê bao (IDR) và yêu cầu dữ liệu người dùng (UDR). Trong các cuộc tấn công trước, kẻ tấn công có thể mạo danh HSS đối tác và gửi yêu cầu dữ liệu thuê bao IDR được sử dụng bởi HSS để yêu cầu thông tin vị trí EPS của UE tới MME, MME trả về thông tin vị trí EPS có chứa nhận dạng di động tổng quát, nhận dạng vị trí khu vực (Location-Area-Identity) và nhận dạng khu vực dịch vụ (Service-Area-Identity) sau khi nhận yêu cầu dữ liệu thuê bao IDR. Trong cuộc tấn công thứ hai, kẻ tấn công có thể mạo danh máy chủ ứng dụng IMS và gửi tin nhắn yêu cầu dữ liệu người dùng UDR tới HSS. Trong hầu hết các trường hợp, câu trả lời đều chứa ID vị trí khu vực và ID di động, bởi vậy kẻ tấn công có thể xác định vị trí của thuê bao hiện tại hoặc nơi nó được đặt trước đó.

Holtmanns và cộng sự [3] đã đưa ra lời giải thích chi tiết về một số phương pháp theo dõi vị trí của người dùng để dịch các cuộc tấn công SS7 hiện có thành các cuộc tấn công dựa trên đường kính trong mạng 4G/LTE. Ý tưởng cốt lõi là kẻ tấn công giả mạo mạng SS7 cũ hoặc nút mạng. Do đó, các mạng đường kính 4G/LTE an toàn hơn buộc phải sử dụng các giao thức SS7 kém an toàn hơn vì lý do tương tác. Tấn công theo dõi vị trí sử dụng giao thức SMS là cùng một bộ các bước của cuộc tấn công tiết lộ IMSI như đã đề cập ở trên và thông tin nút phục vụ có thể cung cấp ước tính chi tiết về vị trí nạn nhân.

Shaik và cộng sự [5] đã theo dõi vị trí của người dùng đến mức tế bào và địa phương hóa mục tiêu trong phạm vi khoảng 2km2, bằng cách sử dụng tấn công thụ động và tấn công bán thụ động. Họ tiếp tục xác định vị trí chính xác của người dùng bằng cách sử dụng các cuộc tấn công chủ động. Với hình thức tấn công bán thụ động, kẻ tấn công cần lấy IMSI hoặc GUTI của nạn nhân để quyết định xem người dùng mục tiêu có ở khu vực đó hay không. Tấn công bán thụ động tạo ra các tin nhắn báo hiệu sử dụng các cuộc gọi VoLTE và giám sát bất kỳ cell nào trong vùng theo dõi TA để nhắn tin, sau đó cho thấy ánh xạ giữa GUTI và số điện thoại của nạn nhân. Khi ánh xạ thành công, có thể xác nhận rằng người dùng đích nằm trong TA đó. Thậm chí, kẻ tấn công có thể xác định cell cụ thể nào trong TA mà người dùng đích được định vị bằng các ứng dụng mạng xã hội.

Trong các cuộc tấn công chủ động, kẻ tấn công có thể lạm dụng các lỗ hổng trong giao thức RRC để theo dõi các nạn nhân theo cách chi tiết hơn. Kẻ tấn công buộc các nạn nhân gửi báo cáo đo lường (MR) hoặc tin nhắn thông báo lỗi liên kết (RLF) để giả mạo e-NodeB. Cả báo cáo đo lường MR và thông báo lỗi liên kết RLF đều cung cấp cường độ tín hiệu, thậm chí có thể là tọa độ GPS của nạn nhân, để kẻ tấn công có thể tính toán khoảng cách giữa UE và e-NodeB giả sử dùng kỹ thuật trilateration hoặc xác định trực tiếp vị trí chính xác của nạn nhân bằng tọa độ GPS.

Ngoài ra, tấn công theo dõi vị trí có thể được khởi tạo dựa trên số nhận dạng tạm thời của mạng vô tuyến, số thứ tự gói tin [6] và tin nhắn dịch vụ vị trí khẩn cấp.

Gây nhiễu tần số vô tuyến, giả mạo và nghe lén.

Mạng không dây dễ bị tấn công gây nhiễu bởi cơ chế chia sẻ. Giống như các hệ thống không dây khác, mạng 4G/LTE cũng gặp phải các tấn công lớp vật lý như: gây nhiễu RF, giả mạo, nghe lén….

Việc gây nhiễu RF nhắm vào các máy thu và làm gián đoạn liên lạc bằng cách giảm tỷ lệ tín hiệu nhiễu trên tạp âm (Signal-to-noise ratio - SNR) của tín hiệu nhận được để gây ra các cuộc tấn công DoS. Đối với thiết bị gây nhiễu thông minh, thông số kỹ thuật của 3GPP khai báo thông tin về tần suất và thời gian cần thiết cho các kênh quan trọng cụ thể, để chúng có thể khởi động các cuộc tấn công gây nhiễu tới các kênh điều khiển thay vì toàn bộ băng thông mạng một cách hiệu quả. Giả mạo RF đề cập đến việc truyền tín hiệu giả. Nghe lén RF cung cấp cho đối thủ thông tin hữu ích để khởi động các cuộc tấn công một cách hiệu quả [7-9].

Việc gây nhiễu tín hiệu đồng bộ (chứa tín hiệu đồng bộ (PSS) và tín hiệu đồng bộ thứ cấp (SSS)) ngăn UE chọn cell. Phương pháp hiệu quả hơn để từ chối lựa chọn cell là giả mạo RF bằng việc truyền tín hiệu giả. Trong [10], PSS và SSS tạo và truyền định kỳ trên tần số sóng mang 4G/LTE bằng e-Node B giả mạo và thử nghiệm cho thấy UE không thể gắn vào e-NodeB hợp pháp.

Làm nhiễu kênh quảng bá vật lý (PBCH) là tấn công hiệu quả yêu cầu chu kỳ thời gian ngắn. Đơn giản hơn có thể thực hiện nghe lén để có được thông tin nhạy cảm của đối phương làm tiền đề thực hiện các tấn công khác

Kênh chỉ báo định dạng điều khiển vật lý (PCFICH) là kênh cực kỳ ít, khiến nó dễ bị gây nhiễu hiệu quả. Kênh này mang tất cả thông tin điều khiển thiết yếu để UE có thể giải mã kênh điều khiển đường xuống vật lý.

Kênh điều khiển đường lên vật lý (PUCCH) nằm trên các cạnh của băng thông hệ thống ở vị trí tĩnh, giúp cho việc gây nhiễu PUCCH dễ dàng được khởi tạo. Tấn công gây nhiễu PUCCH có tác động đến toàn bộ cell bằng cách làm hỏng thông tin điều khiển được gửi trên PUCCH. Hình thức tấn công này có tính khả thi cao khi người gây nhiễu biết băng thông và tần số trung tâm hệ thống 4G/LTE. Gây nhiễu PUCCH là mối đe dọa nghiêm trọng vì đối thủ dễ biết phân bố phổ PUCCH và có hiệu quả cao trong việc phá vỡ kênh đường lên.

Việc truy cập gây nhiễu kênh truy cập ngẫu nhiên vật lý (PRACH) ngăn các UE mới truy cập trạm cơ sở. UE khởi tạo thủ tục truy cập ngẫu nhiên bằng việc truyền một đoạn mở đầu truy cập ngẫu nhiên trên PRACH, cho phép e-NodeB biết về sự hiện diện của UE và nó muốn kết nối tới cell. Vị trí của PRACH được chuyển tới UE trong thông báo SIB2, được chuyển qua kênh điều khiển đường xuống vật lý. Do đó, người gây nhiễu chỉ cần giải mã các trường thông báo SIB2.

Việc gây nhiễu các kênh điều khiển chung có thế ngăn các UE trong cell chuyển sang trạng thái kết nối tới RRC hoặc ngăn các UE mới chuyển cell, điều này có thể dẫn tới các tấn công DoS hiệu quả.

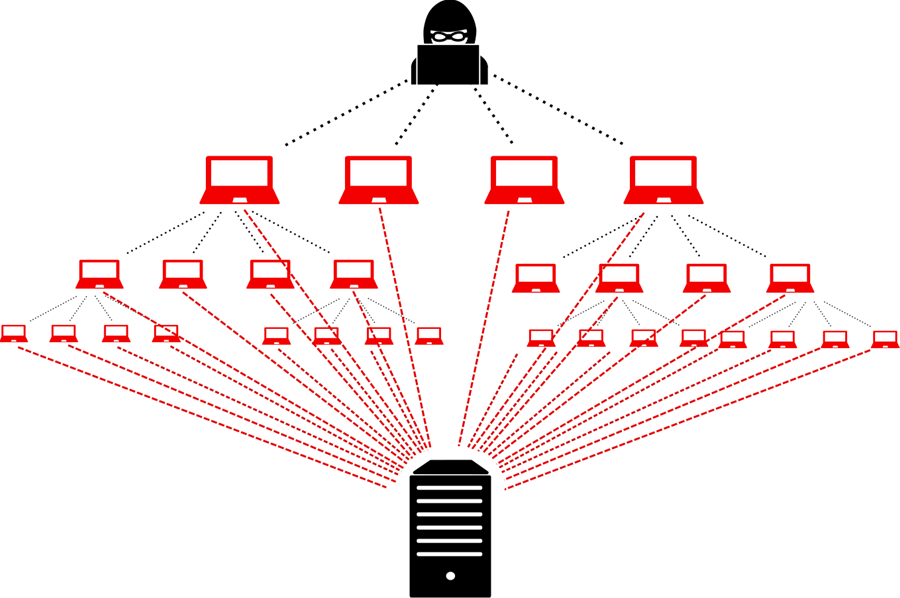

Các tấn công DoS/DDoS

Phương pháp chung của các cuộc tấn công DoS là kẻ tấn công gửi số lượng lớn các tin nhắn tới máy chủ mục tiêu và làm cạn kiệt tài nguyên CPU của máy chủ đó, khiến mục tiêu không thể cung cấp dịch vụ cho người dùng hợp pháp. Trong mạng 4G/LTE, kẻ tấn công còn khai thác các lỗ hổng trong giao thức mạng, hoặc lạm dụng các lỗ hổng bảo mật của hệ điều hành và các ứng dụng được tải xuống từ cửa hàng ứng dụng để thỏa hiệp các thiết bị di động [11]. Các cuộc tấn công DDoS có lưu lượng truy cập cao và chúng có thể được khởi tạo bởi một số lượng lớn thiết bị được đồng bộ hóa tốt nhất [12]. Ngoài các cuộc tấn công gây nhiễu, một loạt các phương pháp khác có thể dẫn tới tấn công DoS/DdoS trong lớp truy cập.

Báo hiệu các cuộc tấn công DoS

Tài nguyên vô tuyến trong mạng 4G/LTE có thể quản lý một cách hiệu quả vì tài nguyên vô tuyến bị hạn chế và không đủ để cung cấp dịch vụ cho tất cả các thuê bao cùng một lúc. Ngoài ra, việc duy trì trạng thái của kết nối RRC tĩnh có thể gây hại cho thời lượng pin của thiết bị di động. Lớp RRC trong giao diện vô tuyến thực hiện việc gán lại tài nguyên vô tuyến. Nó thiết lập vô tuyến giữa thiết bị di động và mạng lõi khi người dùng kích hoạt quy trình báo hiệu được gọi là truy cập ngẫu nhiên trong 4G/LTE để truyền dữ liệu. Sau đó, các tài nguyên vô tuyến được phát hành và gán lại cho UE khác. Một số thông báo điều khiền được tạo ra trong quá trình thiết lập và phát hành mạng. Việc truyền các thông báo điều khiển này giữa các thực thể mạng 4G/LTE khác nhau bao gồm UE, e-NodeB, MME, SGW và PDN-GW có thể làm phát sinh tắc nghẽn mạng và tổn hại các dịch vụ mạng. Thực tế là mỗi UE có khả năng khởi tạo tối đa tám beare chuyên dụng làm tăng thêm tín hiệu bit đầu [13]. Chúng cung cấp xác suất của cuộc tấn công DoS.

Bassil và cộng sự [14] lập luận rằng, nếu một nhóm người dùng (có ý định xấu) phối hợp tốt yêu cầu thiết lập và giải phóng bearer nhiều lần, tài nguyên mạng sẽ bị quá tải và các dịch vụ mạng có thể bị suy giảm và thậm chí tấn công DoS có thể xảy ra. Trên thực tế, một mạng botnet của các thiết bị di động bị nhiễm có thể được sử dụng bởi những kẻ tấn công để đồng bộ hóa các hành vi của một nhóm người dùng độc hại.

Botnet khởi chạy các cuộc tấn công DDoS

Khosroshahy cùng cộng sự [15] lập luận rằng, botnet trong mạng 4G có thể được sử dụng làm nền tảng để khởi động các cuộc tấn công DDoS giao diện vô tuyến. Ý tưởng cốt lõi của kịch bản tấn công này là botmaster kích hoạt tất cả các node botnet cùng thời điểm và cho phép chúng cùng tải xuống một tệp lớn hoặc gửi dữ liệu giả để tạo tắc nghẽn trên đường xuống hoặc đường lên. Các mô phỏng chỉ ra rằng sự cố ngưng dịch vụ di động có thể xảy ra khi botnet chỉ lan truyền tới 6% số thuê bao của mạng 4G/LTE dường như dễ bị tấn công DDoS do bonet khởi chạy.

Ở đây chúng ta cần nhấn mạnh rằng hai loại tấn công DoS/DDoS được đề cập ở trên cũng có tác động đến mạng lõi [16] và mạng lõi có thể bị ảnh hưởng nhiều hơn mạng truy cập.

Tấn công bất đồng bộ

Han và Choi [17] đã đề xuất lược đồ để khởi động các cuộc tấn công bất đồng bộ vào quản lý chuyển giao nội bộ MME. Kẻ tấn công có thể phá vỡ phân tách khóa chuyển tiếp bằng cách sử dụng trạm gốc giả mạo cho đến khi cập nhật khóa gốc. Kẻ tấn công có thể buộc UE thực hiện dẫn xuất khóa chuyển giao ngang bằng cách đặt giá trị đếm chuỗi cao bằng cách sử dụng e-NodeB giả mạo, hoặc thao tác thông báo ACK chuyển đổi đường dẫn S1. Theo cách này, dẫn xuất khóa để tránh tách khóa chuyển tiếp. Sau đó, kẻ tấn công có thể thỏa hiệp KeNB trong chuỗi khóa chuyển giao và khởi động các cuộc tấn công tích cực hơn.

Các cuộc tấn công giả mạo trạm cơ sở

Trạm cơ sở giả mạo là trạm được điều khiển bởi kẻ tấn công. Kẻ tấn công có thể mua e-NodeB cá nhân hoặc thỏa hiệp trạm cơ sở thương mại bằng nhiều cách như: xâm nhập vật lý, tấn công bonet.... Kẻ tấn công có thể khởi động nhiều tấn công sử dụng trạm cơ sở giả, như tấn công theo dõi vị trí, tấn công DoS, hoặc thậm chí các cuộc tấn công xen giữa. Ví dụ, kẻ tấn công có thể gửi một số thông báo từ chối cập nhật khu vực theo dõi (TAU) nhất định sử dụng e-NodeB giả để buộc UE hạ cấp xuống mạng không phải 4G/LTE hoặc từ chối các dịch vụ mạng di động. Kẻ tấn công cũng có thể thêm các tin nhắn độc hại trong thủ tục đính kèm và khiến UE từ chối các dịch vụ được chọn.

Một số cuộc tấn công khác

Ngoài các cuộc tấn công được đề cập ở trên, còn tồn tại một số tấn công khác như tấn công phát lại và tấn công nghe lén. Trong tấn công phát lại, kẻ tấn công sẽ giả mạo các tin nhắn bị chặn và gửi nó tới UE hoặc MME để lấy lòng tin, khiến người nhận nhầm lẫn đó là tin nhắn hợp pháp. Nghe lén là loại tấn công thụ động điển hình trên mạng không dây do tính chất phát sóng của nó. Kẻ tấn công có thể nghe lén kênh không dây hoặc chặn trực tiếp UE để lấy thông tin hữu ích. Tuy nhiên, việc phát hiện các cuộc tấn công nghe lén là khó khăn. Xác thực hai chiều của 4G/LTE có thể bảo vệ hiệu quả các cuộc tấn công này, nhưng không thể loại bỏ hoàn toàn các cuộc tấn công này.

Một số giải pháp khắc phục các tấn công lên mạng 4G/LTE

Đặc điểm chung của các cuộc tấn công vào mạng 4G/LTE là tập chung vào giao diện vô tuyến và liên quan tới IMSI hay GUTI. Dưới đây là một số giải pháp phòng chống tấn công vào mạng 4G/LTE.

Bảo vệ chống rò rỉ vị trí UE

Thông tin quảng bá trên mạng 4G/LTE chứa các định danh của thuê bao cho phép theo dõi vị trí thiết bị người dùng UE. Từ quan điểm thiết kế hệ thống 4G/LTE, các thông tin quảng bá này không có cơ chế bảo vệ, do đó có hai giải pháp để tránh cho thiết bị người dùng UE bị theo dõi.

Thứ nhất: đề xuất bảo vệ thông tin quảng bá sử dụng cơ chế khóa công khai. Các tin nhắn từ mạng lõi có thể được ký sử dụng cơ chế chữ ký số công khai; các thiết bị người dùng UE sau đó có thể kiểm tra tính xác thực của các tin nhắn này nhằm ngăn chặn giả mạo thông tin (ví dụ: tin nhắn giả mạo hiển thị lỗi liên kết vô tuyến RLF). Các tin nhắn về mạng có thể được mã hóa bằng khóa công khai của nhà vận hành dịch vụ, các thiết bị người dùng UE không cần gửi định danh TMSI để khởi tạo thủ tục gia nhập mạng. Tuy nhiên, giải pháp này sẽ yêu cầu những thay đổi tương đối lớn trong giao thức 4G/LTE, ngoài ra còn liên quan tới chi phí lớn khi thực thi giải pháp này.

Thứ hai: các lỗ hổng thông số kỹ thuật 4G/LTE liên quan tới gửi các báo cáo đo lường từ UE không được bảo vệ toàn vẹn cần được giải quyết bởi nhóm bảo mật 3GPP, để tất cả các nhà cung cấp băng cơ sở thực hiện sửa lỗi trong các sản phẩm của họ. Giải pháp đơn giản nhất là truyền dẫn các báo cáo đo lường chỉ sau khi thiết lập kịch bản bảo mật [5].

Bảo vệ chống tấn công DDoS

Giải pháp chống lại DDoS xuất phát từ các tấn công hạ cấp dịch vụ [5]. Trong thủ tục gia nhập mạng, mạng đích của UE và khả năng bảo mật được gửi tới mạng. Kẻ tấn công có thể sửa đổi danh sách này để hạ cấp khả năng được báo cáo bởi UE và chuyển tiếp danh sách đó tới mạng. Nhằm bảo vệ chống lại sửa đổi này, cả thế hệ mạng 3G và 4G/LTE đều chứa cơ chế lịch sử thích hợp. Điều này cho phép UE kiểm tra danh sách ban đầu của các khả năng bảo mật có giống với danh sách nhận được từ mạng. Giải pháp khóa công khai của nhà vận hành mạng có thể sử dụng chữ ký điện tử để bảo vệ danh sách các khả năng được phát bởi mạng. Tuy nhiên, giải pháp này sẽ yêu cầu thay đổi trong các giao thức của 4G/LTE.

Bảo vệ lộ lọt IMSI

Trong [18] đề xuất giải pháp tái phân bổ TMSI thường xuyên và sử dụng mã mật đường mạng để bảo vệ IMSI hoặc TMSI.

Bảo vệ chống tấn công giả mạo trạm gốc

Các trạm gốc giả mạo có thể làm tổn hại tới an ninh của thiết bị người dùng UE và thiết bị đi kèm. Phát hiện sự hiện diện của các trạm gốc giả mạo này vẫn đang trong giai đoạn phát triển. Các ứng dụng di động có thể được sử dụng để phát hiện các trạm gốc giả mạo, mặc dù sử dụng các chipset cụ thể trên các mẫu thiết bị cũ thường được yêu cầu [19]. Các phương pháp khác nhau có thể được sử dụng cho mục đích phát hiện.

Một phương pháp là nhận thông tin có trong các tin nhắn quảng bá có nguồn gốc từ các trạm gốc và kiểm tra thông tin đó dựa trên các giá trị đã biết. Hoặc có thể dùng phương pháp lưu danh sách các trạm gốc đã biết và cảnh báo người dùng khi xác định trạm gốc mới. Trong tình huống này, tùy thuộc vào người dùng đưa ra quyết định cuối cùng. Bên cạnh đó, có thể mua và sử dụng các giải pháp "chìa khóa trao tay" có sẵn nhằm phát hiện sự hiện diện của các trạm gốc giả mạo. Công nghệ có những hạn chế và cung cấp tính tích cực giả mạo, nhưng trong một lĩnh vực nghiên cứu tích cực có thể hỗ trợ các tổ chức quan tâm tới sự hiện diện của trạm gốc giả mạo

Kết luận

Thế hệ mạng di động 5G được xem là chìa khóa để loài người tiến vào thời kỳ kết nối vạn vật (IoT). Tuy nhiên, việc chuyển đổi hoàn toàn từ mạng 4G/LTE sang 5G không phải là chuyện một sớm một chiều, bởi các vấn đề: bảo mật; công nghệ thay thế khi 5G được xây dựng dựa trên các mạng 4G/LTE hiện có; thay thế thiết bị đầu cuối.... Vì vậy, việc nghiên cứu một số hình thức tấn công mạng 4G/TLE là cơ sở cho việc xây dựng các giải pháp phòng chống được xem là một trong những cách tiếp cận hiệu quả. Đây sẽ là tiền đề cho các nhà nghiên cứu an toàn mạng trước khi tiến đến thế hệ mạng 5G tương lai.

|

Tài liệu tham khảo [1]. Y. Park and T. Park, “A survey of security threats on 4G networks”, in Proc. IEEE GLOBECOM Workshops, Nov. 2007, pp. 1-6. [2]. S. P. Rao, B. T. Kotte, and S. Holtmanns, “Privacy in LTE networks”, in Proc. EAI Int. Conf. Mob. Multimedia Commun. (ICST), 2016, pp. 176-183. [3]. S. Holtmanns, S. P. Rao, and I. Oliver, “User location tracking attacks for LTE networks using the interworking functionality”, in Proc. IFIP Netw.Conf. Workshops, May 2016, pp. 315-322. [4]. A. Dabrowski, N. Pianta, T. Klepp, M. Mulazzani, and E. Weippl, “IMSI-catch me if you can: IMSI-catcher-catchers”, in Proc. 30th Annu. Comput. Secur. Appl. Conf., 2014, pp. 246-255. [5]. A. Shaik, R. Borgaonkar, N. Asokan, V. Niemi, and J. P. Seifert, “Practical attacks against privacy and availability in 4G/LTE mobile communication systems,” in Proc. NDSS, 2016, pp. 21-24. [6]. D. Forsberg, H. Leping, K. Tsuyoshi, and S. Alanärä, “Security and privacy in 3GPP E-UTRAN radio interface,” in Proc. IEEE Int. Symp.Pers., Indoor Mobile Radio Commun, Sep. 2007, pp. 1-5 [7]. R. P. Jover, J. Lackey, and A. Raghavan, “Enhancing the security of LTE networks against jamming attacks,” EURASIP J. Inf. Secur., vol. 2014, no. 1, pp. 7- 20, 2014. [Online]. Available: [8]. M. Lichtman, R. P. Jover, M. Labib, R. Rao, V. Marojevic, and J. H. Reed, “LTE/LTE-A jamming, spoong, and snifng: Threat assessment and mitigation,” IEEE Commun. Mag., vol. 54, no. 4, pp. 54 - 61, Apr. 2016 [9]. F. M. Aziz, J. S. Shamma, and G. L. Stüber, “Resilience of LTE networks against smart jamming attacks: Wideband model,” in Proc. IEEE Int. Symp. Pers., Indoor Mobile Radio Commun., Aug./Sep. 2015, pp. 1344 -1348 [10]. M. Labib, V. Marojevic, J. H. Reed, and A. I. Zaghloul, “How to enhance the immunity of LTE systems against RF spoong,” in Proc. Int. Conf. Comput., Netw. Commun., 2016, pp. 1-5 [11]. J. Henrydoss and T. Boult, “Critical security review and study of DDoS attacks on LTE mobile network,” in Proc. IEEE AsiaPacic Conf. Wireless Mobile, Aug. 2014, pp. 194 - 200. [12]. R. P. Jover, “Security attacks against the availability of LTE mobility networks: Overview and research directions,” in Proc. Int. Symp. Wirel. Pers. Multimedia Commun., Jun. 2013, pp. 1-9. [13]. R. Bassil, I. H. Elhajj, A. Chehab, and A. Kayssi, “Effects of signal-ing attacks on LTE networks,” in Proc. Int. Conf. Adv. Inf. Netw. Appl. Workshops, Mar. 2013, pp. 499-504. [14]. R. Bassil, A. Chehab, I. Elhajj, and A. Kayssi, “Signaling oriented denial of service on LTE networks,” in Proc. ACM Int. Symp. Mobility Manage. Wireless Access, 2012, pp. 153-158. [15]. M. Khosroshahy, D. Qiu, and M. K. M. Ali, “Botnets in 4G cellular networks: Platforms to launch DDoS attacks against the air interface,” in Proc. MoWNeT, 2013, pp. 30-35. [16]. P. Traynor et al., “On cellular botnets: Measuring the impact of malicious devices on a cellular network core,” in Proc. ACM Conf. Comput. Commun. Secur., 2009, pp. 223-234. [17]. C.-K. Han and H.-K. Choi, “Security analysis of handover key manage-ment in 4G LTE/SAE networks,” IEEE Trans. Mobile Comput., vol. 13, no. 2, pp. 457-468, Feb. 2014. [18]. Christian Sørseth, “Location Disclosure in LTE Networks by using IMSI Catcher”, in Norwegian University of Science and Technology, p. 69, 2017. [19]. R. Borgaonkar, A. Martin, S. Park, A. Shaik, J.-P. Seifert, and T. Berlin, “White-Stingray: Evaluating IMSI Catchers Detection Applications,” k p. 12, 2017. |

ThS. Trần Thị Ngà, ThS. Mai Đức Thọ

08:00 | 19/07/2019

11:00 | 09/04/2021

09:00 | 06/09/2021

13:00 | 23/11/2020

09:00 | 19/06/2019

14:00 | 20/02/2020

09:00 | 14/04/2020

10:00 | 27/05/2020

10:00 | 04/10/2024

Các công ty vận tải và logistics ở Bắc Mỹ đang phải đối mặt với một làn sóng tấn công mạng mới, sử dụng các phần mềm độc hại như Lumma Stealer và NetSupport để đánh cắp thông tin và kiểm soát hệ thống từ xa.

07:00 | 23/09/2024

Theo hãng bảo mật Doctor Web (Nga), tin tặc đã sử dụng mã độc Android.Vo1d để cài đặt backdoor trên các TV box, cho phép chúng chiếm quyền kiểm soát thiết bị hoàn toàn, sau đó tải và thực thi các ứng dụng độc hại khác. Được biết, các TV box này chạy hệ điều hành Android đã lỗi thời.

07:00 | 10/09/2024

Trong bối cảnh chuyển đổi số và hội nhập quốc tế ngày càng sâu rộng, Việt Nam đang trở thành mục tiêu hấp dẫn cho các cuộc tấn công chuỗi cung ứng tinh vi. Các doanh nghiệp Việt từ các tổ chức nhỏ đến các tập đoàn lớn đều phải đối mặt với nguy cơ bị tấn công qua những lỗ hổng bảo mật trong hệ thống của đối tác hay nhà cung cấp.

10:00 | 30/08/2024

Các chuyên gia bảo mật của hãng ESET (Slovakia) vừa phát hiện một phần mềm độc hại mới trên nền tảng Android có khả năng sử dụng đầu đọc NFC để đánh cắp thông tin thanh toán từ thiết bị của nạn nhân và chuyển dữ liệu này đến tay kẻ tấn công.

Các chuyên gia phát hiện ra 02 lỗ hổng Zero-day trong camera PTZOptics định danh CVE-2024-8956 và CVE-2024-8957 sau khi Sift - công cụ chuyên phát hiện rủi ro an ninh mạng sử dụng AI tìm ra hoạt động bất thường chưa từng được ghi nhận trước đó trên mạng honeypot của công ty này.

09:00 | 08/11/2024