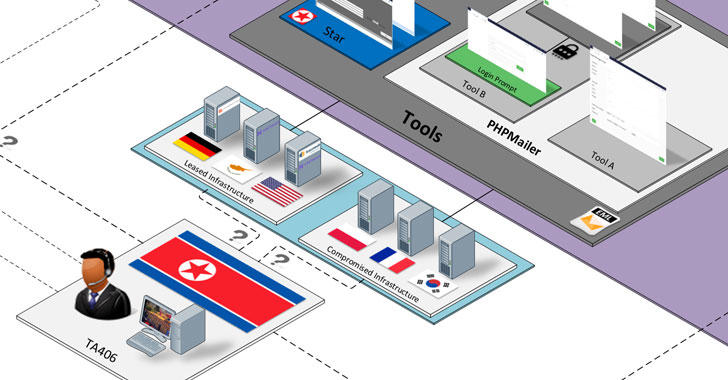

VNC là một công nghệ kỹ thuật dùng để chia sẻ giao diện màn hình từ xa. VNC sẽ giúp người dùng hiển thị được màn hình của máy tính hoặc hệ thống ở xa ngay trên máy tính của người dùng và có thể điều khiển thao tác qua kết nối mạng. Trong khi đó, là nhóm tin tặc từ có liên quan đến hoạt động gián điệp mạng và đánh cắp thông tin tài chính.

Kaspersky cho biết trong báo cáo xu hướng APT quý 3/2023: “Các tin tặc đánh lừa những người tìm việc trên mạng xã hội mở các ứng dụng độc hại để thực hiện các cuộc phỏng vấn việc làm giả mạo. Để tránh bị phát hiện bởi các giải pháp bảo mật dựa trên hành vi, ứng dụng này hoạt động một cách kín đáo, chỉ kích hoạt khi người dùng chọn máy chủ từ menu thả xuống của máy khách VNC bị nhiễm ”.

Sau khi nạn nhân khởi chạy ứng dụng giả mạo, nó sẽ truy xuất các payload bổ sung, bao gồm phần mềm độc hại đã biết của Lazarus có tên là LPEClient được trang bị khả năng lập hồ sơ các máy chủ bị xâm nhập.

LPEClient là trình tải xuống HTTP(S) có hai tham số dòng lệnh: một chuỗi được mã hóa chứa hai URL (máy chủ C2 chính và phụ) và đường dẫn trên hệ thống tệp của nạn nhân để lưu trữ payload đã tải xuống. Nó gửi thông tin chi tiết về môi trường của nạn nhân, như tên máy tính, chủng loại, nhà sản xuất, phiên bản Windows, kiến trúc, thông tin bộ nhớ, phần mềm bảo mật đã cài đặt,…

Các nhà nghiên cứu của Kaspersky cũng cho biết, phiên bản cập nhật của phần mềm độc hại Copperhedge cũng được các tin tặc sử dụng, đây là một backdoor nổi tiếng với chức năng chạy các lệnh tùy ý, thực hiện trinh sát hệ thống và lọc dữ liệu. Nó cũng là một phần mềm độc hại được thiết kế riêng để truyền các tệp từ máy nạn nhân đến máy chủ từ xa.

Mục tiêu của chiến dịch mới nhất bao gồm các doanh nghiệp liên quan trực tiếp đến sản xuất quốc phòng, bao gồm hệ thống radar, máy bay không người lái (UAV), các phương tiện quân sự, tàu, vũ khí và các công ty hàng hải.

Dream Job là chiến dịch mà các cuộc tấn công do nhóm tin tặc Triều Tiên thực hiện, trong đó các mục tiêu tiềm năng được liên hệ qua các tài khoản giả mạo thông qua nhiều nền tảng khác nhau như Linkedln, Telegram và Whatsapp với lý do cung cấp các cơ hội việc làm béo bở để lừa họ cài đặt phần mềm độc hại.

Cuối tháng trước, hãng bảo mật ESET đã tiết lộ chi tiết về cuộc tấn công của nhóm Lazarus nhắm vào một công ty hàng không vũ trụ ở Tây Ban Nha, trong đó các nhân viên của công ty đã bị kẻ tấn công giả dạng là nhà tuyển dụng cho Meta trên Linkedln tiếp cận và lừa mở một tệp thực thi độc hại.

Theo Kaspersky: “Lazarus và các nhóm tin tặc khác có nguồn gốc từ Triều Tiên đã phát triển mạnh mẽ trong những tháng gần đây, tổ chức các cuộc tấn công trải rộng trên các lĩnh vực sản xuất và bất động sản ở Ấn Độ, các công ty viễn thông ở Pakistan và Bulgaria, cũng như các nhà thầu chính phủ, nghiên cứu và quốc phòng ở châu Âu, Nhật Bản và Mỹ.”

Lê Thị Bích Hằng

16:00 | 03/08/2023

08:00 | 04/12/2023

10:00 | 07/11/2023

17:00 | 08/11/2023

14:00 | 14/12/2022

07:00 | 16/01/2024

22:00 | 15/08/2022

13:00 | 27/08/2024

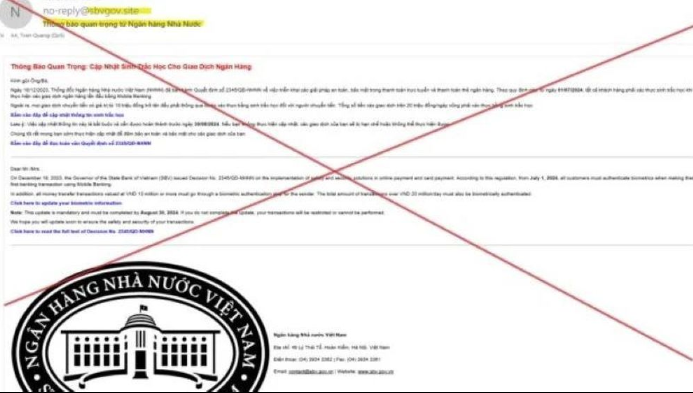

Ngân hàng Nhà nước Việt Nam ghi nhận gần đây có hiện tượng đối tượng lừa đảo, giả mạo giao diện hòm thư điện tử của Ngân hàng Nhà nước Việt Nam để gửi thông tin dẫn dụ người dân, khách hàng bấm vào đường link cập nhật thông tin sinh trắc học cho giao dịch ngân hàng.

10:00 | 14/08/2024

Trong bối cảnh khoa học công nghệ đang ngày càng phát triển, đi cùng với đó là những nguy cơ gây mất an ninh, an toàn thông tin đang ngày càng phổ biến. Một trong số những nguy cơ người dùng dễ gặp phải đó là bị lây nhiễm mã độc tống tiền (ransomware) trên thiết bị di động. Sau khi xâm nhập trên thiết bị di động, mã độc sẽ tự động mã hóa các dữ liệu có trên thiết bị đó hoặc ngăn chặn các phần mềm được kích hoạt trên smartphone, đồng thời sẽ yêu cầu người dùng phải trả tiền cho các tin tặc đứng sau như một hình thức trả tiền chuộc, gây thiệt hại vô cùng lớn cho nạn nhân. Trong bài viết này, tác giả sẽ đưa ra những điểm yếu, lỗ hổng tồn tại trên điện thoại di động dễ bị tin tặc tấn công. Qua đó, cũng đề xuất một số khuyến nghị nâng cao cảnh giác khi sử dụng di động, góp phần cho công tác phòng, chống phần mềm độc hại và chia sẻ dữ liệu mã độc.

16:00 | 24/07/2024

Vào tháng 3/2024, các nhà nghiên cứu của công ty an ninh mạng Zscaler (Mỹ) đã quan sát thấy hoạt động xâm nhập mới từ nhóm tin tặc được Chính phủ Triều Tiên hậu thuẫn có tên là Kimsuky (hay còn gọi là APT43, Emerald Sleet và Velvet Chollima). Đặc biệt, Zscaler phát hiện một chiến dịch tấn công bởi các tin tặc Kimsuky sử dụng tiện ích mở rộng mới trên Google Chrome có tên gọi Translatext.

14:00 | 08/07/2024

Cisco đã vá lỗ hổng zero-day trong hệ điều hành NX-OS bị khai thác trong các cuộc tấn công vào tháng 4/2024 để cài đặt phần mềm độc hại với quyền root trên các thiết bị chuyển mạch (switch) dễ bị tấn công.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024