Các nạn nhân của phần mềm độc hại WogRATđược xác định trải dài trên các quốc gia tại châu Á, trong đó có Nhật Bản, Singapore, , Hồng Kông. Phương thức phân phối hiện tại của WogRAT vẫn chưa được xác định, thế nhưng tên của các tệp thực thi mẫu được phân tích giống với một số phần mềm phổ biến như: flashsetup_LL3gjJ7.exe, WindowsApp.exe, WindowsTool.exe, BrowserFixup.exe, ChromeFixup.exe, HttpDownload.exe, ToolKit.exe), vì vậy ASEC nhận định chúng có thể được phân phối thông qua các hoặc các kỹ thuật lừa đảo tương tự.

Một khía cạnh đáng chú ý trong hoạt động của WogRAT là việc lạm dụng aNotepad, một nền tảng Notepad trực tuyến miễn phí. Phần mềm độc hại này ngụy trang dưới dạng công cụ Adobe trong tệp nhị phân .NET mã hóa base64 (phiên bản Windows) được lưu trữ trên aNotepad.

Là một dịch vụ trực tuyến hợp pháp, aNotepad không bị các công cụ bảo mật đưa vào danh sách chặn hoặc bị xử lý một cách đáng ngờ, điều này giúp cho chuỗi lây nhiễm hoạt động giấu mình hơn.

Khi WogRAT được thực thi lần đầu tiên trên máy của nạn nhân, nó hoạt động như phần mềm vô hại và có thể trốn tránh sự phát hiện của các công cụ anti-virus. Tuy nhiên, WogRAT chứa mã nguồn được mã hóa dành cho trình tải xuống phần mềm độc hại được biên dịch và thực thi nhanh chóng. Trình tải xuống này truy xuất một tệp nhị phân .NET độc hại khác được lưu trữ ở dạng mã hóa base64 trên aNotepad, đóng vai trò là backdoor cho phép liên lạc với máy chủ điều khiển và ra lệnh (C2)

Hình 1. Chuỗi được mã hóa từ aNotepad

WogRAT gửi thông tin cơ bản của hệ thống bị nhiễm đến máy chủ C2 để từ đó nhận lệnh để thực thi. Có 5 chức năng chính mà phần mềm độc hại hỗ trợ, bao gồm:

Hình 2. Tải lên tệp tin FTP

Ngoài việc nhắm mục tiêu vào các hệ thống Windows, WogRAT còn có một biến thể Linux được phân phối dưới dạng ELF và có nhiều điểm tương đồng với biến thể Windows. Tuy nhiên, nó tự phân biệt bằng cách sử dụng Tiny Shell cho các hoạt động định tuyến và mã hóa bổ sung trong giao tiếp với C2.

Được biết, TinySHell là một backdoor mã nguồn mở hỗ trợ trao đổi dữ liệu và thực thi lệnh trên hệ thống cho nhiều tác nhân đe dọa, bao gồm LightBasin, OldGremlin, UNC4540.

Một điểm khác biệt đáng chú ý khác là các lệnh trên biến thể Linux không được gửi qua các yêu cầu POST, thay vào đó được phân phối thông qua một reverse shell được tạo trên một IP và cổng nhất định.

Các nhà nghiên cứu của ASEC không thể xác định cách các tệp nhị phân ELF này được phân phối trên nạn nhân, trong khi biến thể Linux không lạm dụng aNotepad để lưu trữ và truy xuất mã độc.

Mặc dù, các phương thức phân phối của WogRAT vẫn chưa được tiết lộ nhưng sự xuất hiện của phần mềm độc hại này đã gây ra mối đe dọa đáng kể cho người dùng Windows và Linux. WogRAT nhấn mạnh tầm quan trọng của các biện pháp an ninh mạng mạnh mẽ bằng cách khai thác các nền tảng Notepad trực tuyến và sử dụng các kỹ thuật khai thác tinh vi.

Bình Nhung

(Tổng hợp)

14:00 | 05/03/2024

14:00 | 11/04/2024

13:00 | 07/02/2024

16:00 | 30/05/2024

10:00 | 10/04/2024

08:00 | 10/02/2024

15:00 | 18/09/2024

Công ty an ninh mạng McAfee thông báo đã phát hiện 280 ứng dụng Android giả mà đối tượng lừa đảo dùng để truy cập ví tiền ảo.

09:00 | 17/09/2024

Google thông báo rằng họ đã vá lỗ hổng zero-day thứ mười bị khai thác trong thực tế vào năm 2024.

10:00 | 14/08/2024

Trong bối cảnh khoa học công nghệ đang ngày càng phát triển, đi cùng với đó là những nguy cơ gây mất an ninh, an toàn thông tin đang ngày càng phổ biến. Một trong số những nguy cơ người dùng dễ gặp phải đó là bị lây nhiễm mã độc tống tiền (ransomware) trên thiết bị di động. Sau khi xâm nhập trên thiết bị di động, mã độc sẽ tự động mã hóa các dữ liệu có trên thiết bị đó hoặc ngăn chặn các phần mềm được kích hoạt trên smartphone, đồng thời sẽ yêu cầu người dùng phải trả tiền cho các tin tặc đứng sau như một hình thức trả tiền chuộc, gây thiệt hại vô cùng lớn cho nạn nhân. Trong bài viết này, tác giả sẽ đưa ra những điểm yếu, lỗ hổng tồn tại trên điện thoại di động dễ bị tin tặc tấn công. Qua đó, cũng đề xuất một số khuyến nghị nâng cao cảnh giác khi sử dụng di động, góp phần cho công tác phòng, chống phần mềm độc hại và chia sẻ dữ liệu mã độc.

14:00 | 30/07/2024

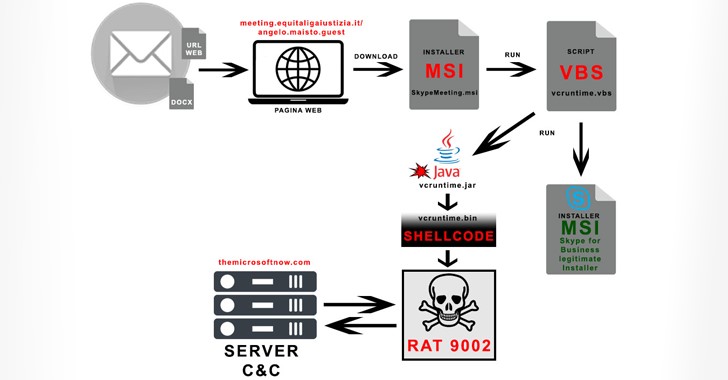

Một nhóm tin tặc có liên quan đến Trung Quốc có tên là APT17 đã được phát hiện nhắm mục tiêu vào các công ty và tổ chức của Chính phủ Ý bằng cách sử dụng một biến thể của phần mềm độc hại đã biết có tên là 9002 RAT.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024