Theo thông tin từ The Hackernews, nhóm tin tặc Naikon APT từng được biết đến là một trong những nhóm tấn công có chủ đích (APT) hoạt động mạnh nhất ở châu Á cho đến năm 2015. Naikon APT đã thực hiện một loạt các cuộc tấn công mạng tại khu vực châu Á - Thái Bình Dương nhằm thu thập thông tin địa chính trị.

Theo báo cáo điều tra mới nhất của các nhà nghiên cứu tại Check Point (Israel), Naikon APT đã hoạt động bí mật suốt 5 năm nhờ sử dụng một backdoor mới có tên gọi Aria-body.

Các nhà nghiên cứu cho biết, với đặc điểm của các nạn nhân và những gì thu thập được, rõ ràng mục tiêu của nhóm là thu thập thông tin tình báo và gián điệp nhắm tới các quốc gia trong khu vực nói trên.

Aria-body tấn công vào hạ tầng công nghệ thông tin của công ty và lây nhiễm cho người dùng. Với mục đích kiểm soát các mạng nội bộ của tổ chức mục tiêu, tin tặc có thể thu thập các dữ liệu như: tài liệu từ các máy tính và mạng bị nhiễm trong các cơ quan chính phủ; trích xuất dữ liệu từ các ổ cứng di động; chụp màn hình và ghi lại nhật ký bàn phím và các dữ liệu dành cho mục đích gián điệp.

Chiến dịch tình báo địa chính trị

Theo báo cáo đầu tiên vào năm 2015, Naikon APT bắt đầu chiến dịch tấn công bằng cách đính kèm phần mềm gián điệp vào các email gửi tới các cơ quan chính phủ, các tổ chức dân sự và quân sự cấp cao. Khi người dùng truy cập email, phần mềm gián điệp sẽ được cài đặt trên máy tính nạn nhân, sau đó gửi các tài liệu tới máy chủ điều khiển từ xa (command-and-control – C2).

Mặc dù không có dấu hiệu hoạt động nào được ghi nhận từ năm 2018, nhưng nghiên cứu mới nhất của Check Point đã tìm ra những điểm khả nghi mới. Bằng việc phát hiện Naikon cố gắng mạo danh một tổ chức chính phủ nước ngoài để tấn công một trong những khách hàng của Check Point.

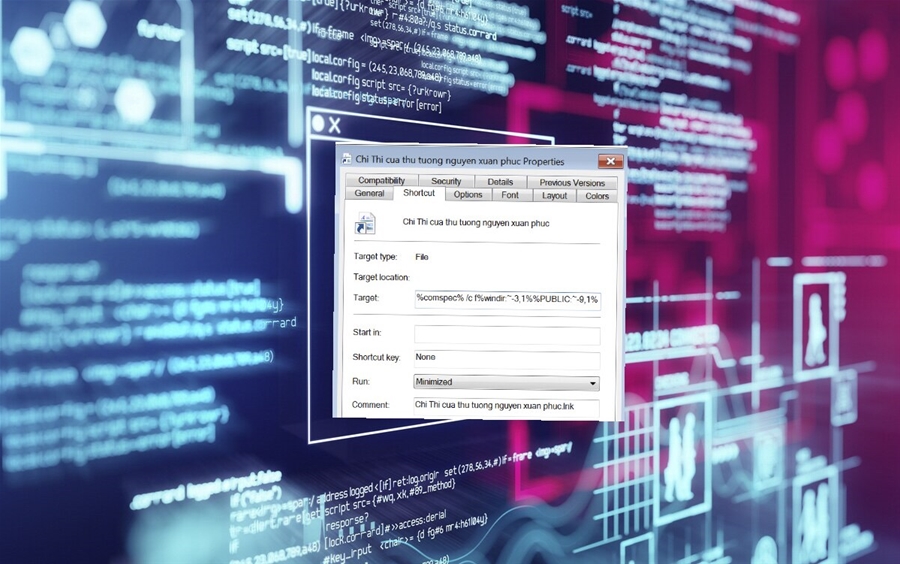

Không chỉ có chuỗi đa lây nhiễm chứa Aria-body mà các email độc hại cũng chứa tệp RTF có tên “The Indians Way.doc”. Đây là tệp tin chứa một trình khai thác tên là RoyalBlood. RoyalBlood đã cài trình tải (intel.wll) trong thư mục khởi động của hệ thống Microsoft Word (%APPDATA%\Microsoft\Word\STARTUP).

RoyalBlood là một tệp tin RTF độc hại được chia sẻ chủ yếu giữa các nhóm tin tặc Trung Quốc. Trước đó, đáng lưu ý là một phương thức tấn công tương tự đã được liên kết với một chiến dịch chống lại các cơ quan chính phủ Mông Cổ tên là Vicious Panda. Chiến dịch này bị phát hiện khi lợi dụng đại dịch COVID-19 để cài đặt phần mềm độc hại thông qua các thủ thuật tấn công kỹ nghệ xã hội.

Trong một cơ chế lây nhiễm riêng biệt, các tệp lưu trữ đã được đính kèm với một tệp thực thi hợp pháp (như Outlook hay Avast Proxy) và một thư viện độc hại để đưa trình tải vào hệ thống. Sau đó trình tải sẽ kết nối với máy chủ C2 để tải xuống payload tiếp theo của Aria-body.

Các nhà nghiên cứu lưu ý, “Sau khi kết nối thành công với tên miền C2, mã độc sẽ tải xuống tệp tiếp theo và cũng là phần cuối cùng của chuỗi lây nhiễm. Mặc dù nghe có vẻ đơn giản, nhưng những kẻ tấn công phải vận hành máy chủ C2 trong một cửa sổ hạn chế và chỉ truy cập vài giờ mỗi ngày. Điều này khiến việc truy cập vào các phần nâng cao của lây nhiễm trở nên khó khăn hơn”.

Trojan kết nối từ xa (Remote Access Trojan – RAT) của Aria-body được đặt tên là aria-body-dllX86.dll, có đầy đủ các tính năng mong đợi của một backdoor thông thường như: tạo và xóa các tệp hay thư mục, chụp màn hình, tìm kiếm tệp, thu thập siêu dữ liệu tệp, thu thập thông tin hệ thống và vị trí và một số tính năng khác.

Một số biến thể gần đây của Aria-body cũng được trang bị khả năng ghi lại lịch sử gõ phím và thậm chí tải các phần mở rộng khác. Ngoài việc đánh cắp và gửi tất cả các dữ liệu thu thập được đến máy chủ C2, backdoor sẽ thực hiện bất kỳ lệnh bổ sung nào.

Phân tích sâu hơn về cơ sở hạ tầng của máy chủ C2 cho thấy, một số tên miền đã được sử dụng trong thời gian dài, một địa chỉ IP được sử dụng nhiều lần với nhiều tên miền khác nhau.

Nguy hiểm hơn, kẻ tấn công đã xâm nhập và sử dụng các máy chủ trong các cơ quan bị lây nhiễm làm máy chủ C2 để khởi động các cuộc tấn công, chuyển tiếp và định tuyến dữ liệu bị đánh cắp, thay vì mạo hiểm truy cập vào các máy chủ từ xa có nguy cơ bị phát hiện.

Manh mối dẫn đến Naikon APT

Theo nhận định của Check Point, nhóm Naikon APT đứng sau chiến dịch tấn công này bởi sự tương đồng về mã nguồn trong Aria-body và công cụ gián điệp năm 2015 của Kaspersky (XSControl), cũng như tên miền mopo3.net và myanmartech.vicp.net có cùng một địa chỉ IP.

Check Point kết luận, “Mặc dù không phát hiện ra bất kỳ hoạt động nào của Naikon APT trong 5 năm qua, có vẻ nhóm tin tặc này đã đóng băng hoạt động. Nhưng thực tế hoàn toàn ngược lại, bằng cách sử dụng cơ sở hạ tầng máy chủ mới, các biến thể thay đổi liên tục của trình tải, tải in-memory fileless hay sử dụng backdoor mới, nhóm Naikon APT đã thành công trong việc lẩn tránh sự phát hiện của các nhà nghiên cứu.

Mai Hương

13:00 | 01/10/2020

16:49 | 12/08/2016

16:00 | 11/06/2020

13:00 | 09/12/2020

16:00 | 08/12/2020

08:42 | 14/07/2017

08:00 | 05/04/2021

13:00 | 17/04/2020

10:00 | 07/04/2023

10:00 | 27/10/2024

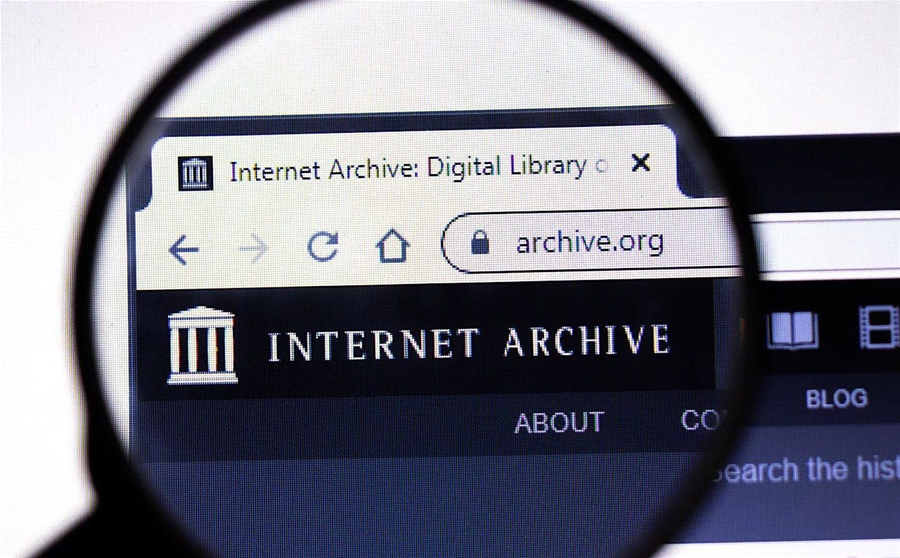

Kho lưu trữ Internet Archive, nơi lưu giữ lịch sử toàn bộ Internet, xác nhận họ đã bị tấn công, làm lộ dữ liệu của 31 triệu người dùng. Ngay cả những tổ chức uy tín nhất cũng không miễn nhiễm với các cuộc tấn công mạng tinh vi.

13:00 | 09/10/2024

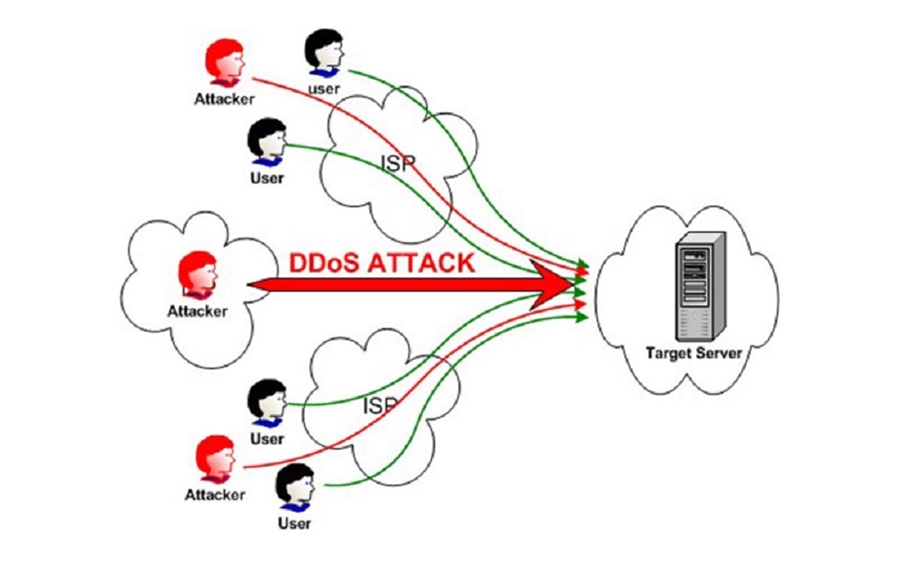

Công ty bảo mật và cơ sở hạ tầng web - Cloudflare tiết lộ rằng họ đã ngăn chặn được một cuộc tấn công từ chối dịch vụ phân tán (DDoS) phá kỷ lục, đạt đỉnh ở mức 3,8 terabit mỗi giây (Tbps) và kéo dài 65 giây. Trong tháng 9, công ty này đã ngăn chặn hơn 100 cuộc tấn công DDoS L3/4 siêu lớn, trong đó nhiều cuộc tấn công đã vượt mốc 2 tỷ gói tin mỗi giây (Bpps) và 3 Tbps.

14:00 | 09/09/2024

Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, bằng cách khai thác lỗ hổng thực thi mã từ xa PHP (có mã định danh là CVE-2024-4577).

14:00 | 29/07/2024

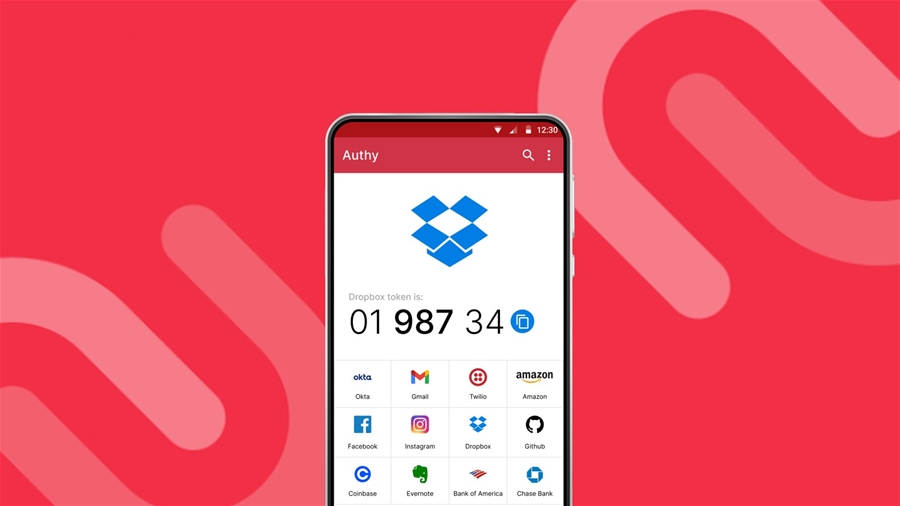

Công ty cung cấp dịch vụ Communication APIs Twilio (Mỹ) đã xác nhận rằng một API không bảo mật đã cho phép các tác nhân đe dọa xác minh số điện thoại của hàng triệu người dùng xác thực đa yếu tố Authy, khiến họ có khả năng bị tấn công lừa đảo qua tin nhắn SMS và tấn công hoán đổi SIM.

Microsoft tiết lộ rằng, một nhóm tin tặc từ Trung Quốc được theo dõi với tên Storm-0940 đang sử dụng botnet Quad7 để dàn dựng các cuộc tấn công bằng cách dò mật khẩu (password spray) mà rất khó bị phát hiện.

16:00 | 15/11/2024