Theo đánh giá của các chuyên gia thuộc hãng bảo mật , ước tính số lượng tổ chức gặp phải cuộc tấn công bằng trong 4 tháng đầu năm 2021 nhiều hơn 102% so với cùng kỳ năm ngoái, đồng thời tấn công sử dụng mã độc tống tiền là loại hình tấn công thường gặp nhất trong lĩnh vực chăm sóc sức khỏe với trung bình khoảng 109 cuộc tấn công cho mỗi tổ chức trong một tuần.

Những cuộc tấn công bằng Ransomware điển hình vào hệ thống y tế

Vụ việc thứ nhất xảy ra vào khoảng tháng 9/2020, một mã độc ransomware có tên Ryuk đã tấn công vào hệ thống của công ty Dịch vụ Y tế Toàn cầu (UHS), làm ảnh hưởng đến khoảng 400 cơ sở y tế ở , Anh và các quốc gia khác. Cuộc tấn công đã khiến cho các cơ sở y tế hoạt động mà không có dịch vụ công nghệ thông tin, khiến cho một số bệnh nhân phải chuyển hướng đến các bệnh viện khác. Trong báo cáo của mình vào tháng 3/2021, UHS cho biết cuộc tấn công đã làm công ty này thiệt hại 67 triệu USD. Những thiệt hại trên bao gồm: chi phí khôi phục dữ liệu từ các bản sao lưu, doanh thu bị mất do thời gian ngừng hoạt động và lưu lượng bệnh nhân giảm,…

Vụ thứ hai là cuộc tấn công vào công ty Ascend Clinical (một công ty chuyên phân tích cho bệnh nhân mắc bệnh thận mãn tính) được công bố vào ngày 05/11/2020 đã dẫn đến việc rò rỉ dữ liệu của hơn 77.000 bệnh nhân. Thông qua việc sử dụng được gửi tới nhân viên của công ty, rồi từ đó xâm nhập vào hệ thống và lấy cắp dữ liệu cá nhân của bệnh nhân bao gồm các thông tin: tên, ngày tháng năm sinh và số bảo hiểm xã hội.

Vụ thứ ba là cuộc tấn công vào Viện Chỉnh hình Florida được công bố vào ngày 07/7/2020, khi những kẻ tấn công đã mã hóa (trước đó đã đánh cắp dữ liệu) của 640.000 bệnh nhân. Vụ việc này đã khiến Viện phải đối mặt với một vụ kiện phức tạp và tốn kém từ một công ty đại diện cho quyền lợi của những bệnh nhân bị ảnh hưởng.

Thông qua việc phân tích các cuộc tấn công nói trên, các chuyên gia đã đưa đến một số nhận định về lý do khiến cho việc tấn công vào hệ thống y tế bằng mã độc Ransomware trở nên phổ biến và đem lại lợi ích lớn cho kẻ tấn công, cụ thể:

Thứ nhất, hầu hết các hệ thống thông tin y tế chưa được trang bị các giải pháp bảo mật đầy đủ, từ nguồn kinh phí để đầu tư hệ thống thiết bị đến việc đào tạo con người để quản lý, vận hành và sử dụng các chức năng của hệ thống đó. Trong khi tốc độ số hóa các dữ liệu liên quan đến bệnh nhân, phác đồ điều trị.... ngày càng cao và có tính liên kết mạnh đến các trường thông tin cá nhân khác.

Thứ hai, hệ thống thông tin y tế được bao phủ rộng với nhiều loại thiết bị vận hành, thiết bị kết nối và được cung cấp bởi nhiều hãng khác nhau mang tính đặc thù cao, dẫn đến việc lây nhiễm mã độc nói chung và Ransomware nói riêng là tương đối dễ dàng.

Thứ ba, khi bị tấn công, các tổ chức y tế thường không công bố và dễ dàng thỏa thuận trả tiền chuộc đối với dữ liệu của mình để nhằm giảm thiểu việc mất uy tín đối với người bệnh, cũng là khách hàng của họ.

Một số kiến nghị, giải pháp giúp tăng cường đảm bảo an toàn thông tin đối với hệ thống thông tin y tế trước các cuộc tấn công sử dụng mã độc ransomware

1. Trang bị đầy đủ các giải pháp bảo mật (tường lửa, IDS, IPS, giải pháp Threat Intelligent, SIEM, NAC, DLP, diệt virus...) cho hệ thống thông tin y tế, đặc biệt là đối với các trung tâm lưu trữ dữ liệu liên quan đến bệnh nhân, trong đó cần chú ý đến việc kết hợp chặt chẽ các tính năng của những giải pháp này để giúp giám sát, thu thập thông tin 24/24 nhằm phát hiện sớm các nguy cơ từ đó đưa ra các biện pháp ngăn chặn kịp thời việc lây nhiễm phần mềm độc hại nói chung và ransomeware nói riêng.

2. Thực hiện việc sao lưu dữ liệu một cách thường xuyên, đặc biệt đối với các dữ liệu quan trọng cần có các quy định sao lưu chặt chẽ nghiêm ngặt. Các bản sao phải được lưu trữ tách biệt với môi trường chính để đảm bảo an toàn ngay cả khi hệ thống bị tấn công.

3. Tăng cường công tác kiểm tra, giám sát việc thực hiện các quy trình đảm bảo an toàn thông tin của tổ chức. Thường xuyên tổ chức các khóa tập huấn, đạo tạo và cập nhật kiến thức cho đội ngũ nhân viên từ cấp quản lý vận hành đến người sử dụng.

Một số vấn đề cần chú ý trong quá trình điều tra và phục hồi từ sự cố liên quan đến Ransomeware

Điều tra và phục hồi sau khi khoanh vùng sự cố và đảm bảo hoạt động của phần không bị nhiễm của hệ thống ở chế độ bình thường, cần phân tích các hoạt động của ransomware nhằm xác định rõ các đường lan truyền và lý do xảy ra sự cố. Trong hầu hết các trường hợp, nguồn lây của mã độc ransomware là các chương trình độc hại khác từ họ Trojan, như: dropper, RAT, downloader... Cần phải tìm ra nguyên nhân của sự cố để khoanh vùng và loại bỏ triệt để các mẫu còn lại.

Từ việc phân tích các đường dẫn và nguyên nhân của sự xuất hiện của ransomware sẽ giúp: Tiêu diệt mã độc trên tất cả các phương tiện trong hệ thống thông tin của cơ quan tổ chức bị lây nhiễm; Xác định lỗ hổng hệ thống gây ra sự cố và thiết lập các chính sách bảo mật mới phù hợp nhằm cập nhật và khắc phục các lỗ hổng nói trên; Tiến hành các buổi đào tạo với nhân viên của tổ chức để ngăn chặn sự tái diễn của loại mã độc đó, đồng thời cài đặt tất cả các bản cập nhật cho các giải pháp bảo mật và cơ sở dữ liệu chống mã độc.

Nam Trần

07:00 | 06/08/2021

16:00 | 16/09/2021

10:00 | 21/12/2021

09:00 | 07/07/2021

16:00 | 31/07/2021

10:00 | 25/10/2024

Các cơ quan chính phủ tại Mỹ, Úc và Canada đưa ra cảnh báo các tác nhân đe dọa được nhà nước Iran bảo trợ sử dụng kỹ thuật tấn công Brute Force và nhiều phương thức khác để triển khai các chiến dịch tấn công mạng nhắm vào các tổ chức cơ sở hạ tầng quan trọng.

12:00 | 03/10/2024

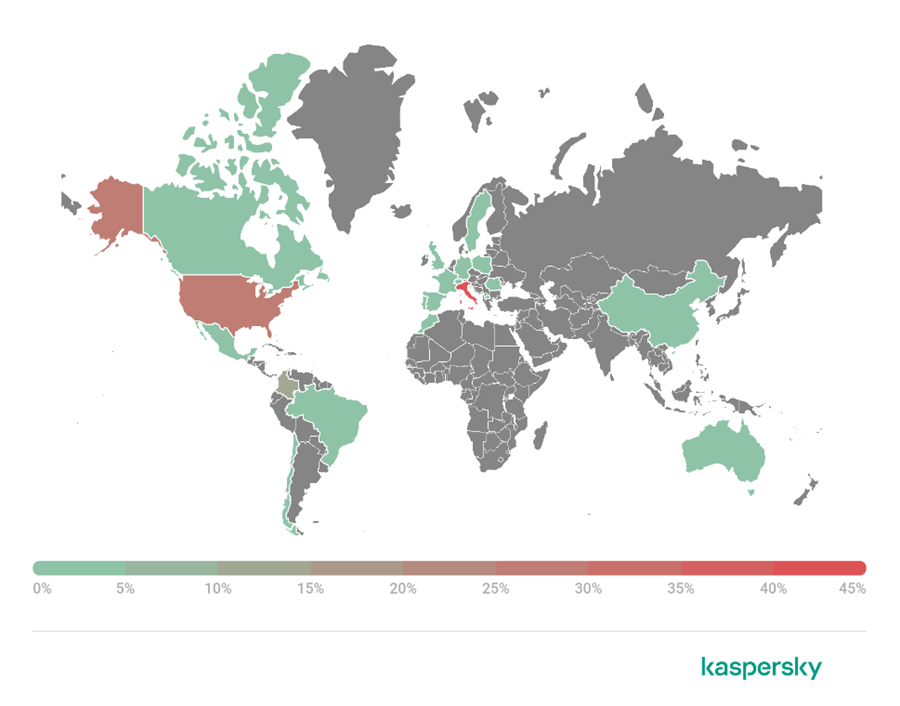

Mới đây, các chuyên gia bảo mật tại Kaspersky phát hiện ra 2 phần mềm có chứa mã độc Necro trên cửa hàng ứng dụng Play Store của Google. Đáng chú ý, 2 phần mềm độc hại này đã có tới hơn 11 triệu lượt tải xuống trước khi được các chuyên gia phát hiện.

15:00 | 20/09/2024

Nhóm tin tặc tấn công có chủ đích liên quan đến Trung Quốc, được biết đến với tên gọi Mustang Panda, đã bị phát hiện sử dụng phần mềm Visual Studio Code như một phần của hoạt động gián điệp nhắm vào các chính phủ ở khu vực Đông Nam Á.

10:00 | 16/08/2024

Vào tháng 5/2024, các nhà nghiên cứu của hãng bảo mật Kaspersky đã phát hiện ra một mối đe dọa APT mới nhắm vào các thực thể Chính phủ Nga. Được gọi là CloudSorcerer, đây là một công cụ gián điệp mạng tinh vi được sử dụng để theo dõi lén lút, thu thập dữ liệu và đánh cắp thông tin thông qua cơ sở hạ tầng đám mây Microsoft Graph, Yandex Cloud và Dropbox. Phần mềm độc hại này tận dụng các tài nguyên đám mây và GitHub làm máy chủ điều khiển và ra lệnh (C2), truy cập chúng thông qua API bằng mã thông báo xác thực. Bài viết này sẽ tiến hành phân tích và giải mã về công cụ gián điệp mạng này, dựa trên báo cáo mới đây của Kaspersky.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024