Nhà nghiên cứu an ninh mạng David Buchanan và Simon Aarons đã phát hiện ra lỗ hổng này trong Markup Tool của Google Pixel, lỗ hổng khiến dữ liệu hình ảnh gốc được giữ lại ngay cả khi phần hình ảnh đó đã được cắt hoặc chỉnh sửa. Sau đó, Buchanan đã xác nhận rằng ứng dụng Snipping Tool trên Windows 11 hoạt động theo cách tương tự, mặc dù nó sử dụng kiểu màu khác.

Lỗ hổng này đặt ra mối lo ngại đáng kể về quyền riêng tư, vì nếu người dùng chia sẻ một bức ảnh, chẳng hạn ảnh thẻ tín dụng có số thẻ đã được xóa, tin tặc vẫn có thể khôi phục một phần bức ảnh gốc. Để minh họa cho lỗ hổng này, các nhà nghiên cứu đã phát hành một tiện ích khôi phục ảnh chụp màn hình có khả năng khôi phục các hình ảnh đã chỉnh sửa được tạo trên Google Pixel.

Kỹ sư phần mềm Chris Blume đã xác nhận rằng lỗ hổng bảo mật Acropalypse cũng ảnh hưởng đến công cụ Snipping Tool trên Windows 11. Khi mở một tệp trong Snipping Tool của Windows 11 và ghi đè lên một tệp hiện có, thay vì cắt bớt các dữ liệu chưa sử dụng thì công cụ lại giữ lại phần dữ liệu đó, do đó cho phép khôi phục một phần dữ liệu. Ngoài ra, chuyên gia bảo mật Will Dormann cũng xác nhận lỗ hổng trên Snipping Tool của Windows 11.

Để kiểm tra, các nhà nghiên cứu mở một tệp PNG hiện có trong Snipping Tool của Windows 11, thực hiện việc cắt hình ảnh (cũng có thể chỉnh sửa hoặc đánh dấu), sau đó lưu các thay đổi vào tệp gốc (Hình 1).

Hình 1. Ảnh gốc bên trái và ảnh được cắt bên phải

Mặc dù hình ảnh đã cắt chứa ít dữ liệu hơn nhiều so với hình gốc, nhưng kích thước của tệp hình ảnh gốc (office-screenshot- original.png) và tệp hình ảnh đã cắt (office-screenshot.png) là giống nhau, như được thể hiện trong Hình 2.

Hình 2. Ảnh gốc và ảnh đã cắt có cùng kích thước

Thông số kỹ thuật của tệp PNG yêu cầu tệp hình ảnh PNG luôn kết thúc bằng một đoạn dữ liệu IEND, các dữ liệu được thêm vào sau sẽ bị trình chỉnh sửa ảnh và trình xem ảnh bỏ qua. Ví dụ: Hình 3 là ảnh chụp màn hình gốc được chụp từ trang web của Microsoft, có thể thấy rằng tệp kết thúc bằng IEND và không chứa dữ liệu nào sau nó.

Hình 3. Đoạn dữ liệu IEND ở đuôi ảnh PNG

Tuy nhiên, bằng cách sử dụng Snipping Tool của Windows 11 để ghi đè lên hình ảnh gốc với phiên bản đã được cắt bớt, chương trình đã không cắt chính xác dữ liệu không sử dụng và vẫn còn dữ liệu sau IEND.

Hình 4. Dữ liệu không bị cắt sau đoạn dữ liệu IEND

Việc mở tệp trong trình xem ảnh chỉ hiển thị ảnh đã cắt vì mọi dữ liệu sau IEND đều bị bỏ qua. Tuy nhiên, dữ liệu chưa cắt bớt này có thể được sử dụng để tái tạo lại một phần hình ảnh gốc, có khả năng cho phép tiết lộ các phần dữ liệu nhạy cảm.

Lỗ hổng của ứng dụng Snipping Tool cho thấy người dùng cần phải thận trọng trong việc chia sẻ hình ảnh đã chỉnh sửa, do vậy người dùng nên kiểm tra lại bất kỳ hình ảnh nào có thể chứa thông tin nhạy cảm. Hiện tại, Microsoft cho biết đang xem xét giải quyết lỗ hổng này và sẽ có giải pháp cần thiết để bảo vệ người dùng trong thời gian tới.

Hồng Đạt

(Bleeping Computer)

11:00 | 21/03/2023

15:00 | 24/11/2022

09:00 | 20/08/2021

14:00 | 21/09/2023

07:00 | 17/10/2024

Các tin tặc Triều Tiên mới đây đã bị phát hiện đang phân phối một Trojan truy cập từ xa (RAT) và backdoor chưa từng được ghi nhận trước đây có tên là VeilShell, như một phần của chiến dịch tấn công mạng nhắm vào các cơ quan, tổ chức tại Campuchia và các quốc gia Đông Nam Á khác.

13:00 | 09/10/2024

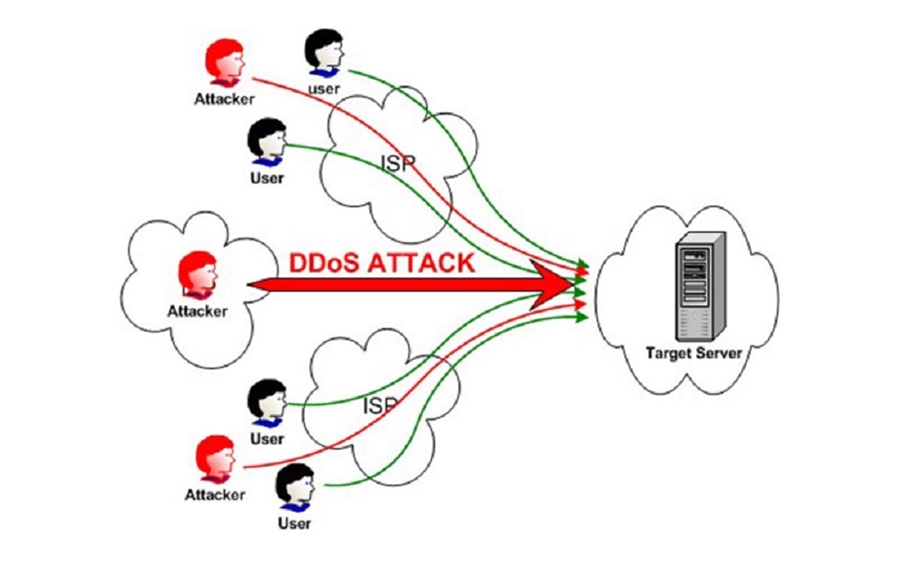

Công ty bảo mật và cơ sở hạ tầng web - Cloudflare tiết lộ rằng họ đã ngăn chặn được một cuộc tấn công từ chối dịch vụ phân tán (DDoS) phá kỷ lục, đạt đỉnh ở mức 3,8 terabit mỗi giây (Tbps) và kéo dài 65 giây. Trong tháng 9, công ty này đã ngăn chặn hơn 100 cuộc tấn công DDoS L3/4 siêu lớn, trong đó nhiều cuộc tấn công đã vượt mốc 2 tỷ gói tin mỗi giây (Bpps) và 3 Tbps.

16:00 | 27/09/2024

Một chiến dịch quốc tế phối hợp giữa các cơ quan thực thi pháp luật đã thành công trong việc triệt phá một mạng lưới tội phạm tinh vi chuyên mở khóa điện thoại di động bị mất hoặc đánh cắp. Mạng lưới này đã sử dụng nền tảng lừa đảo tự động iServer để đánh cắp thông tin đăng nhập của hàng trăm nghìn nạn nhân trên toàn thế giới.

14:00 | 09/09/2024

Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, bằng cách khai thác lỗ hổng thực thi mã từ xa PHP (có mã định danh là CVE-2024-4577).

Trong tháng 9/2024, Trung tâm Giám sát an toàn không gian mạng quốc gia (Cục An toàn thông tin, Bộ TT&TT) đã ghi nhận 125.338 địa chỉ website giả mạo các cơ quan, tổ chức tăng hơn 100 địa chỉ so với tháng 8 trước đó.

14:00 | 24/10/2024