Chiến dịch spam được Trend Micro phát hiện trong quá trình điều tra các cuộc tấn công ở Trung Đông, với việc phân phối phần mềm độc hại SQUIRRELWAFFLE chưa được biết đến trước đó. Theo quan sát của Cisco Talos, các cuộc tấn công bắt đầu vào giữa tháng 9/2021 thông qua việc phát tán các tài liệu Microsoft Office độc hại.

Các nhà nghiên cứu Mohamed Fahmy, Sherif Magdy, Abdelrhman Sharshar cho biết: “Việc phát tán phần mềm độc hại bắt đầu bằng việc gửi các email có tài liệu Microsoft Office đính kèm sử dụng kỹ thuật lừa đảo email reply-chain. Reply-chain đề cập đến việc sử dụng nội dung email đã bị đánh cắp trước đó để đưa ra nội dung trả lời phù hợp nhằm đánh lừa người dùng. Để thực hiện được điều này, chúng tôi tin rằng nó liên quan đến việc sử dụng một chuỗi khai thác ProxyLogon và ProxyShell".

ProxyLogon và ProxyShell là một tập hợp các lỗ hổng trong máy chủ Microsoft Exchange có thể cho phép kẻ tấn công nâng cao đặc quyền và thực thi từ xa mã tùy ý, thậm chí kiểm soát hoàn toàn hệ thống. Cả hai lỗ hổng ProxyLogon và ProxyShell đã được Microsoft vá trong các bản vá tháng 3, tháng 5 và tháng 7.

Trend Micro phát hiện các cuộc tấn công thực tế sử dụng các lỗ hổng CVE-2021-26855 (ProxyLogon), CVE-2021-34473 và CVE-2021-34523 (ProxyShell) nhắm vào máy chủ Exchange nhằm đánh cắp các email hợp pháp và gửi các email trả lời độc hại với nội dung phù hợp với các email bị đánh cắp trước đó để tăng mức độ tin tưởng.

Các nhà nghiên cứu cho biết: "Việc gửi thư rác sử dụng kỹ thuật reply-chain sẽ làm giảm khả năng phát hiện cũng như ngăn chặn tấn công vì hệ thống bảo vệ sẽ không thể lọc hoặc tách biệt các email nội bộ". Ngoài việc sử dụng kỹ thuật này, kẻ tấn công không thực hiện bất kỳ hoạt động độc hại nào khác như cài đặt phần mềm độc hại để tránh khỏi sự phát hiện của các phần mềm bảo mật.

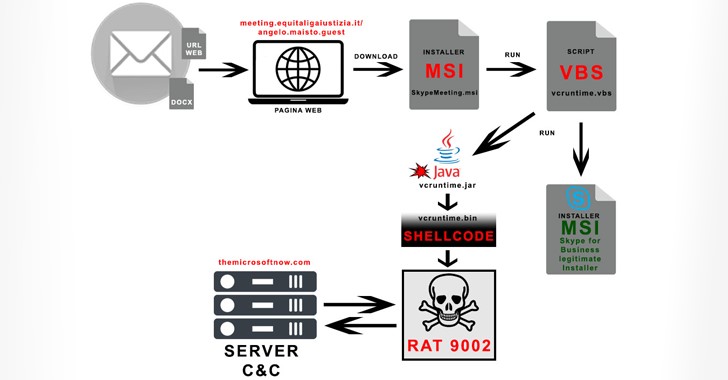

Chuỗi tấn công liên quan đến các email giả mạo có chứa một liên kết mà khi được nhấp vào, tệp Microsoft Excel hoặc Word sẽ tự động tải về máy của nạn nhân. Khi tệp này được mở, người dùng sẽ nhận được lời nhắc bật macro, khi đó quá trình tải xuống và thực thi trình tải phần mềm độc hại SQUIRRELWAFFLE được thực hiện. Mục đích cuối cùng là triển khai các mã độc hại như Cobalt Strike và Qbot.

Theo các chuyên gia, chiến dịch SQUIRRELWAFFLE như một lời cảnh báo tới người dùng trước các kỹ thuật tấn công ngày càng tinh vi của tin tặc. Ngoài việc nhận email từ một địa chỉ đáng tin cậy, việc xem xét các liên kết hoặc tệp tính kèm trong email là rất quan trọng.

Phong Thu

Tổng hợp

11:00 | 07/05/2021

15:00 | 29/12/2021

11:00 | 14/04/2021

07:00 | 21/10/2024

Một nghiên cứu mới đây cho thấy 7 nhãn hiệu ô tô hàng đầu tại Úc đang thu thập và bán dữ liệu về người lái, gây lo ngại về quyền riêng tư. Đặc biệt, Hyundai và Kia bị cáo buộc bán dữ liệu nhận dạng giọng nói cho bên thứ ba để huấn luyện AI.

13:00 | 09/10/2024

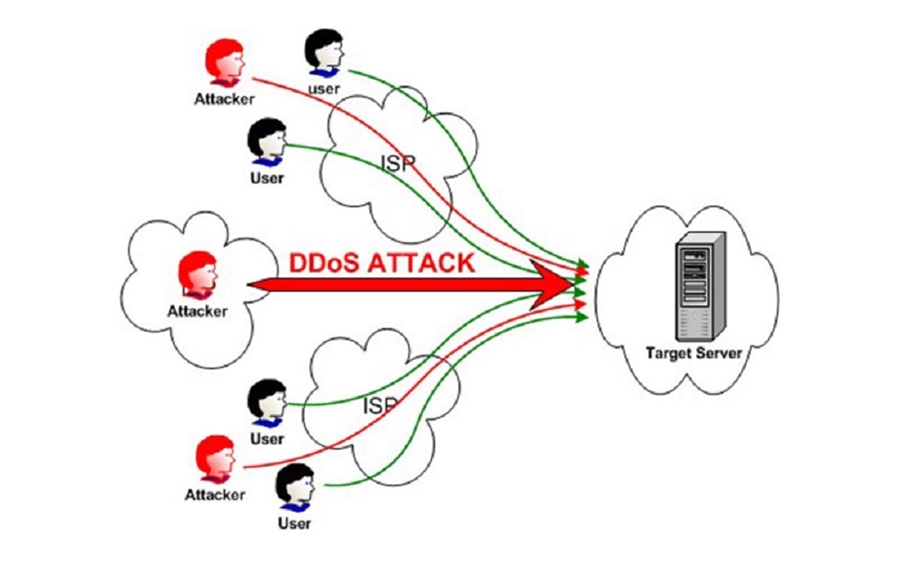

Công ty bảo mật và cơ sở hạ tầng web - Cloudflare tiết lộ rằng họ đã ngăn chặn được một cuộc tấn công từ chối dịch vụ phân tán (DDoS) phá kỷ lục, đạt đỉnh ở mức 3,8 terabit mỗi giây (Tbps) và kéo dài 65 giây. Trong tháng 9, công ty này đã ngăn chặn hơn 100 cuộc tấn công DDoS L3/4 siêu lớn, trong đó nhiều cuộc tấn công đã vượt mốc 2 tỷ gói tin mỗi giây (Bpps) và 3 Tbps.

07:00 | 27/09/2024

Tổng cộng 6 triệu mã số định danh người nộp thuế Indonesia đã bị rò rỉ và rao bán công khai với giá 10.000 USD. Ngoài mã số định danh người nộp thuế, dữ liệu bị rò rỉ bao gồm mã số định danh quốc gia, email, địa chỉ, số điện thoại và thông tin cá nhân khác.

14:00 | 30/07/2024

Một nhóm tin tặc có liên quan đến Trung Quốc có tên là APT17 đã được phát hiện nhắm mục tiêu vào các công ty và tổ chức của Chính phủ Ý bằng cách sử dụng một biến thể của phần mềm độc hại đã biết có tên là 9002 RAT.

Trong tháng 9/2024, Trung tâm Giám sát an toàn không gian mạng quốc gia (Cục An toàn thông tin, Bộ TT&TT) đã ghi nhận 125.338 địa chỉ website giả mạo các cơ quan, tổ chức tăng hơn 100 địa chỉ so với tháng 8 trước đó.

14:00 | 24/10/2024