15:52 | 18/09/2014

08:40 | 18/07/2014

15:44 | 29/12/2014

10:00 | 30/08/2024

Các chuyên gia bảo mật của hãng ESET (Slovakia) vừa phát hiện một phần mềm độc hại mới trên nền tảng Android có khả năng sử dụng đầu đọc NFC để đánh cắp thông tin thanh toán từ thiết bị của nạn nhân và chuyển dữ liệu này đến tay kẻ tấn công.

13:00 | 17/06/2024

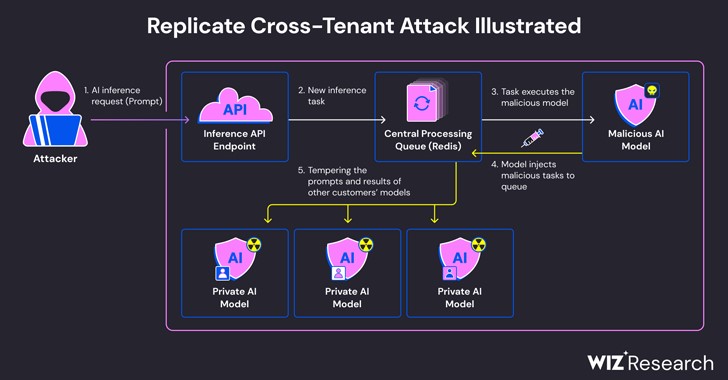

Các nhà nghiên cứu Công ty bảo mật đám mây Wiz (Mỹ) phát hiện ra một lỗ hổng bảo mật nghiêm trọng trong dịch vụ trí tuệ nhân tạo (AI) có thể cho phép các tác nhân đe dọa truy cập vào các mô hình AI độc quyền và lấy các thông tin nhạy cảm.

09:00 | 28/04/2024

Trong một chiến dịch tấn công gần đây, các tác nhân đe dọa đã lạm dụng chức năng tìm kiếm của GitHub và sử dụng các kho lưu trữ được thiết kế đặc biệt để phát tán phần mềm độc hại nhằm đánh cắp các khoản thanh toán bằng tiền điện tử.

14:00 | 25/04/2024

Nhóm tình báo mối đe dọa Threat Intelligence của Microsoft cho biết, các tác nhân đe dọa đang tích cực khai thác các lỗ hổng nghiêm trọng trong OpenMetadata để có quyền truy cập trái phép vào khối lượng workload trong Kubernetes và lạm dụng chúng cho hoạt động khai thác tiền điện tử.

Công ty an ninh mạng Lumen Technologies (Mỹ) cho biết, một nhóm tin tặc Trung Quốc đã khai thác một lỗ hổng phần mềm để xâm nhập vào một số công ty Internet tại Hoa Kỳ và nước ngoài.

14:00 | 05/09/2024