Các ứng dụng mật mã đòi hỏi các số ngẫu nhiên cho nhiều tác vụ khác nhau. Một bộ tạo bit ngẫu nhiên mật mã mạnh phù hợp với các ứng dụng mật mã chung được kỳ vọng sẽ cung cấp các chuỗi bit đầu ra không thể phân biệt với bất kỳ khả năng nỗ lực tính toán thực thể và trên thực tế bất kỳ kích thước mẫu từ các chuỗi bit có cùng độ dài được lấy ngẫu nhiên một cách đồng nhất. Hơn nữa, một RBG như vậy được kỳ vọng sẽ cung cấp khả năng tăng cường an toàn. Bài viết này sẽ giới thiệu tới độc giả những nội dung chính trong tiêu chuẩn ISO/IEC 20543:2019 về phương pháp kiểm thử và phân tích cho các bộ tạo bit ngẫu nhiên.

19:00 | 30/04/2024

09:00 | 28/04/2024

Tháng 01/2024, nhóm nghiên cứu Zero Day Initiative (ZDI) của hãng bảo mật Trend Micro phát hiện chiến dịch phân phối phần mềm độc hại DarkGate. Các tác nhân đe dọa đã khai thác lỗ hổng CVE-2024-21412 trong Windows Defender SmartScreen để vượt qua kiểm tra bảo mật (bypass) và tự động cài đặt phần mềm giả mạo.

07:00 | 08/04/2024

Hoạt động từ cuối năm 2021, Ducktail là họ phần mềm độc hại nhằm mục đích đánh cắp tài khoản doanh nghiệp trên Facebook. Theo báo cáo của 2 hãng bảo mật WithSecure (Phần Lan) và GridinSoft (Ukraine) cho biết các cuộc tấn công Ducktail được thực hiện bởi một nhóm tin tặc đến từ Việt Nam.

07:00 | 11/12/2023

Để bổ sung thêm những tính năng dành cho các nền tảng ứng dụng nhắn tin hiện nay, các nhà phát triển bên thứ ba đã đưa ra các bản mod (phiên bản sửa đổi của ứng dụng không chính thức) cung cấp các tính năng mới bên cạnh những nâng cấp về mặt giao diện. Tuy nhiên, một số mod này có thể chứa phần mềm độc hại cùng với các cải tiến hợp pháp. Một trường hợp điển hình đã xảy ra vào năm ngoái khi các nhà nghiên cứu Kaspersky phát hiện ra Trojan Triada bên trong bản mod WhatsApp. Gần đây, các nhà nghiên cứu đã phát hiện một bản mod Telegram có module gián điệp được nhúng và phân phối thông qua Google Play. Câu chuyện tương tự hiện tại xảy ra với WhatsApp, khi một số bản mod trước đây đã được phát hiện có chứa module gián điệp có tên là Trojan-Spy.AndroidOS.CanesSpy.

09:00 | 08/12/2023

Các nhà nghiên cứu an ninh mạng của hãng bảo mật Check Point cho biết đã phát một số biến thể mới của phần mềm độc hại SysJoker, trong đó bao gồm một biến thể được mã hóa bằng Rust, được các tin tặc ủng hộ Hamas sử dụng trong các cuộc tấn công mạng nhắm đến Israel, trong bối cảnh leo thang cuộc xung đột vũ trang giữa Israel và Hamas đang diễn ra. Trong bài viết này sẽ tập trung phân tích phiên bản Rust của SysJoker dựa trên báo cáo nghiên cứu mới đây của Check Point.

16:00 | 01/12/2023

Mới đây, các nhà nghiên cứu của hãng bảo mật Check Point đã phát hiện chiến dịch gián điệp mạng được thực hiện bởi nhóm tin tặc Gamaredon có liên hệ với Cơ quan An ninh Liên bang Nga (FSB), bằng cách sử dụng một loại Worm lây lan qua thiết bị USB có tên là LitterDrifter trong các cuộc tấn công nhắm vào các thực thể tại Ukraine. Bài viết này tập trung vào phân tích LitterDrifter cũng như cơ sở hạ tầng của máy chủ điều khiển và kiểm soát (C2) của phần mềm độc hại này.

14:00 | 23/11/2023

Vào tháng 8/2023, các nhà nghiên cứu tại nhóm thông tin tình báo về mối đe dọa của công ty an ninh mạng Group-IB (Singapore) đã phát hiện một Trojan Android chưa từng được biết đến trước đây nhắm mục tiêu vào các tổ chức tài chính ngân hàng ở Việt Nam. Các nhà nghiên cứu đặt tên Trojan mới này là GoldDigger để chỉ một hoạt động GoldActivity cụ thể trong tệp APK. Trong bài viết này sẽ đưa ra những phân tích chính về hoạt động của GoldDigger dựa theo báo cáo của Group-IB mới đây.

14:00 | 09/11/2023

Đầu năm nay, một nhà cung cấp phần mềm đã bị xâm nhập bởi phần mềm độc hại Lazarus được phát tán thông qua phần mềm hợp pháp chưa được vá. Điều đáng chú ý là những lỗ hổng phần mềm này không mới và bất chấp cảnh báo cũng như bản vá từ nhà cung cấp, nhiều hệ thống của nhà cung cấp vẫn tiếp tục sử dụng phần mềm có lỗi, cho phép kẻ đe dọa khai thác chúng. Trong bài viết này sẽ phân tích chiến dịch mới của Lazarus dựa trên báo cáo mới đây của hãng bảo mật Kaspersky.

17:00 | 08/11/2023

Hiện nay, ngày càng có nhiều nhà phát triển phần mềm độc hại sử dụng kết hợp đa ngôn ngữ lập trình để vượt qua các hệ thống bảo mật phát hiện nâng cao. Trong đó, phần mềm độc hại Node.js Lu0Bot là minh chứng nổi bật cho xu hướng này. Bằng cách nhắm mục tiêu vào môi trường runtime - thường được sử dụng trong các ứng dụng web hiện đại và sử dụng tính năng che giấu nhiều lớp, Lu0Bot là mối đe dọa nghiêm trọng đối với các tổ chức và cá nhân. Trong phần I của bài viết sẽ khám phá kiến trúc của phần mềm độc hại này.

07:00 | 03/11/2023

Các nhà nghiên cứu tại Zscaler ThreatLabz (trụ sở chính tại Mỹ) gần đây đã phát hiện ra một chiến dịch đánh cắp thông tin mới với tên gọi là Steal-It. Trong chiến dịch này, kẻ tấn công đã đánh cắp và lọc các hàm băm NTLMv2 bằng cách sử dụng các phiên bản tùy chỉnh của tập lệnh PowerShell Start-CaptureServer trong framework Nishang.

10:00 | 26/10/2023

Vừa qua, các nhà nghiên cứu của nhóm bảo mật ThreatLabz tại công ty an ninh mạng Zscaler đã phát hiện ra mối đe dọa phần mềm độc hại dưới dạng dịch vụ (MaaS) mới có tên là “BunnyLoader”, đang được rao bán trên các diễn đàn tội phạm có thể đánh cắp và thay thế nội dung bộ nhớ đệm hệ thống.

13:00 | 09/10/2023

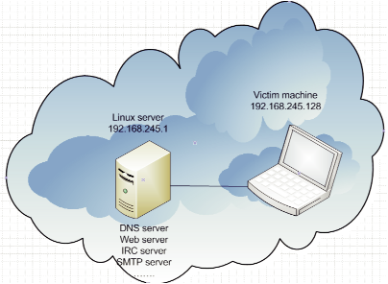

Trong vài năm qua, các máy chủ Linux đã ngày càng trở thành mục tiêu nổi bật của các tác nhân đe dọa. Mới đây, Kaspersky đã tiết lộ một chiến dịch độc hại trong đó một trình cài đặt phần mềm có tên “Free Download Manager” được các tin tặc sử dụng để cài đặt backdoor trên các máy chủ Linux kéo dài trong suốt 3 năm qua. Các nhà nghiên cứu phát hiện ra rằng nạn nhân đã bị lây nhiễm khi họ tải xuống phần mềm từ trang web chính thức, cho thấy đây có thể là một cuộc tấn công chuỗi cung ứng. Các biến thể của phần mềm độc hại được sử dụng trong chiến dịch này lần đầu tiên được xác định vào năm 2013.

13:00 | 20/09/2023

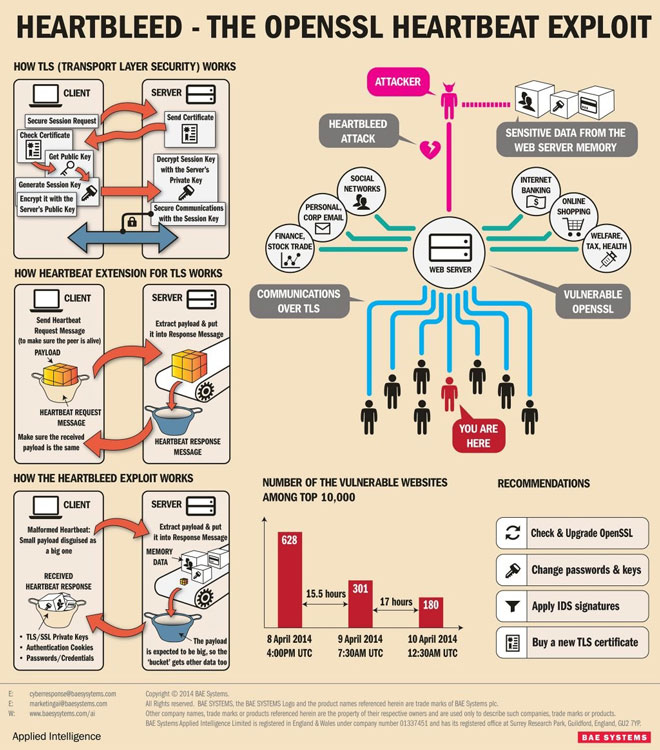

Nhà mật mã học nổi tiếng Bruce Schneier đã nói về điểm yếu Heartbleed như sau: “Nếu theo thang điểm từ 0 tới 10 tôi sẽ đánh giá tính nguy hiểm của điểm yếu này là 11”.

15:00 | 23/05/2014

Mã độc hại xuất hiện ngày càng nhiều với các hình thái ngày càng phức tạp, chúng xuất hiện bất kỳ ở đâu trên môi trường của các thiết bị điện tử, Internet, trong các phần mềm miễn phí... Hiện nay, trên thế giới có rất nhiều tổ chức đã thiết kế các hệ thống tự động phân tích mã độc hại, phân tích hành vi hoạt động của chúng, từ đó đưa ra phương án để xử lý.

13:13 | 29/03/2012

Ngày 7/1/2010, trên website eprint.iacr.org của Hội những nhà mật mã thế giới đã công bố bài báo Phân tích RSA modulus 768-bit (Factorization of a 768-bit RSA modulus) của nhóm nghiên cứu Thorsten Kleinjung. Đây là kỷ lục về việc phân tích số dạng tổng quát.

15:34 | 08/01/2010