Vai trò của nhà chuyên môn về an toàn thông tin (ATTT) là ở chỗ xác định xem tổ chức sẽ phải chịu những tổn thất nào có thể trong trường hợp chính những tổn thương cụ thể của tổ chức bị sử dụng để chống lại tổ chức đó.

Quá trình đánh giá rủi ro có thể gồm các dạng khác nhau, từ xem xét và phân tích sơ bộ những tổn thương đã biết (trong trường hợp kinh doanh nhỏ) cho đến quá trình lâu dài, với sự tham gia của một đội ngũ đông đảo các chuyên gia và các nhà tư vấn. Trong quá trình đánh giá, luôn có một nguyên tắc: Nên tiến hành đánh giá không ít hơn hai lần trong một năm để có thể đảm bảo rằng không còn những mối nguy hiểm mới nào không bị phát hiện ra và việc chống lại những rủi ro “cũ” được thực hiện hiệu quả. Chính sách trong lĩnh vực ATTT cần phải thường xuyên được xem xét lại với mục đích thống kê những thay đổi trong các phương pháp tiến hành công việc và trong các thủ tục làm việc.

Việc đầu tiên của quá trình này là cần phải làm rõ quan điểm chỉ đạo của tổ chức đối với những rủi ro và khả năng chống lại những rủi ro đó. Cần phải nhận thấy rằng, các yêu cầu quản lý những rủi ro làm yếu đi và loại trừ các hậu quả của chúng phụ thuộc không chỉ vào mức độ “bền vững” của tổ chức mà còn có sự can thiệp của một vài yếu tố khác. Hiện nay, việc đánh giá những rủi ro chịu chi phối bởi nhiều bộ luật bắt buộc tuân thủ hoặc “khuyến nghị bắt buộc” những phương pháp quản lý rủi ro cụ thể khác nhau.

Việc đánh giá rủi ro gồm các bước sau: nhận diện và đánh giá tài sản; nhận diện các mối đe dọa và những chỗ yếu; nhận diện các phương tiện đối phó; xác định xác suất đe dọa; xác định sự ảnh hưởng lên tính bí mật, tính toàn vẹn và tính sẵn sàng của các tài sản; xác định những rủi ro; chuẩn bị các khuyến cáo để đối phó với những rủi ro; đề ra chính sách tương ứng và soạn thảo các văn bản tài liệu. Những bước này có thể được sắp xếp theo biểu đồ vòng tròn và có thể được kết hợp với nhau, nhưng tất cả chúng, bằng cách này hay cách khác đều phải hiện diện.

Nhận diện và đánh giá tài sản

Không một nhà bảo hiểm ôtô nào lại đề nghị với chúng ta một biểu giá bảo hiểm khi chưa biết nhãn mác của ôtô đó và chưa biết rõ ai sẽ là người quản lý nó. Cũng như vậy, trong việc đánh giá rủi ro tài sản của một tổ chức, chúng ta cần phải biết mình đang nói về các tài sản nào và những chi phí gì sẽ cần có để bồi thường, trong trường hợp có tổn thất và thông tin cần thiết về những người sử dụng. Việc đánh giá tất cả các dữ liệu như vậy từ quan điểm của những tổn thất tiềm tàng là nhiệm vụ của các chuyên gia IT.

Việc nhận diện các tài sản và đánh giá chúng bắt đầu từ quá trình thu thập thông tin. Cần phải nghĩ ngay đến việc thành lập nhóm đặc biệt về đánh giá rủi ro mà những người đại diện cho các chuyên ngành từ tất cả các bộ phận của tổ chức cần tham gia vào. Kinh nghiệm chỉ ra rằng, cách tiếp cận như vậy là hiệu quả nhất và chúng ta có thể sẽ thấy được lợi ích của sự tác động qua lại giữa các chuyên gia IT và những người đại diện các bộ phận chuyên ngành của tổ chức.

Tài sản - đó là những gì của tổ chức, doanh nghiệp làm cho công việc hoạt động. Chúng bao gồm không chỉ phần mềm và phần cứng, trên đó còn có những nhãn mác được kê khai và cả các bản báo cáo trên giấy, thông tin trong cơ sở dữ liệu, thậm chí cả những cán bộ chuyên môn đáng giá nhất mà thiệt hại từ họ (do chuyển sang thế cạnh tranh, về hưu hoặc bệnh tật) có thể làm ảnh hưởng lớn hoạt động của tổ chức. Không dễ đánh giá những thông tin tri thức mà để tích lũy được chúng, có thể cần rất nhiều tiền của và thời gian. Đó là hàng ngàn, thậm chí hàng triệu USD! Trong trường hợp như vậy, nguồn đánh giá thực hiện tốt nhất chính là những bộ phận chuyên ngành của tổ chức.

Sau khi chúng ta lập được tài liệu chứa thông tin về các tài sản của tổ chức, cần phải lặp lại thủ tục này một lần nữa để xem có bất kỳ cái gì đó đã bị bỏ qua như: đã tính đến những dữ liệu khách hàng và những dữ liệu của hệ thống quản lý quan hệ với các đối tác chưa?

Nhận diện các đe dọa và những chỗ yếu

Nắm được các tài sản, chúng ta sẽ lập ra danh sách những mối đe dọa và nguồn thông tin, mà từ đó có thể phát sinh hiểm nguy đối với những điểm yếu trong hệ thống tổ chức. Ngoài những tấn công từ bên ngoài, cần xem xét đến khả năng đánh cắp từ bên trong tổ chức, ngừng trệ hoạt động của hệ thống và thậm chí những hiểm nguy liên quan đến các yếu tố môi trường xung quanh.

Cần xem xét những động cơ của các mối đe dọa. Có thể là ai đó chỉ muốn được chú ý tới hay đó là các tấn công của những kẻ tội phạm có tổ chức cố gắng khai thác thông tin cá nhân của khách hàng, có thể đó là một cán bộ nhân viên bị xúc phạm muốn trả thù tổ chức, hay cũng có thể đó là một tổ chức đối thủ muốn thu được lợi thế cạnh tranh hoặc tài chính bằng con đường gián điệp công nghiệp?

Không phải tất cả các mối đe dọa đều được thể hiện bằng một mức độ rủi ro như nhau mà nó được xác định bởi tầm quan trọng, giá trị và thậm chí bởi lĩnh vực hoạt động của tài sản. Như vậy, đối với bộ phận tiếp thị, tài sản giá trị nhất chính là trang web của doanh nghiệp. Trang web ngừng làm việc đồng nghĩa với tổn thất hoàn toàn đối với chức năng hoạt động tương ứng của chính công ty. Tuy vậy, công việc của những bộ phận khác trên thực tế có thể không phụ thuộc vào các trang web nên việc giảm thiểu số lượng các cuộc viếng thăm các trang web ở đây không đe dọa đến những mất mát của các giao lưu công việc hay lợi ích của tổ chức. Trong khi đó, các trang web mà qua chúng có thể nhận được sự truy cập đến thông tin tài chính hay dữ liệu phản ánh những vấn đề đang tồn tại trong tổ chức chính là mục tiêu cám dỗ, đòi hỏi sự kiểm soát bổ sung.

Không nên chỉ giới hạn bởi các buổi trao đổi với các thành viên của nhóm đánh giá rủi ro để thu nhận được thông tin về các hệ thống và dữ liệu mà cần sử dụng cả thông tin bên ngoài về các nguồn đe dọa - bản tin của các hãng thông tấn quốc gia, những báo cáo thống kê của nhóm phản ứng khẩn cấp máy tính (CERT) và những tài liệu của các phương tiện thông tin đại chúng về những khuynh hướng trong lĩnh vực an toàn thông tin.

Ngoài ra, cần nhận diện rõ những chỗ yếu của chính các hệ thống cũng như của các quá trình hoạt động. Chỗ dựa ở đây có thể là những phương tiện mà chúng ta đang có như công cụ để quản lý các hệ thống để bàn và những gói phần mềm công cụ thiết kế của các bên thứ ba - các công cụ tính toán rủi ro và các công cụ rà quét tổn thương, cả những tài liệu hướng dẫn và văn bản kiểm tra… hoặc có thể là những khiếm khuyết trong các thủ tục làm việc của tổ chức đối với thông tin. Để các đánh giá được đầy đủ, cần xem xét các nguồn tấn công trong ngữ cảnh cùng với các mục tiêu tiềm tàng của chúng. Sự mất cảnh giác phổ biến nhất diễn ra hầu như hàng ngày là việc cán bộ chuyên môn in ra giấy những dữ liệu quan trọng nào đó, rồi sau chỉnh sửa tài liệu này và vứt bỏ bản nháp vào thùng rác. Nếu các tờ giấy chưa đi qua máy nghiền mà rơi thẳng vào tay những người xử lý rác, điều đó có thể mang lại tổn thất lớn cho tổ chức. Chính việc lục lọi trong các mẩu giấy bỏ đi vẫn đang còn là phương pháp phổ biến để khai thác thông tin cần giữ bí mật.

Ngoài ra, đừng quên trao đổi với các nhà quản trị hệ thống, những người kiểm soát công việc của các bức tường lửa và những thiết bị định tuyến. Cần đảm bảo rằng các hệ thống này làm việc trong chế độ “cấm tất cả những gì không được cho phép”. Khi nói về các hệ thống ở tầm cỡ một tổ chức, tốt nhất là chỉ cần có một số tối thiểu chuẩn nào đó các ứng dụng, và cần loại bỏ các phần mềm không cần thiết.

Cần thiết lập các tiêu chuẩn an toàn đối với các cán bộ, nhân viên làm việc từ xa và có truy cập đến mạng bên trong. Các chi nhánh của tổ chức ở xa cần phải được giám sát cẩn trọng nhất vì đây là những điểm dễ bị rò rỉ thông tin khi không có sự kiểm soát trực tiếp đội ngũ cán bộ IT.

Cuối cùng, cần xác định xem có cần đến sự giúp đỡ bên ngoài sử dụng các phương tiện rà quét tổn thương - kể cả những cố gắng thử khả năng xâm nhập vào hệ thống, điều này đòi hỏi về khả năng tài chính và thời gian.

Những tổn thương có thể được hàn gắn bằng cách sử dụng phương pháp kỹ thuật hoặc phi kỹ thuật. Đối phó bằng kỹ thuật bao gồm việc lắp đặt các bức tường lửa và bảo vệ mật khẩu tự động, còn phi kỹ thuật - đó là việc giáo dục về an toàn thông tin, phân công rõ ràng các nhiệm vụ và tiến hành chính sách tương ứng.

Việc phân tích các phương pháp đối phó theo mục đích ứng dụng của chúng có thể bao gồm ngăn ngừa hay phát hiện. Các phương pháp ngăn ngừa - đó là các phương pháp được sử dụng để giữ cho mọi người tránh khỏi những phá hoại (ví dụ, kiểm soát truy cập trực quan lên đối tượng, mã hóa hay ứng dụng các máy chủ bảo vệ và xác thực). Các phương pháp phát hiện được quy về việc ghi lại những sự phá hoại có thể (ghi lại các kết quả kiểm tra, tiến hành lập bảng biểu các sự kiện, các hệ thống phát hiện xâm nhập và các phương tiện kiểm soát tính toàn vẹn dữ liệu để khẳng định việc sửa đổi chúng).

Tính xác suất đe dọa

Khi tiến hành bước này trong đánh giá rủi ro cần đặt ra câu hỏi: “Có thể xảy ra điều như vậy với chúng ta không?”. Điều này giúp ước lượng được xác suất của sự kiện có ai đó khai thác chỗ yếu cụ thể trong hạ tầng cơ sở và các quá trình hoạt động của tổ chức, có thể gây ra thiệt hại cho tổ chức và như vậy có thể khắc phục được tất cả các chỗ yếu. Trước đây, khi bản thân phương pháp làm việc đã dự kiến loại trừ được các rủi ro, thì bước này chưa cần đến. Nhưng hiện nay, với những công nghệ thay đổi nhanh, cái tốt nhất có thể làm được là cố gắng đối phó với những rủi ro phát sinh.

Tài liệu hướng dẫn về quản lý rủi ro trong các hệ thống kỹ thuật - thông tin khuyến cáo: cần phải phân tích những yếu tố như mục tiêu hoạt động của tổ chức và sản phẩm của nó, khối lượng bán hàng, tiếp thị và nghiên cứu; sau đó, cần xác định thể loại các tấn công có thể và động cơ của chúng.

Sau khi phân tích những yếu tố và tình huống với các mối đe dọa, cần xem xét đến những khả năng đối phó có thể và đánh giá tính hiệu quả của chúng. Cùng lúc đó, cần tính đến thực tiễn công việc hàng ngày của tổ chức. Cái gì nguy hiểm hơn - chỗ yếu nghiêm trọng mà không thể truy cập từ xa đến nó hay một số “lỗ hổng” ít quan trọng hơn có thể bị khai thác từ bên ngoài?

Đối với từng đe dọa, hãy thử đóng vai trò là người thụ động và hãy đặt ra giả thiết là điều xấu nhất có thể xảy ra. Tình huống xấu đến mức nào? Những khía cạnh công việc nào gặp trở ngại? Điều này sẽ phải trả giá bao nhiêu cho tổ chức? Mặc dù sự đánh giá tổn thất thông qua tiền bạc - công việc sẽ rất thuận lợi, nhưng khi phân tích chúng thì cần phải tính đến cả những mục tiêu chính đảm bảo ATTT. Để đánh giá tổn thất, cần phải biết làm việc với tài liệu đang có, chẳng hạn như các thống kê phân tích hậu quả phá hoại ATTT và lý giải về chi phí để khắc phục chúng. Lĩnh vực đánh giá rủi ro trong những năm gần đây có nhiều thay đổi, nhưng các công cụ chính của nó vẫn như trước: phân tích về số lượng và chất lượng; lựa chọn phương pháp cụ thể; xác định kiểu tài sản. Thông thường, chúng ta xem xét các rủi ro thông qua những thiệt hại hàng năm được dự đoán, vì vậy phương pháp điển hình phân tích những rủi ro vẫn là đánh giá về số lượng, dẫn đến việc gán cho những vụ phá hoại ATTT các giá trị thiệt hại quy thành tiền.

Nếu lấy ví dụ các máy chủ và các bức tường lửa đã được nói đến ở trên, có thể cho tương ứng những tài sản này giá trị ban đầu của chúng và cộng với những chi phí vận hành hiện thời. Ngoài ra, qua xác định chi phí thay thế chúng, cần đánh giá chi phí để mua phần cứng, các gói phần mềm chuẩn và công lắp đặt ban đầu của mỗi thứ theo biểu giá hiện hành. Tuy nhiên, khó xác định được giá trị thành tiền của những tài sản phi vật chất của một tổ chức. Ví dụ, sự phá vỡ một mạng của tổ chức sẽ đáng giá bao nhiêu xuất phát từ quan điểm đánh giá sự thiệt hại do làm mất lòng tin của các đối tác và khách hàng? Trong trường hợp này có thể dùng cách đánh giá những hậu quả về mặt chất lượng, quy cho chúng giá trị như “nặng nề”, “trung bình” hay “nhẹ”.

Thống kê rủi ro như một thành tố của chính sách

Để tránh mất mát các tri thức đã tích lũy trong quá trình đánh giá rủi ro ban đầu và để chức năng này luôn còn ở lại trong phạm vi chú ý của tổ chức, cần dành thời gian để kiểm tra lại chính sách phân tích rủi ro đang tồn tại hay lập ra một bộ mới các tài liệu hướng dẫn cho việc đó. Thống kê đó sẽ trở thành một công bố chính thức của lãnh đạo tổ chức, nó cho thấy công việc đánh giá rủi ro sẽ được tiến hành như thế nào và chứa những nguyên tắc cơ sở gì để triển khai và phát triển những sáng kiến tương ứng. Nên duy trì nhóm đánh giá rủi ro của tổ chức và sử dụng họ để lập ra chính sách phân tích rủi ro và bản mô tả hình thức của nó, thiết lập các chuẩn, các thủ tục và các văn bản hướng dẫn được đòi hỏi để duy trì công việc trong lĩnh vực an toàn thông tin.

Để cho những công việc này có thể triển khai, cần phải thiết lập kế hoạch đào tạo cán bộ, nhân viên của tổ chức để họ nắm được vai trò và trách nhiệm của mình trong lĩnh vực này. Cuối cùng, phải cố gắng để sao cho các nỗ lực của tổ chức đề ra chính sách phân tích rủi ro được phản ánh trong chương trình hoạt động chính của tổ chức. Điều này giúp cho chính sách như vậy được thực thi, đổi mới và chỉnh sửa khi cần thiết.

Trong điều kiện có những thay đổi xảy ra nhanh trong nền công nghiệp IT và trong hoạt động của tổ chức nói chung, các mối đe dọa mà chúng ta va chạm ngày hôm nay, thì ngày mai có thể sẽ mất tính thời sự và bị thay thế bởi các mối đe dọa hoàn toàn khác. Cho nên, cần phải luôn luôn tìm tòi để phát hiện ra các mối đe dọa mới. Bởi vì, “Nếu chúng ta không thành công, chúng ta buộc phải chấp nhận thất bại hoàn toàn”.

06:00 | 07/12/2013

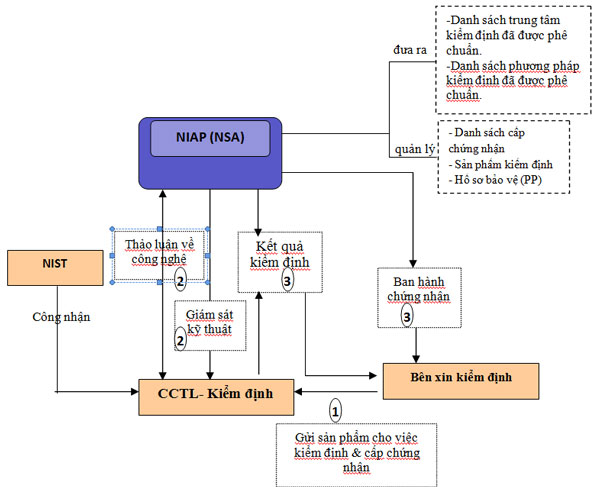

Mô hình đánh giá và cấp chứng nhận ATTT của Mỹ là mô hình kiểm định và phê duyệt theo tiêu chuẩn chung CCEVS (Common Criteria Evaluation and Validation Scheme). Nó đại diện cho phương thức hoạt động của Hiệp hội Bảo đảm Thông tin Quốc gia (National Information Assurance Partnership - NIAP).

05:00 | 31/03/2011

Các thiết bị mật mã điện tử trong quá trình triển khai sử dụng có thể gặp những hỏng hóc nhất định. Việc nghiên cứu, phân tích nguyên nhân sinh ra lỗi, đánh giá tỷ lệ lỗi để xử lý hạn chế lỗi cần dựa trên các cơ sở lý thuyết về mạch điện tử, bán dẫn, cơ khí, độ tin cậy....

04:00 | 04/07/2009

Ngày nay, ứng dụng Công nghệ thông tin (CNTT) đã được áp dụng vào hầu hết các ngành kinh tế của các nước trên thế giới và đi sâu vào đời sống xã hội. Cùng với sự phát triển này, hệ thống thông tin an ninh, an toàn và được bảo mật đóng một vai trò rất quan trọng, góp phần vào sự thành công hay thất bại của mỗi dự án, mỗi công trình.

06:00 | 06/01/2009

Tổ chức NIST (National Institute of Standards and Technology) đang tiến hành cuộc thi tìm kiếm ứng viên thay thế cho chuẩn hash phổ biến hiện nay - SHA (FIPS 180-2) - đối tượng bị tấn công ngày càng nghiêm trọng. Tiêu chuẩn hàm hash mới, được lựa chọn vào năm 2012, được đặt tên là SHA-3. Như vậy, sau 10 năm, SHA-2 sẽ được thay thế bằng một tiêu chuẩn mới.