Năm 1961: Mật khẩu

Cha đẻ của là nhà khoa học máy tính huyền thoại người Mỹ Fernando J. Corbató. Trong suốt sự nghiệp, Corbato đã góp phần tạo ra nhiều tiến bộ quan trọng trong lĩnh vực khoa học máy tính. Đáng chú ý nhất trong các phát kiến của ông là mật khẩu.

Năm 1961, Viện Công nghệ Massachusetts (Massachusetts Institute of Technology – MIT) Hoa Kỳ vận hành một Hệ thống chia sẻ thời gian máy tính (Compatible Time-Sharing System - CTSS) cho phép các sinh viên và nhà nghiên cứu chia sẻ các máy tính. Tuy nhiên, Fernando J. Corbató nhận thấy bất kỳ người dùng CTSS nào cũng có thể truy cập vào tệp của người dùng khác, đây là đểm yếu nghiêm trọng của hệ thống. Do đó, Corbató thực hiện một chương trình mật khẩu thô sơ cho CTSS. Điều này giúp CTSS được ghi nhận là hệ thống máy tính đầu tiên sử dụng mật khẩu. Sự ra đời của mật khẩu cho phép các nhà phát triển làm việc trên các hệ thống máy tính dùng chung thông qua tài khoản riêng của mình. Trong tài khoản này, họ có thể tùy ý lưu trữ và sao lưu dữ liệu của mình một cách hoàn toàn bảo mật.

Những năm cuối thập niên 1960: mã hoá mật khẩu

Công nghệ xác thực bằng mật khẩu sớm phải đối mặt với các vấn đề: an toàn khi lưu trữ mật khẩu dạng bản rõ, đối sánh mật khẩu của người dùng với hệ thống để cấp quyền truy cập… May mắn, các vấn đề trên đã được giải quyết bởi nhà mật mã học người Mỹ Robert Morris.

Trong thời gian làm việc tại Bell Labs, Morris đã có những đóng góp nền tảng cho Unix, bao gồm một kế hoạch mã hóa mật khẩu để xác định hàm băm của mật khẩu để xác thực người dùng. Về cơ bản, chương trình đã sử dụng một hàm dẫn xuất khóa, hàm này tính toán một giá trị bí mật dễ tính toán theo một hướng nhưng cực kỳ khó bẻ khóa theo hướng ngược lại.

Thập niên 1980: Mật khẩu động

Kéo theo sự phát triển của công nghệ là những yếu kém của mật khẩu ngày càng bộc lộ nhiều hơn. Người dùng thường lựa chọn các mật khẩu dễ đoán hoặc sử dụng cùng mật khẩu trên các dịch vụ, thiết bị. Khi máy tính ngày càng tạo ra với sức mạnh tính toán cao hơn, tin tặc có thể xây dựng các chương trình dò quét mật khẩu. Để chống lại điều này, các nhà khoa học đã đưa ra một định nghĩa mới: mật khẩu động.

Các mật khẩu thay đổi dựa trên các yếu tố như thời gian, vị trí hoặc cập nhật mật khẩu vật lý. Mật khẩu động loại bỏ mọi nguy cơ tấn công phát lại (replay attack) và rủi ro từ việc người dùng sử dụng chung một mật khẩu. Security Dynamics Technologies, Inc là công ty đầu tiên tạo ra phần cứng FOB với mật khẩu dùng một lần để xác thực.

Hai giao thức mật khẩu động được giới thiệu là: OTP dựa trên thời gian (Time-based one-time password) và OTP dựa trên HMAC (HMAC based one-time password).

Những năm cuối thập niên 1990: Cơ sở hạ tầng khoá công khai

Một trong những tác động dẫn tới sự thay đổi của lịch sử xác thực mật khẩu là sự phổ biến của Internet và ra đời của các tiêu chuẩn, điển hình là World Wide Web. Với việc các dữ liệu được hiển thị trực tuyến ngày càng nhiều, việc tăng cường xác thực để biết chính xác ai đang truy cập trở thành điều bắt buộc.

Năm 1986, một số cơ quan chính phủ Hoa Kỳ (bao gồm cả NSA) và 12 công ty quan tâm đến máy tính đã phát triển các thông số kỹ thuật cho truyền thông mạng an toàn. Ban đầu nó được đặt tên là giao thức SP4 và cuối cùng được đổi tên thành giao thức bảo mật tầng giao vận (Transport Layer Security protocol - TLS).

Vào cuối những năm thập niên 1990, Taher Elgamal - một kỹ sư tại Netscape - đã phát triển giao thức Lớp cổng bảo mật (SSL) ban đầu, bao gồm các khóa và xác thực máy chủ. Cuối cùng, cấu trúc chính thức đã được bổ sung để xác định cụ thể cách tạo, lưu trữ và phân phối chứng chỉ số.

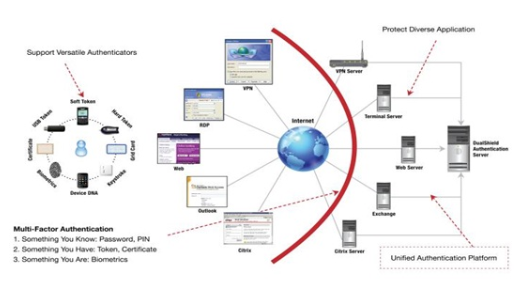

Thập niên 2000: xác thực đa yếu tố và đăng nhập một lần

Công nghệ xác thực đa yếu tố (Multi-Factor Authentication- MFA) dựa trên phần cứng (Hardware-Based 2FA) trở nên phổ biến từ đầu những năm 2000. Đại diện cho hình thức xác thực này là các khoá phần cứng có màn hình hiển thị mã OTP hoặc các thẻ thông minh có gắn chip. Tuy nhiên, công nghệ này nhanh chóng bộc lộ nhiều nhược điểm liên quan đến trải nghiệm người dùng, cũng như những khó khăn vì mặt chi phí khi triển khai.

Cùng thời gian này, công nghệ đăng nhập một lần (Single Sign-on - SSO) được xem là một tiến bộ lớn nhưng cũng gây tranh cãi. SSO được hình thành từ ý tưởng rằng người dùng về cơ bản không đáng tin cậy với mật khẩu của họ. Với SSO, bên thứ ba đáng tin cậy xác minh rằng người dùng là chính họ để các trang web riêng lẻ không phải xác minh từng thông tin xác thực. Người dùng đăng nhập vào một trang web và trang web đó sẽ kiểm tra xem nhà cung cấp SSO đã xác thực họ chưa. Nếu không, nó sẽ nhắc họ đăng nhập; nếu nó nhận ra chúng, nó sẽ cấp cho chúng quyền truy cập. Tuy nhiên, một vấn đề bảo mật lớn của công nghệ này là liệu nhà cung cấp SSO có đủ bảo mật để bảo vệ mật khẩu và quá trình đăng nhập của người dùng hay không.

Những yếu điểm này thôi thúc công nghệ xác thực phải có bước tiến mới trong tương lai.

Thập niên 2010: Sinh trắc học

Sinh trắc học (Biometric) sử dụng các đặc điểm sinh học như vân tay, khuôn mặt, mống mắt… để xác thực người dùng. Trước thập niên 2010, công nghệ xác thực này đã được biết đến, tuy nhiên, nó chỉ được sử dụng cho các nhân viên an ninh chuyên nghiệp. Năm 2011, điện thoại Android Motorola ATRIX là thiết bị di động đầu tiên có tính năng quét vân tay. Apple đi sau thời đại với công nghệ Touch ID. Đến năm 2017, Apple đã có bước đột phá với công nghệ FaceID, tính năng quét khuôn mặt với 30.000 điểm hồng ngoại.

Công nghệ cung cấp mức độ bảo mật cao hơn, tiện lợi hơn so với các phương pháp truyền thống.

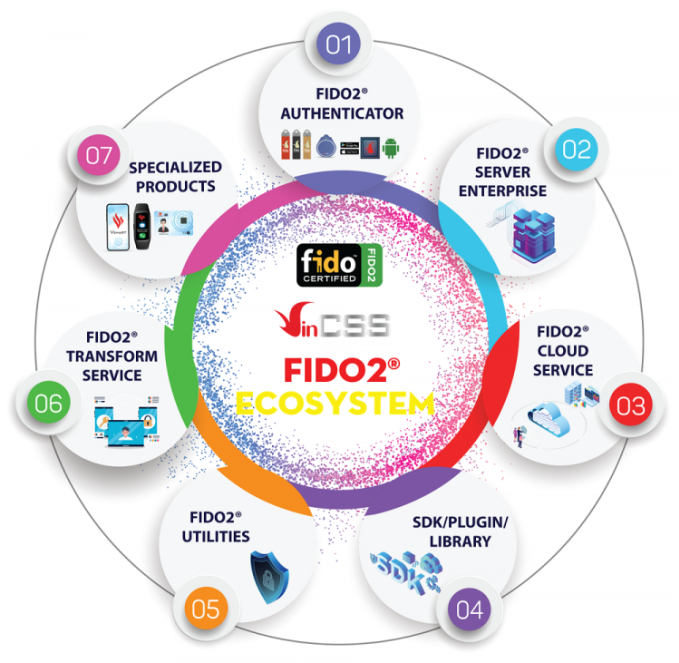

Thập niên 2020: Xác thực không mật khẩu

Vào cuối những năm 2010, xác thực không mật khẩu (Passwordless authentication) đã bắt đầu đầu được biết đến. Tuy nhiên, mãi cho đến những năm đầu thập niên 2020, công nghệ này mới được ứng dụng cho nhiều nền tảng. Khác với xác thực dùng mật khẩu, xác thực không mật khẩu không yêu cầu người dùng phải tạo, nhớ, nhập mật khẩu một cách thủ công bất tiện và phức tạp. Thay vào đó, với xác thực không mật khẩu, người dùng sẽ sử dụng khoá xác thực (khoá vật lý, ứng dụng khoá ảo trên smartphone) sau đó kích hoạt khoá bằng sinh trắc học để xác thực.

Xác thực không mật khẩu được xem là xu hướng công nghệ lớn, tất yếu của tương lai bởi những lợi ích vượt trội trong tăng cường hiệu quả bảo mật, nâng cao trải nghiệm người dùng và tiết kiệm chi phí vận hành doanh nghiệp.

Tính đến năm 2022, xác thực không mật khẩu được xem là xu hướng lớn tất yếu tạo nên tương lai cho xác thực mạnh an toàn khi hầu hết các tập đoàn lớn trên thế giới đều phát triển, sử dụng công nghệ này như Apple, Microsoft, Samsung, Amazon,…

Trí Công

(Tổng hợp)

14:50 | 31/03/2016

15:34 | 19/07/2011

13:00 | 14/07/2022

09:00 | 02/02/2022

15:00 | 14/08/2019

10:00 | 27/05/2022

14:00 | 04/01/2010

08:00 | 24/10/2024

Các chuyên gia bảo mật tại Sophos (Anh) vừa cảnh báo về sự gia tăng của các cuộc tấn công quishing, sử dụng mã QR độc hại để lừa đảo và chiếm đoạt thông tin người dùng.

14:00 | 05/03/2024

Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam - VNCERT/CC, Cục An toàn thông tin (Bộ TT&TT) đưa ra cảnh báo về hình thức lừa đảo mới nhắm vào các cá nhân, tổ chức sử dụng chữ ký số. Bằng việc gửi mail thông báo chữ ký số của cá nhân, tổ chức đã hết hạn, đối tượng lừa đảo yêu cầu người dùng thực hiện thao tác gia hạn để lừa chiếm đoạt tài sản.

14:00 | 06/09/2023

Chữ ký Office Open XML (OOXML), một tiêu chuẩn Ecma/ISO được sử dụng trong các ứng dụng Microsoft Office và mã nguồn mở OnlyOffice có một số lỗi bảo mật và có thể dễ dàng bị giả mạo.

09:00 | 04/05/2023

Luật Căn cước nêu rõ, khi ai đó muốn khai thác thông tin công dân trên thẻ căn cước thì phải được chủ thẻ đồng ý bằng xác thực vân tay, khuôn mặt.

Trong thời đại ngày nay, cùng với sự phát triển của khoa học kỹ thuật có ngày càng nhiều những cuộc tấn công vào phần cứng và gây ra nhiều hậu quả nghiêm trọng. So với các loại tấn công khác, tấn công qua kênh kề đang được nghiên cứu do khả năng khôi phục lại khóa bí mật trong khi hệ thống vẫn hoạt động bình thường mà không hề làm thay đổi phần cứng. Bài báo này sẽ trình bày một cách sơ lược về những kết quả cuộc tấn công kênh kề lên mã hóa RSA cài đặt trên điện thoại thông minh sử dụng hệ điều hành Android tại Viện Khoa học - Công nghệ mật mã. Nhóm tác giả đã tấn công khôi phục được một phần khóa bí mật của mã hóa RSA cài đặt trên điện thoại thông minh và chứng minh khả năng rò rỉ thông tin qua kênh kề.

14:00 | 11/09/2024

Vào ngày 29/11/2024 tới đây, tại Hà Nội, Ban Cơ yếu Chính phủ sẽ tổ chức Hội nghị toàn quốc với nội dung trọng tâm tuyên truyền và phổ biến Nghị định số 68/2024/NĐ-CP ban hành ngày 25/6/2024 của Chính phủ. Nghị định này quy định chi tiết về chữ ký số chuyên dùng công vụ, một công cụ quan trọng nhằm thúc đẩy cải cách hành chính, xây dựng Chính phủ số và chuyển đổi số quốc gia. Hội nghị sẽ diễn ra theo hình thức trực tiếp và trực tuyến.

10:00 | 21/11/2024