Ngay sau khi nhận được thông báo, Dell đã phát hành một bản vá để giải quyết lỗ hổng bảo mật, phù hợp cho hàng trăm hệ thống khác nhau (khoảng hơn 380 mẫu), từ Inspiron đến các máy XPS mới nhất của hãng.

Theo báo cáo, các mối đe dọa xoay quanh một trình điều khiển cập nhật firmware được tìm thấy trên máy tính xách tay, máy tính bảng và máy tính để bàn khác nhau của Dell. SentinelLabs cho biết tổng số lượng máy tính Dell tồn tại lỗ hổng lên đến hàng trăm triệu chiếc được phát hành từ năm 2009, có thể chứa trình điều khiển với 5 lỗ hổng nghiêm trọng được đánh giá ở mức cao và có thể giải quyết thông qua bản vá bảo mật mới phát hành.

Lỗ hổng được cho là ảnh hưởng đến hầu hết các máy Windows của Dell được phát hành kể từ năm 2009. Mặc dù thời gian tồn tại của lỗ hổng bảo mật trên khá dài nhưng đến nay vẫn chưa có bằng chứng nào cho thấy nó đã bị khai thác trong thực tế.

Dell đã được thông báo về vấn đề này vào tháng 12/2020. Điều này cho phép hãng có thời gian chuẩn bị sẵn sàng bản vá bảo mật trước khi tin tức về sự cố xuất hiện.

Mặc dù SentinelLabs đã chia sẻ các chi tiết kỹ thuật về lỗ hổng này nhưng họ sẽ không công bố bằng chứng về cách tấn công cụ thể cho đến ngày 1/6/2021. Vì vậy, người dùng máy tính Dell có thêm thời gian cài đặt bản vá bảo mật. Trình điều khiển được cài đặt khi người dùng cập nhật chương trình cơ sở trên máy tính. Dell sẽ nêu chi tiết những người dùng gặp rủi ro cũng như các câu hỏi thường gặp khác trong phần tư vấn của riêng mình.

Người dùng máy tính Dell nên cập nhật bản vá bảo mật DSA-2021-088 và quét danh sách các hệ thống tương thích để xác định xem thiết bị của mình có thể cài đặt bản vá bảo mật hay không. Hàng trăm mẫu máy tính của Dell được liệt kê, bao gồm cả các mẫu máy mới hơn như XPS 13 và XPS 15. Việc cập nhật sớm sẽ rất tốt trước khi SentinelLabs công khai các lỗ hổng bảo mật.

Phong Thu

16:00 | 14/09/2020

08:00 | 07/04/2023

13:00 | 28/05/2021

15:00 | 02/07/2021

08:00 | 08/07/2019

16:00 | 13/09/2024

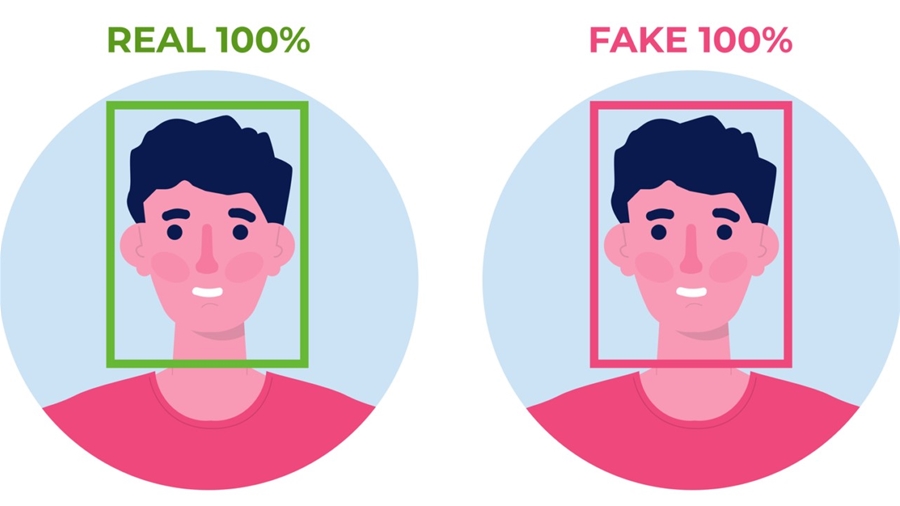

Cùng với sự phát triển của công nghệ, tội phạm mạng đang gia tăng thủ đoạn sử dụng video, hình ảnh ghép mặt người quen cùng với giọng nói đã được ghi âm sẵn (deepfake) với mục đích tạo niềm tin, khiến nạn nhân tin tưởng và chuyển tiền cho thủ phạm nhằm lừa đảo chiếm đoạt tài sản. Bài báo sau đây sẽ thông tin đến độc giả về cách nhận biết và đưa ra những biện pháp phòng tránh và giảm thiểu trước các cuộc tấn công lừa đảo sử dụng công nghệ Deepfake.

14:00 | 23/05/2024

Trình duyệt Chrome đang được rất nhiều người tin dùng bởi độ ổn định và khả năng bảo mật. Tuy nhiên, sự phổ biến này cũng khiến nó trở thành mục tiêu của tin tặc.

19:00 | 30/04/2024

Theo báo cáo năm 2022 về những mối đe doạ mạng của SonicWall, trong năm 2021, thế giới có tổng cộng 623,3 triệu cuộc tấn công ransomware, tương đương với trung bình có 19 cuộc tấn công mỗi giây. Điều này cho thấy một nhu cầu cấp thiết là các tổ chức cần tăng cường khả năng an ninh mạng của mình. Như việc gần đây, các cuộc tấn công mã độc tống tiền (ransomware) liên tục xảy ra. Do đó, các tổ chức, doanh nghiệp cần quan tâm hơn đến phương án khôi phục sau khi bị tấn công.

10:00 | 03/10/2023

Với sự gia tăng nhanh chóng của các mối đe dọa mạng tinh vi, các tổ chức ngày nay đang phải đối mặt với những thách thức lớn trong việc ngăn chặn và giảm thiểu các cuộc tấn công mạng. Để chống lại điều này, việc chia sẻ và phân tích thông tin tình báo về mối đe dọa vì thế càng trở nên mang tính cấp thiết và quan trọng. Nền tảng chia sẻ thông tin phần mềm độc hại (MISP) chính là một khuôn khổ nổi bật nhằm tạo điều kiện trao đổi thông tin tình báo về mối đe dọa giữa các tổ chức và cộng đồng an ninh mạng. Bài viết này cung cấp đánh giá cơ bản về nền tảng MISP, thảo luận về kiến trúc, các tính năng chia sẻ mối đe dọa cũng như những triển vọng của nó trong việc thúc đẩy phòng thủ an ninh mạng chủ động.

Trong thời đại ngày nay, cùng với sự phát triển của khoa học kỹ thuật có ngày càng nhiều những cuộc tấn công vào phần cứng và gây ra nhiều hậu quả nghiêm trọng. So với các loại tấn công khác, tấn công qua kênh kề đang được nghiên cứu do khả năng khôi phục lại khóa bí mật trong khi hệ thống vẫn hoạt động bình thường mà không hề làm thay đổi phần cứng. Bài báo này sẽ trình bày một cách sơ lược về những kết quả cuộc tấn công kênh kề lên mã hóa RSA cài đặt trên điện thoại thông minh sử dụng hệ điều hành Android tại Viện Khoa học - Công nghệ mật mã. Nhóm tác giả đã tấn công khôi phục được một phần khóa bí mật của mã hóa RSA cài đặt trên điện thoại thông minh và chứng minh khả năng rò rỉ thông tin qua kênh kề.

14:00 | 11/09/2024

Triết lý an ninh mạng Zero Trust đặt ra nguyên tắc không có bất kỳ người dùng nào trong hoặc ngoài hệ thống mạng đủ tin tưởng mà không cần thông qua sự kiểm tra chặt chẽ về danh tính. Để triển khai Zero Trust hiệu quả, cần áp dụng các giải pháp công nghệ mạnh mẽ. Bài báo này sẽ trình bày những vấn đề cơ bản về Zero Trust.

10:00 | 25/10/2024