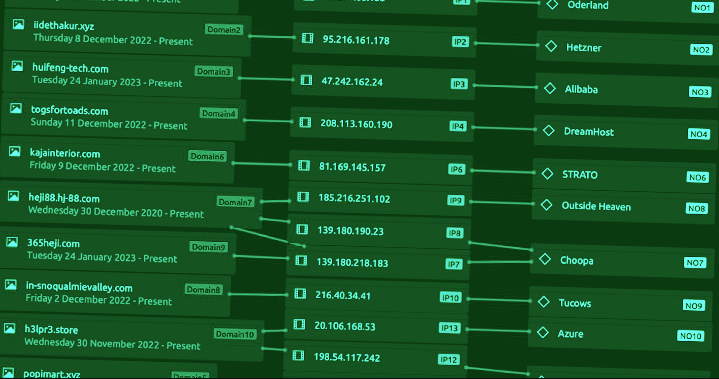

Các cụm hoạt động IcedID riêng biệt

IcedID, còn được gọi là “BokBot”, được biết đến là một trojan ngân hàng vào năm 2017, nó cũng có khả năng phân phối các phần mềm độc hại khác, bao gồm cả mã độc tống tiền. Theo Proofpoint cho biết, IcedID bao gồm một trình tải ban đầu kết nối với máy chủ điều khiển và kiểm soát Loader, tải xuống DLL và sau đó cung cấp bot IcedID.

Proofpoint đã xác định được hai biến thể mới của IcedID, đó là “Lite” và “Forked”, hai biến thể này đều cung cấp cùng một bot IcedID với những tính năng được tối ưu hơn, một trong số đó có vẻ như được kết nối với mạng botnet Emotet, nhẹ hơn so với biến thể “Standard” (biến thể tiêu chuẩn).

Cả Lite và Forked đều được thiết kế để loại bỏ các chức năng không cần thiết trên IcedID, như tiêm mã độc trên web và tính năng “backconnect” thường được sử dụng để lừa đảo ngân hàng, vốn được triển khai trong nhiều chiến dịch độc hại mà không có nhiều thay đổi về mã kể từ năm 2017, điều này khiến cho nó trở nên tinh vi hơn, do đó có thể lẩn tránh bị phát hiện trước các giải pháp bảo mật.

“Có khả năng một nhóm các tin tặc đang sử dụng các biến thể đã sửa đổi để chuyển đổi tính năng trojan ngân hàng thông thường để tập trung vào phân phối payload độc hại và mã độc tống tiền,” Proofpoint lưu ý.

Chiến dịch IcedID mới

Bắt đầu từ tháng 11/2022, biến thể Lite của trình tải IcedID đã được phân phối dưới dạng payload giai đoạn thứ hai trên các hệ thống bị nhiễm bởi phần mềm độc hại Emotet.

Kể từ tháng 2/2023, Proofpoint đã theo dõi một nhóm tin tặc mới có tên là “TA581” sử dụng biến thể Forked của IcedID với chức năng gian lận ngân hàng đã bị loại bỏ. TA581 được cho là công cụ hỗ trợ truy cập ban đầu và cũng được biết đến với việc sử dụng phần mềm độc hại Bumblebee.

Biến thể Forked được các tin tặc phân phối trực tiếp qua hàng nghìn email lừa đảo, liên quan đến các hoạt động kinh doanh, chẳng hạn như bảng lương, thông tin khách hàng, hóa đơn và biên lai đặt hàng để phân phối nhiều loại tệp hoặc URL độc hại.

Các email này đã sử dụng tệp đính kèm Microsoft (.one) để thực thi tệp HTA độc hại, sau đó chạy lệnh PowerShell để tìm nạp IcedID từ một tài nguyên từ xa. Đồng thời, nạn nhân cũng sẽ được cung cấp một tệp PDF để làm mồi nhử.

Tệp đính kèm OneNote độc hại được sử dụng trong chiến dịch gần đây

Vào cuối tháng 2/2023, các nhà nghiên cứu của Proofpoint đã quan sát thấy một chiến dịch phân phối Forked thông qua các thông báo giả mạo từ Đạo luật An toàn giao thông và Phương tiện cơ giới Quốc gia cũng như Cục Quản lý Thực phẩm và Dược phẩm Hoa Kỳ (FDA).

Điều quan trọng cần lưu ý là trong khi một số nhóm tin tặc sử dụng các biến thể mới của phần mềm độc hại IcedID, thì những kẻ khác vẫn chọn triển khai biến thể Standard, với một trong những chiến dịch gần đây nhất là vào ngày 10/3/2023.

Các biến thể mới

Biến thể Forked khá giống với phiên bản Standard về vai trò của nó, khi gửi thông tin đến máy chủ C2 và sau đó tìm nạp bot IcedID. Tuy nhiên, Forked sử dụng một loại tệp khác (máy chủ COM) và có thêm tên miền và giải mã chuỗi.

Giải mã tên miền

Trong khi đó, biến thể Lite có payload nhẹ hơn biến thể Standard, khoảng 20KB và không lọc thông tin máy chủ sang C2. Thay đổi này có ý nghĩa vì nó được triển khai cùng với Emotet, việc sử dụng các phần mềm lây nhiễm Emotet hiện có để cung cấp biến thể Lite đã làm tăng khả năng kết hợp tiềm năng giữa các nhà phát triển Emotet và IcedID.

Forked nhỏ hơn 64KB so với bot Standard, về cơ bản là cùng một phần mềm độc hại, ngoại trừ không có chức năng hệ thống tiêm nhiễm web, chức năng AiTM (liên quan đến việc đánh cắp phiên cookie để thu thập dữ liệu cá nhân, đồng thời bỏ qua các lớp xác thực) và backconnect giúp các tin tặc có thể điều khiển từ xa truy cập vào các thiết bị bị nhiễm.

So sánh giữa biến thể Standard và Forked

Việc phát triển các biến thể mới là một dấu hiệu đáng lo ngại, cho thấy sự thay đổi tính năng để phân phối các payload độc hại. Proofpoint dự đoán rằng hầu hết các tin tặc sẽ tiếp tục sử dụng biến thể Standard, nhưng việc triển khai các phiên bản IcedID mới có thể sẽ phát triển và nhiều biến thể hơn có thể xuất hiện vào cuối năm 2023.

Các nhà nghiên cứu cho biết, mặc dù trong lịch sử chức năng chính của IcedID là một loại trojan ngân hàng, nhưng giờ đây việc loại bỏ chức năng khai thác mục tiêu trên các tài khoản ứng dụng ngân hàng để tập trung phát triển phần mềm độc hại này dưới dạng các trình tải độc hại lây nhiễm, bao gồm cả mã độc tống tiền, cho thấy sự đa dạng của các chủng mã độc và sự tinh vi của các tin tặc trong việc phát triển và thiết kế phần mềm độc hại để phù hợp với các mục tiêu của chúng.

Hữu Tài

10:00 | 16/02/2023

10:00 | 14/04/2023

08:00 | 19/01/2024

09:00 | 16/02/2023

10:00 | 18/01/2023

10:00 | 02/06/2023

11:00 | 24/10/2024

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

10:00 | 18/10/2024

Công ty bảo mật Zimperium (Mỹ) đã xác định được 40 biến thể mới của trojan ngân hàng TrickMo trên Android. Các biến thể này được liên kết với 16 chương trình dropper (một loại trojan horse để cài đặt phần mềm độc hại) và 22 cơ sở hạ tầng của máy chủ điều khiển và ra lệnh (C2) riêng biệt, với các tính năng mới để đánh cắp mã PIN Android.

09:00 | 08/10/2024

Một lỗ hổng bảo mật nghiêm trọng trong Microchip Advanced Software Framework (ASF) mới được phát hiện gần đây, nếu khai thác thành công có thể dẫn đến việc thực thi mã từ xa.

14:00 | 09/09/2024

Những kẻ tấn công chưa rõ danh tính đã triển khai một backdoor mới có tên Msupedge trên hệ thống Windows của một trường đại học ở Đài Loan, bằng cách khai thác lỗ hổng thực thi mã từ xa PHP (có mã định danh là CVE-2024-4577).

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024