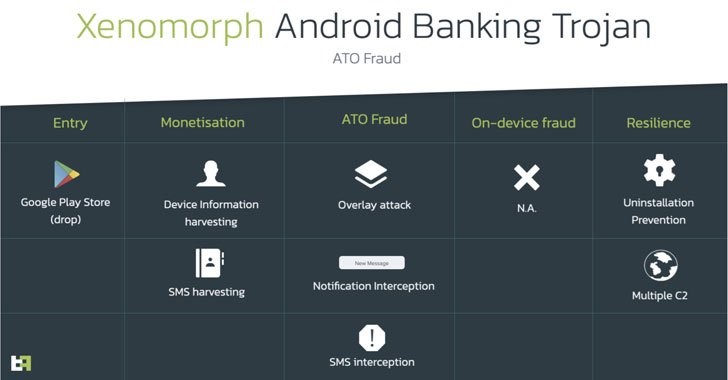

lần đầu tiên được phát hiện bởi công ty an ninh mạng (Hà Lan) vào tháng 02/2022, mã độc này là một trojan ngân hàng được phân phối thông qua các ứng dụng độc hại trên cửa hàng Google Play, đã có hơn 50 nghìn lượt người dùng tải xuống trong phiên bản này (Xenomorph v1). Điều khiến Xenomorph trở nên đặc biệt nguy hiểm đó là cách nó thực hiện các cuộc tấn công lớp phủ (overlay) và lạm dụng quyền của dịch vụ trợ năng trên 56 ứng dụng ngân hàng tại châu Âu, để thực hiện chặn thông báo nhằm đánh cắp mã một lần (OTP), từ đó thu thập thông tin đăng nhập của người dùng và rút cạn tài khoản của họ.

Tác giả của Xenomorph, “Hadoken Security” tiếp tục phát triển trojan độc hại này trong suốt năm 2022, nhưng các bản phát hành mới hơn của nó không bao giờ được phân phối với số lượng lớn. Thay vào đó, Xenomorph v2, được phát hành vào tháng 6/2022, chỉ có một khoảng thời gian hoạt động thử nghiệm ngắn trên thực tế. Tuy nhiên, phiên bản thứ hai đáng chú ý vì đã được chỉnh sửa và tối ưu mã lệnh, khiến nó trở nên linh hoạt hơn.

Phiên bản mới Xenomorph v3

Xenomorph v3 có khả năng và hoàn thiện hơn nhiều so với các phiên bản trước, có thể tự động đánh cắp dữ liệu, bao gồm thông tin đăng nhập, số dư tài khoản, thực hiện các giao dịch ngân hàng và hoàn tất chuyển tiền. Trong báo cáo mới nhất về tính năng này, ThreatFabric đưa ra cảnh báo: “Với những tính năng mới, Xenomorph hiện có thể hoàn thành tự động hóa toàn bộ chuỗi đánh cắp, từ lây nhiễm đến rút tiền, khiến nó trở thành một trong những trojan độc hại nguy hiểm nhất trên hệ điều hành Android”.

Sau khi xem xét các mẫu của Xenomorph v3, ThreatFabric đã phát hiện ra một trang web chuyên quảng cáo phiên bản mới nhất của Trojan này. Các nhà nghiên cứu cho rằng có khả năng Hadoken đang có kế hoạch rao bán Xenomorph cho các nhà khai thác thông qua nền tảng MaaS (phần mềm độc hại dưới dạng dịch vụ) và việc ra mắt trang web quảng cáo phiên bản mới của Xenomorph càng củng cố thêm nhận định này.

Trang web quảng cáo của Xenomorph v3

Hiện tại, Xenomorph v3 đang được phân phối thông qua nền tảng “Zombinder” trên cửa hàng Google Play (nền tảng này do tin tặc tạo ra để thêm mã độc vào các ứng dụng Android hợp pháp, đây là những ứng dụng Android thông thường có chứa payload độc hại), đóng vai trò là công cụ chuyển đổi tiền tệ và chuyển sang sử dụng biểu tượng Play Protect sau khi cài đặt các payload độc hại.

Mục tiêu của Xenomorph v3

Phiên bản mới nhất của Xenomorph hướng tới 400 ngân hàng và tổ chức tài chính, chủ yếu từ Mỹ, Tây Ban Nha, Thổ Nhĩ Kỳ, Ba Lan, Úc, Canada, Ý, Bồ Đào Nha, Pháp, Đức, UAE và Ấn Độ.

Mục tiêu của Xenomorph v3 tại các quốc gia

Một số ví dụ về các tổ chức được nhắm mục tiêu, bao gồm: Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, Ngân hàng Quốc gia Canada, BBVA, Santander và Caixa. Bên cạnh 400 ứng dụng ngân hàng và tổ chức tài chính, giờ đây trojan này còn nhắm mục tiêu đến một số , bao gồm Binance, BitPay, KuCoin, Gemini và Coinbase.

Vượt qua xác thực MFA

Tính năng đáng chú ý nhất được giới thiệu trong phiên bản Xenomorph v3 là khung ATS, cho phép tin tặc có thể tự động trích xuất thông tin xác thực, kiểm tra số dư tài khoản, thực hiện giao dịch và đánh cắp tài chính từ các ứng dụng mục tiêu mà không cần thực hiện các hành động từ xa trên thiết bị Android bị nhiễm. Thay vào đó, người điều khiển chỉ cần gửi các tập lệnh JSON mà Xenomorph chuyển đổi thành một danh sách các hoạt động và thực thi chúng một cách tự động trên thiết bị bị nhiễm.

Các nhà nghiên cứu của ThreatFabrics cho biết: “Khung ATS được Xenomorph v3 sử dụng nổi bật so với các phần mềm độc hại khác nhờ có nhiều lựa chọn hành động có thể lập trình được và có thể được đưa vào tập lệnh ATS, bên cạnh hệ thống cho phép thực thi có điều kiện và ưu tiên hành động”. Ngoài ra, khung ATS còn có khả năng ghi nhật ký nội dung của các ứng dụng xác thực của bên thứ ba, do đó vượt qua các biện pháp bảo vệ xác thực đa yếu tố - MFA và có thể chặn các giao dịch tự động.

Các ngân hàng đang dần từ bỏ tin nhắn SMS MFA và thay vào đó đề nghị khách hàng sử dụng các ứng dụng xác thực như Google Authenticator hoặc Microsoft Authenticator (tuy nhiên không phải tất cả các ngân hàng đều cung cấp tùy chọn này), vì vậy khả năng Xenomorph truy cập các ứng dụng này trên cùng một thiết bị là điều đáng lo ngại.

Trích xuất mã OTP từ ứng dụng Google Authenticator

Đánh cắp cookie

Bên cạnh những tính năng trên, Xenomorph v3 thậm chí còn có thể và có thể lấy cookie trên điện thoại của nạn nhân từ Android CookieManager, nơi lưu trữ cookie phiên của người dùng. Xenomorph v3 thực hiện điều này bằng cách khởi chạy một cửa sổ trình duyệt có URL của một dịch vụ hợp pháp với giao diện JavaScript được mở ra, sau đó đánh lừa nạn nhân nhập thông tin đăng nhập của họ. Với các phiên cookie này, cho phép tin tặc có thể chiếm quyền điều khiển các phiên truy cập web của nạn nhân và chiếm đoạt tài khoản của họ.

Quy trình đánh cắp cookie của Xenomorph v3

Bảo vệ và ngăn chặn lây nhiễm trên thiết bị

Xenomorph là một trojan mới đáng chú ý vào một năm trước. Giờ đây, với việc phát hành phiên bản chính thứ 3, nó là mối đe dọa lớn hơn nhiều đối với người dùng Android trên toàn thế giới, khi có thể rút tài khoản ngân hàng và chiếm đoạt các tài khoản trực tuyến khác của nạn nhân, vì nó có thể tự động đánh cắp thông tin mật khẩu lưu trữ.

Hiện tại, Xenomorph v3 đang được phân phối bằng Zombinder trên cửa hàng Google Play, vì thế để bảo vệ và phòng chống trước mối đe dọa lây nhiễm độc hại của trojan này cũng như các loại phần mềm độc hại khác, người dùng chú ý như sau:

Hồng Đạt

15:00 | 26/10/2023

14:00 | 07/03/2022

11:00 | 31/03/2023

17:00 | 22/06/2023

10:00 | 28/08/2023

09:00 | 25/04/2023

14:00 | 09/12/2022

12:00 | 14/08/2023

14:00 | 09/12/2022

11:00 | 24/10/2024

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

14:00 | 11/10/2024

Các nhà nghiên cứu bảo mật đến từ công ty an ninh mạng Forescout (Mỹ) đã phát hiện 14 lỗ hổng bảo mật được đánh giá nghiêm trọng trên bộ định tuyến DrayTek.

13:00 | 06/08/2024

Các nhà nghiên cứu đã phát hiện ra một lỗ hổng nghiêm trọng mới trong Hệ thống phân giải tên miền (DNS) cho phép thực hiện một cuộc tấn công có tên là TuDoor. Cuộc tấn công này có thể được sử dụng nhằm vào bộ đệm DNS, khởi tạo các điều kiện để tấn công từ chối dịch vụ (DoS) và làm cạn kiệt tài nguyên, điều đó khiến nó trở thành mối đe dọa mới.

15:00 | 04/08/2024

Báo cáo của hãng Kaspersky được đưa ra tại chương trình “Tập huấn mô phỏng bảo vệ tương tác của Kaspersky (KIPS)” nhằm hỗ trợ doanh nghiệp chủ động ứng phó với các mối đe dọa phức tạp và không ngừng gia tăng trong bối cảnh kỹ thuật số cho thấy số tài khoản lộ lọt do nhiễm mã độc tại Việt Nam trong những năm gần đây gia tăng đột biến, năm 2023 gấp 31 lần so với năm 2020.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024