Sự gia tăng các đánh cắp thông tin ngày càng trở nên phổ biến với các quy mô tấn công khác nhau trong những tháng gần đây. Hai phần mềm độc hại mới có tên FFDroider và Lightning Stealer có khả năng đánh cắp dữ liệu và khởi động các cuộc tấn công tiếp theo đang trở thành những mối đe dọa hết sức nghiêm trọng.

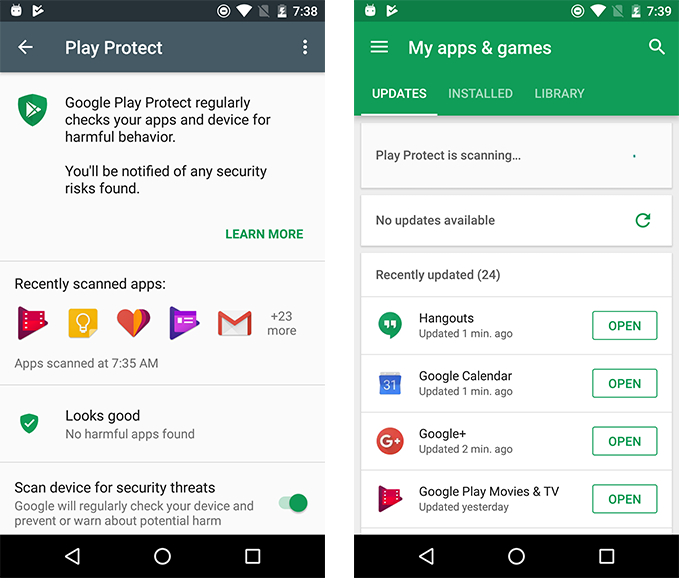

Bằng cách đánh cắp thông tin đăng nhập và cookie được lưu trữ trong trình duyệt, FFDroider và Lightning Stealer có thể chiếm quyền kiểm soát các tài khoản của nạn nhân. Những tài khoản mạng xã hội này thậm chí còn thu hút tin tặc hơn nữa nếu như chúng có quyền truy cập vào các nền tảng quảng cáo của các mạng xã hội. Từ đó, tin tặc có thể sử dụng tài khoản của nạn nhân để chạy các quảng cáo độc hại, tạo ra sự lây nhiễm với quy mô lớn. Không giống như những mã độc đánh cắp thông tin khác, Lightning Stealer và FFDroider lưu trữ tất cả dữ liệu bị đánh cắp ở định dạng file JSON. Theo các nhà nghiên cứu của Trung tâm Giám sát an toàn không gian mạng quốc gia (có trụ sở tại Mỹ, Úc, Singapore và Ấn Độ) cho biết: “Những phần mềm đánh cắp thông tin đang sử dụng các kỹ thuật mới để trở nên khó phát hiện hơn”.

Hình 1. Lightning Stealer và FFDroider lưu trữ dữ liệu đánh cắp dưới dạng chuỗi JSON sử dụng phương thức JsonSerializer.Serialize()

Đối với phần mềm Lightning Stealer, các phương thức trong hàm Main() của nó chịu trách nhiệm thực thi nhiệm vụ đánh cắp dữ liệu. Lightning Stealer thực hiện gọi phương thức Input.GetLogGecko(). Phương thức này sẽ trả về mật khẩu, cookie và lịch sử bị đánh cắp từ trình duyệt sau khi được thực thi.

Hình 2. Cấu trúc hàm Main() của Lightning Stealer

Các trình duyệt lưu trữ dữ liệu người dùng trong thư mục “AppData\Browser_name”. Lightning Stealer sẽ kiểm tra thư mục này cùng với các tệp dưới đây:

Trước tiên, Lightning Stealer thực hiện đánh cắp dữ liệu từ tệp “login.json” và tìm kiếm các thư viện liên kết động là mozglue.dll, nss3.dll, được sử dụng để giải mã tệp “login.json” và key4.db.

Hình 3. Lightning Stealer đánh cắp thông tin đăng nhập trên trình duyệt

Tương tự, phần mềm độc hại Lightning Stealer thực hiện đánh cắp lịch sử của trình duyệt trong các tệp “place.sqlite”.

Hình 4. Lightning Stealer đánh cắp lịch sử của trình duyệt

Đối với FFDroider, theo tổ chức bảo mật Zscaler của Anh, FFDroider lây nhiễm qua các phần mềm crack, giả mạo phần mềm miễn phí, game crack và các tệp khác được tải xuống từ các trang torrent. Các trang mạng xã hội được FFDroider nhắm tới bao gồm Facebook, Instagram, Twitter, Amazon, eBay.

Hình 5. Quy trình tấn công của mã độc FFDroider

Các nhà nghiên cứu cũng cho biết thêm: sau khi đánh cắp thông tin và gửi về máy chủ ra lệnh và kiểm soát C2 (Command and Control), các phần mềm độc hại đánh cắp dữ liệu như Lightning Stealer và FFDroider sẽ tải về các mô-đun mới, cho phép mở rộng các tính năng theo thời gian. Hiện vẫn chưa biết các mô-đun mới sẽ có nhiệm vụ gì nhưng theo dự đoán chúng sẽ tạo ra những mối đe dọa lớn hơn.

Trương Đình Dũng

(tổng hợp)

12:00 | 18/05/2022

14:00 | 19/07/2022

10:00 | 08/04/2022

10:00 | 27/05/2022

10:00 | 08/04/2022

10:00 | 03/03/2023

09:00 | 17/03/2022

10:00 | 20/11/2024

Cảnh sát Hàn Quốc đã bắt giữ 215 người bị nghi đánh cắp 320 tỷ won (228,4 triệu USD) trong vụ lừa đảo đầu tư tiền kỹ thuật số lớn nhất tại nước này.

13:00 | 31/10/2024

Từ đầu năm 2023 đến tháng 9/2024, các chuyên gia của hãng bảo mật Kaspersky đã phát hiện hơn 500 tin quảng cáo về công cụ Exploit để khai thác các lỗ hổng zero-day trên web đen và các kênh Telegram ẩn dạnh.

12:00 | 15/10/2024

Một làn sóng hành động thực thi pháp luật quốc tế mới với sự tham gia của 12 quốc gia đã bắt giữ 4 thành viên và phá hủy 9 máy chủ có liên quan đến hoạt động tống tiền LockBit (hay còn gọi là Bitwise Spider), đánh dấu đợt tấn công mới nhất nhằm vào băng nhóm tội phạm mạng từng có động cơ tài chính mạnh mẽ.

08:00 | 26/08/2024

Trong vòng 6 tháng đầu năm 2024, các nạn nhân của mã độc tống tiền (ransomware) trên toàn cầu đã phải chi trả một con số khổng lồ lên tới 459,8 triệu USD cho tội phạm mạng, dự báo một kỷ lục đáng sợ mới về thiệt hại do ransomware gây ra trong năm nay. Bất chấp các nỗ lực của cơ quan chức năng, các băng nhóm tội phạm vẫn tiếp tục lộng hành, nhắm vào những mục tiêu lớn hơn, gây ra những cuộc tấn công quy mô với mức tiền chuộc ngày càng tăng chóng mặt.

Cisco đã xử lý lỗ hổng nghiêm trọng định danh CVE-2024-20418 cho phép kẻ tấn công thực thi lệnh với quyền root trên các điểm truy cập Ultra-Reliable Wireless Backhaul (URWB) dễ bị tấn công.

13:00 | 18/11/2024