Các nhà nghiên cứu an ninh mạng tại ESET (công ty bảo mật có trụ sở chính tại Bratislava, Slovakia) tiết lộ rằng, phần mềm độc hại có tên BlackRock được tạo ra với mục đích đánh cắp thông tin đăng nhập của nạn nhân trên tổng số 458 dịch vụ trực tuyến. Danh sách các ứng dụng được nhắm mục tiêu bao gồm tất cả các loại ứng dụng tài chính, mua sắm và trao đổi tiền điện tử, cũng như các nền tảng nhắn tin và truyền thông xã hội (Twitter, Whatapp, Facebook, Amazon, Netflix, Outlook, eBay, Coinbase, Plus500, Cash App, BBVA, Lloyds Bank…).

BlackRook sử dụng cách thức tấn công lớp phủ (overlay attack) để thực hiện đánh cắp thông tin đăng nhập của nạn nhân bất cứ khi nào một trong những ứng dụng bị nhắm mục tiêu được khởi chạy. Khi đó, chúng tạo ra một cửa sổ giả hiện lên trên một ứng dụng hợp pháp, “lớp phủ” này kết hợp với ứng dụng nền khiến người dùng khó nhận biết pop-up xuất hiện có phải là một phần của ứng dụng đó hay không. Cửa sổ này sẽ nhắc người dùng điền thông tin đăng nhập và số thẻ tín dụng để có thể bắt đầu dùng ứng dụng hợp pháp. Đây là một kỹ thuật phổ biến cho phép tin tặc có quyền truy cập vào thông tin đăng nhập của người dùng.

Mối quan tâm chính ở đây là phần mềm độc hại cũng có thể chặn tin nhắn văn bản kể cả khi người dùng có đang sử dụng xác thực hai yếu tố dựa trên SMS. Sau đó, ứng dụng độc hại yêu cầu nạn nhân kích hoạt các dịch vụ trợ năng để cho phép chúng có thể kiểm soát trực tiếp thiết bị.

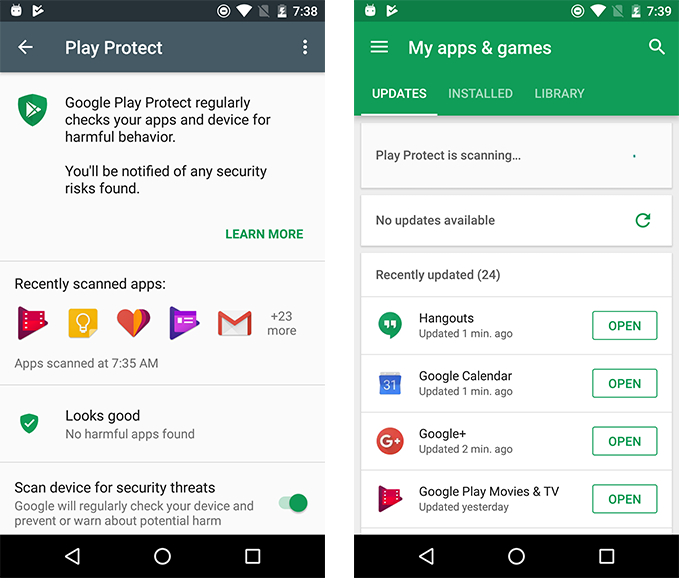

Chuyên gia Lukas Stefanko của ESET cho biết, tin tặc đã tạo ra một bản sao được làm giống như web chính thức và chỉ có một vài điểm nhỏ khác biệt. Nếu người dùng tải xuống ứng dụng từ một trang web hợp pháp, ứng dụng đó sẽ luôn chuyển hướng người dùng đến Google Play thay vì tải xuống trực tiếp. Phiên bản giả mạo sẽ tự động tải xuống ứng dụng trên thiết bị của người dùng ngay sau khi họ nhấp vào “tải xuống trên Google Play”.

Một điểm khác biệt chính cần lưu ý là khi sử dụng các trang web giả mạo, có dấu hiệu cho thấy kết nối không an toàn (HTTP thay vì HTTPS) hoặc trang web đang sử dụng tên miền cấp cao “.mobi” (TLD) thay vì “.com.”.

Trang web giả mạo (trái) và trang web hợp pháp (phải)

Trên thực tế là Clubhouse thực sự đang có kế hoạch tung ra phiên bản Android cho ứng dụng của mình, nhưng hiện tại ứng dụng này hiện chỉ có sẵn cho người dùng iOS.

Để tránh trở thành nạn nhân của các cuộc tấn công tương tự bởi , có một số lưu ý mà người dùng có thể làm theo:

- Chỉ sử dụng các cửa hàng chính thức để tải ứng dụng xuống thiết bị của mình. Cảnh giác với các quyền cấp cho ứng dụng.

- Người dùng nên cập nhật thiết bị của mình bằng cách cài đặt tự động cập nhật bản vá. Nếu có thể, nên sử dụng trình tạo mật khẩu một lần (OTP) dựa trên phần mềm hoặc mã thông báo phần cứng thay vì SMS.

- Thực hiện một số tìm hiểu về nhà phát triển và xếp hạng của ứng dụng cũng như đánh giá của người dùng trước khi cài đặt ứng dụng.

Quốc Trường

09:00 | 16/04/2021

16:00 | 15/03/2021

13:00 | 17/02/2021

14:00 | 17/05/2021

08:00 | 14/06/2021

09:00 | 22/03/2021

10:00 | 08/04/2022

13:00 | 31/10/2024

Từ đầu năm 2023 đến tháng 9/2024, các chuyên gia của hãng bảo mật Kaspersky đã phát hiện hơn 500 tin quảng cáo về công cụ Exploit để khai thác các lỗ hổng zero-day trên web đen và các kênh Telegram ẩn dạnh.

14:00 | 02/10/2024

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đưa ra cảnh báo về một lỗ hổng bảo mật nghiêm trọng trong Ivanti Virtual Traffic Manager (vTM) đang bị khai thác tích cực bởi các hacker.

15:00 | 20/09/2024

Nhóm tin tặc tấn công có chủ đích liên quan đến Trung Quốc, được biết đến với tên gọi Mustang Panda, đã bị phát hiện sử dụng phần mềm Visual Studio Code như một phần của hoạt động gián điệp nhắm vào các chính phủ ở khu vực Đông Nam Á.

10:00 | 28/08/2024

Theo cảnh báo mới nhất từ Cơ quan An ninh mạng và Cơ sở hạ tầng Mỹ (CISA) và Cục Điều tra Liên bang Mỹ (FBI) các cuộc tấn công bằng mã độc tống tiền BlackSuit đã lan rộng trên nhiều lĩnh vực, cơ sở hạ tầng quan trọng bao gồm các cơ sở thương mại, chăm sóc sức khỏe và y tế công cộng, cơ sở hạ tầng của chính phủ và một số cơ sở sản xuất trọng yếu.

Các chuyên gia phát hiện ra 02 lỗ hổng Zero-day trong camera PTZOptics định danh CVE-2024-8956 và CVE-2024-8957 sau khi Sift - công cụ chuyên phát hiện rủi ro an ninh mạng sử dụng AI tìm ra hoạt động bất thường chưa từng được ghi nhận trước đó trên mạng honeypot của công ty này.

09:00 | 08/11/2024