Các nhà nghiên cứu Gabor Szappanos và Andrew Brandt của Sophos (công ty an ninh mạng tại Anh) cho biết, dòng phần mềm độc hại Gootkit đã tồn tại hơn nửa thập kỷ. Đây là một loại Trojan có chức năng đánh cắp thông tin xác thực ngân hàng. Trong những năm gần đây, Gootkit đã nỗ lực cải tiến phương thức phát tán, cũng như cải tiến chính phần mềm độc hại dựa trên NodeJS.

Được mệnh danh là "Gootloader", hệ thống phân phối phần mềm độc hại mở rộng ra đời trong bối cảnh số lượng trường hợp lây nhiễm nhắm mục tiêu vào người dùng ở Pháp, Đức, Hàn Quốc và Mỹ tăng vọt.

Được ghi nhận lần đầu vào năm 2014, Gootkit là một nền tảng phần mềm độc hại dựa trên JavaScript có khả năng thực hiện một loạt các hành động độc hại bao gồm tấn công SQL injection, ghi lại các tổ hợp phím, chụp ảnh màn hình, quay video cũng như đánh cắp email và mật khẩu.

Trong những năm qua, công cụ của tội phạm mạng đã phát triển để đạt được các tính năng mới phục vụ cho việc đánh cắp thông tin. Bộ tải Gootkit được tái sử dụng để kết hợp với các mã độc tống tiền REvil/Sodinokibi (được báo cáo vào năm 2020).

Mặc dù, các chiến dịch sử dụng kỹ nghệ xã hội để phân phối các payload nhỏ độc hại, tuy nhiên Gootloader nâng nó lên một cấp độ cao hơn.

Chuỗi lây nhiễm sử dụng các kỹ thuật phức tạp liên quan đến việc lưu trữ các tệp ZIP độc hại trên các trang web thuộc các doanh nghiệp hợp pháp được xuất hiện trong số các kết quả hàng đầu của truy vấn tìm kiếm bằng cách sử dụng các phương pháp tối ưu hóa công cụ tìm kiếm (SEO) bị thao túng.

Hơn nữa, kết quả của công cụ tìm kiếm chỉ ra các trang web không có kết nối logic với truy vấn tìm kiếm, nghĩa là những kẻ tấn công phải sở hữu một mạng lưới rộng các trang web bị tấn công.

Các nhà nghiên cứu cho biết, kẻ tấn công sẽ xây dựng mã nguồn trang web cho phép kiểm tra vị trí địa lý của khách truy cập. Nếu khách truy cập trang web nằm ngoài vị trí mục tiêu, thì trang web sẽ hiển thị đúng nội dung. Ngược lại, trang web chuyển hướng tới nội dung giả mạo nếu khách truy cập đến từ vị trí địa lý nhắm tới.

Việc nhấp vào kết quả tìm kiếm sẽ đưa người dùng đến một trang giống như bảng thông báo giả mạo không chỉ khớp với các cụm từ tìm kiếm được sử dụng trong truy vấn ban đầu, mà còn bao gồm một liên kết đến tệp ZIP. Trong tệp Zip có chứa tệp JavaScript được làm rối mã có chức năng phát tán phần mềm độc hại.

Ngoài việc phân phối mã độc đống tiền REvil và trojan Gootkit, nhiều chiến dịch đã được phát hiện hiện đang tận dụng khung Gootloader để phát tán lén lút phần mềm độc hại tài chính Kronos ở Đức và công cụ hậu khai thác Cobalt Strike ở Mỹ.

Vẫn chưa rõ bằng cách nào mà những kẻ tấn công truy cập được vào các trang web để cài mã độc. Tuy nhiên, các nhà nghiên cứu đặt ra một số giả thiết rằng: kẻ tấn công đánh cắp mật khẩu bằng cách cài đặt phần mềm độc hại Gootkit, mua thông tin đăng nhập bị đánh cắp từ các thị trường ngầm hoặc khai thác các lỗ hổng bảo mật trong các plugin được sử dụng cùng với phần mềm hệ thống quản lý nội dung (CMS).

Phát hiện này đã được Microsoft thông báo lại trong một loạt các tweet. Hãng này lưu ý rằng đã chứng kiến nhiều cuộc “tấn công bàn phím” trên diện rộng bắt nguồn từ phần mềm độc hại Gootkit, được phân phối thông qua các lần tải xuống dưới dạng JavaScript trong tệp ZIP.

Gabor Szappanos, Giám đốc nghiên cứu mối đe dọa tại Sophos cho biết: Các nhà phát triển đằng sau Gootkit dường như đã chuyển nguồn lực từ việc chỉ cung cấp phần mềm độc hại tài chính của riêng họ sang việc tạo ra một nền tảng phân phối lén lút, phức tạp cho tất cả các loại payload (bao gồm cả mã độc tống tiền REvil). Điều này cho thấy tội phạm có xu hướng sử dụng lại các giải pháp đã được chứng minh của chúng, thay vì phát triển các cơ chế phân phối mới. Hơn nữa, thay vì chủ động tấn công các công cụ điểm cuối như một số nhà phân phối phần mềm độc hại vẫn làm, những người tạo ra Gootloader đã chọn các kỹ thuật lẩn tránh phức tạp để che giấu.

Thanh Bùi

13:00 | 17/02/2021

17:00 | 07/04/2021

11:00 | 08/02/2021

13:00 | 03/02/2021

14:00 | 23/03/2021

07:00 | 27/09/2024

Tổng cộng 6 triệu mã số định danh người nộp thuế Indonesia đã bị rò rỉ và rao bán công khai với giá 10.000 USD. Ngoài mã số định danh người nộp thuế, dữ liệu bị rò rỉ bao gồm mã số định danh quốc gia, email, địa chỉ, số điện thoại và thông tin cá nhân khác.

16:00 | 19/09/2024

Dưới đây là góc nhìn chuyên môn của các chuyên gia bảo mật Kaspersky về vụ việc của Crowdstrike và dự án XZ Utils, cùng chiến lược mà các tổ chức có thể áp dụng để ứng phó với các cuộc tấn công chuỗi cung ứng.

13:00 | 27/08/2024

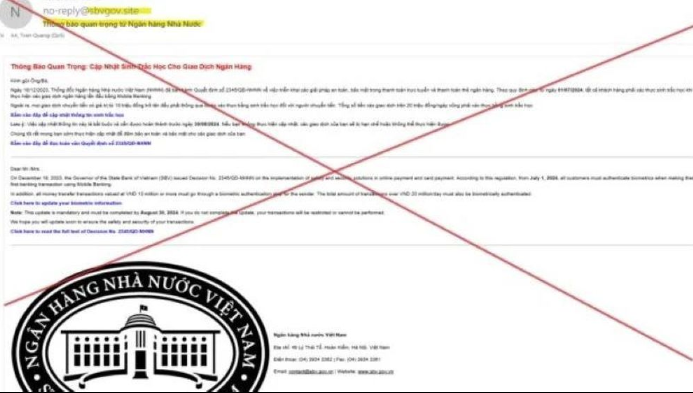

Ngân hàng Nhà nước Việt Nam ghi nhận gần đây có hiện tượng đối tượng lừa đảo, giả mạo giao diện hòm thư điện tử của Ngân hàng Nhà nước Việt Nam để gửi thông tin dẫn dụ người dân, khách hàng bấm vào đường link cập nhật thông tin sinh trắc học cho giao dịch ngân hàng.

08:00 | 22/07/2024

Ba lỗ hổng bảo mật được phát hiện trong ứng dụng quản lý thư viện CocoaPods cho các dự án Cocoa Swift và Objective-C có thể bị khai thác để thực hiện các cuộc tấn công chuỗi cung ứng phần mềm, gây ra rủi ro nghiêm trọng đối với người dùng cuối.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024