Phần mềm độc hại luôn tìm cách thích nghi với môi trường của nó và việc ứng dụng AI đã mang đến cho các kẻ tấn công một loạt cơ hội mới. Phân tích hành vi bằng dựa trên dấu hiệu không còn là một phương thức ưu việt. Sự kết hợp của một card mạng và vị trí địa lý cụ thể là đủ để phần mềm độc hại bắt đầu hành trình do thám. Giả sử mục tiêu dự kiến là khuôn viên công ty ở Milwaukee và phần mềm độc hại phát hiện ra nó đang ở Berlin, Wisconsin. Sự sai lệch về vị trí địa lý 18 dặm có thể hiểu là vật chủ bị nhiễm đang ở gần đó, nhưng không phải chính xác nơi mà tác giả dự định thực hiện động thái tiếp theo. Trong trường hợp này, phần mềm độc hại sẽ bất động trong 15 ngày sau đó mới thử lại. Nếu nỗ lực đó không thành công, phần mềm độc hại sẽ thích ứng với môi trường máy chủ của nó và sử dụng các hành vi phát triển tài nguyên khác.

Các nhà tiếp thị đã sử dụng chiến thuật này trong nhiều thập kỷ. Học các hành vi, thói quen và giá trị của các cá nhân hoặc nhóm là yếu tố cơ bản dẫn tới thành công của các chiến dịch quảng cáo. Có nhiều cách để sử dụng nhắm mục tiêu sâu mà nạn nhân không hề hay biết. Phân tích hành vi người dùng cuối là một sản phẩm hoặc khẩu hiệu cho nhiều công ty an ninh mạng vì các chuyên gia phát hiện ra các sai lệch có thể kích hoạt cảnh báo.

Tội phạm mạng cũng sử dụng kỹ thuật này để tìm hiểu hành vi của người dùng và trà trộn vào môi trường xung quanh mục tiêu của chúng. Chúng sẽ thực hiện các cuộc tấn công vào thời điểm người dùng bận rộn, thiếu cảnh giác nhất để đánh cắp dữ liệu bất hợp pháp. Người dùng sẽ rất khó để phát hiện thời điểm và hành vi tấn công.

Một phương thức khác cũng được tin tặc chú trọng sử dụng là cân nhắc lựa chọn mục tiêu nhằm phát tán tệp tin độc hại. Mạng xã hội là một kho tàng siêu dữ liệu và hành vi hữu ích. Thu hút người dùng nhấp vào một chủ đề mà họ cảm thấy hứng thú sẽ dễ dàng hơn nhiều so với việc khiến ai đó tương tác với một bài đăng lạc đề. Việc pha trộn vào các cuộc trò chuyện xã hội, chính trị và kinh tế tốn ít công sức và việc phân nhánh các chủ đề đó sẽ mở ra nhiều con đường tiềm năng hơn để tin tặc nhắm mục tiêu vào nạn nhân.

Khai thác thông tin của cá nhân hay của các tổ chức/doanh nghiệp là hoạt động khá dễ dàng đối với tin tặc. Chúng có thể dựa vào các thông tin thu thập được để dựng nên hồ sơ giả của giám đốc điều hành một tổ chức nào đó, sau đó hoạch định ra một lộ trình rõ ràng có liên quan mật thiết tới nội dung trên để gài bẫy nạn nhân. Hoặc chúng có thể lừa đảo qua giọng nói thông qua một dịch vụ của bên thứ ba thay vì nhắm mục tiêu trực tiếp là các kênh email của tổ chức/doanh nghiệp.

Thông tin về vị trí thực tế của mục tiêu có thể bao gồm nhiều chi tiết khác nhau như vị trí của các nguồn lực và cơ sở hạ tầng quan trọng. Dữ liệu này cũng có thể cho biết nạn nhân có hoạt động trong phạm vi quyền hạn pháp lý hoặc cơ quan có thẩm quyền hay không. Điều đó giúp kẻ tấn công hành động nhanh chóng và chính xác.

Chiến thuật này tập trung vào việc phá hủy các tệp trên các hệ thống mạng cụ thể và làm gián đoạn tính khả dụng của các dịch vụ và tài nguyên. Bằng cách ghi đè nội dung từ các ổ đĩa cục bộ và từ xa, tin tặc khiến dữ liệu được lưu trữ không thể khôi phục được bằng các kỹ thuật pháp lý.

Nhiều tổ chức sử dụng AI như một phần của giao thức bảo mật chuyên sâu, nhưng tin tặc hiện có thể dễ dàng truy cập bằng các kỹ thuật tinh vi để cài cắm phần mềm độc hại của chúng. Khi phần mềm độc hại trở nên thông minh hơn và khó có thể phát hiện, các tổ chức/doanh nghiệp sẽ phải tốn thêm nhiều thời gian và công sức để tìm và gỡ bỏ chúng.

Các chuyên gia cho rằng, những thách thức có thể sẽ đến nhanh hơn và đa dạng hơn. Các tổ chức/doanh nghiệp nên đầu tư cho bảo mật hệ thống bằng việc lập bản đồ lưu trữ thông tin về phần mềm độc hại và chiến dịch dựa trên AI. Điều này nhằm duy trì thông tin khi đối thủ thay đổi chiến thuật hoặc sử dụng các kỹ thuật mới, từ đó đưa ra được giải pháp chống lại mục tiêu mà tin tặc nhắm tới.

Hồng Vân

15:00 | 27/03/2019

13:00 | 12/05/2021

09:00 | 25/05/2021

13:00 | 03/02/2021

16:00 | 23/04/2021

08:00 | 11/11/2020

10:00 | 08/04/2022

10:00 | 25/10/2024

Các cơ quan chính phủ tại Mỹ, Úc và Canada đưa ra cảnh báo các tác nhân đe dọa được nhà nước Iran bảo trợ sử dụng kỹ thuật tấn công Brute Force và nhiều phương thức khác để triển khai các chiến dịch tấn công mạng nhắm vào các tổ chức cơ sở hạ tầng quan trọng.

12:00 | 03/10/2024

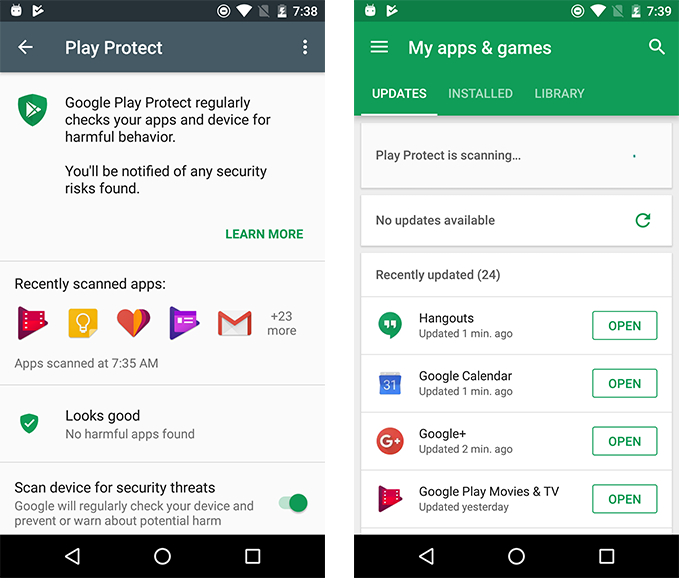

Mới đây, các chuyên gia bảo mật tại Kaspersky phát hiện ra 2 phần mềm có chứa mã độc Necro trên cửa hàng ứng dụng Play Store của Google. Đáng chú ý, 2 phần mềm độc hại này đã có tới hơn 11 triệu lượt tải xuống trước khi được các chuyên gia phát hiện.

14:00 | 06/08/2024

Một nhóm tin tặc có tên Stargazer Goblin đã thiết lập một mạng lưới các tài khoản GitHub không xác thực để cung cấp dịch vụ phân phối dưới dạng dịch vụ (DaaS) nhằm phát tán nhiều loại phần mềm độc hại và đánh cắp thông tin, nhóm đã thu về 100.000 USD lợi nhuận bất hợp pháp trong năm qua.

15:00 | 15/07/2024

Các nhà nghiên cứu bảo mật tới từ công ty an ninh mạng XLab (Slovenia) mới đây đã phát hiện ra một mạng botnet mới có tên Zergeca được viết bằng ngôn ngữ Golang, có khả năng thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS) một cách mạnh mẽ.

Công ty nghiên cứu bảo mật ESET mới đây đã đưa ra cảnh báo về việc tin tặc tấn công một đối tác của họ tại Israel để mạo danh thương hiệu này nhằm phát tán mã độc.

09:00 | 29/10/2024