Nhóm nghiên cứu của XLab cho biết: "Về mặt chức năng, Zergeca không chỉ là một botnet thực hiện thông thường; ngoài việc hỗ trợ sáu phương pháp tấn công khác nhau, nó còn có khả năng tạo , rà quét, tự nâng cấp, duy trì, truyền tệp, reverse shell và thu thập các thông tin nhạy cảm trên thiết bị".

Một điểm đáng chú ý của Zergeca là mạng botnet này sử dụng DNS-over-HTTPS (DoH) để thực hiện phân giải của máy chủ điều khiển và ra lệnh (C2), đồng thời sử dụng một thư viện ít được biết đến là Smux cho liên lạc C2.

Có bằng chứng cho thấy Zergeca đang không ngừng phát triển và cập nhật để hỗ trợ các lệnh mới. Hơn nữa, địa chỉ IP C2 84[.]54[.]51[.]82 được cho là đã từng được sử dụng để phân phối botnet Mirai vào khoảng tháng 9/2023. Với việc cùng một địa chỉ IP được sử dụng làm máy chủ C2 cho mạng botnet mới, làm dấy lên khả năng rằng những kẻ tấn công đã có kinh nghiệm vận hành mạng botnet Mirai trước khi tạo ra Zergeca.

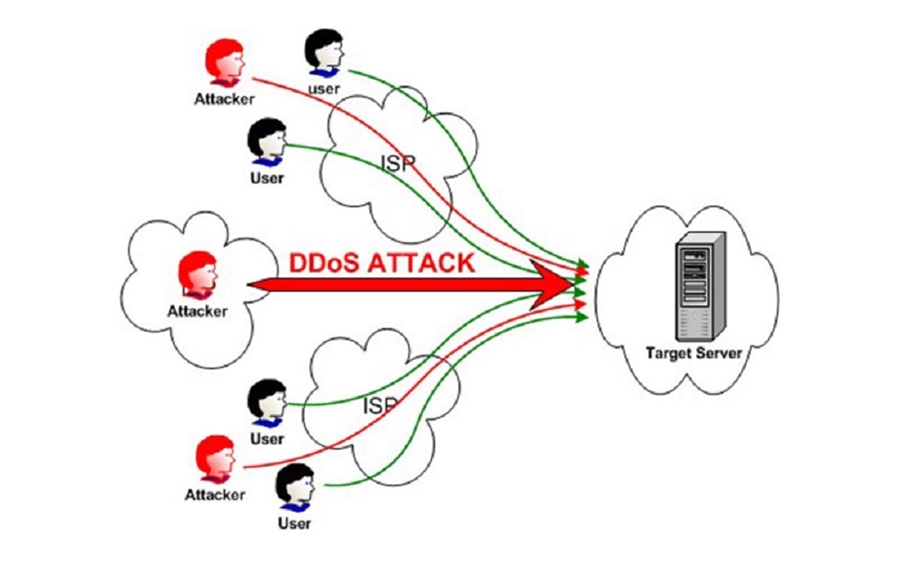

Các cuộc tấn công do botnet này thực hiện chủ yếu là tấn công DDoS ACK flood với các mục tiêu nhắm vào Canada, Đức và trong khoảng nửa đầu tháng 6/2024.

Các tính năng của Zergeca bao gồm bốn module riêng biệt, bao gồm duy trì tính bền vững, thiết lập proxy, SiliVaccine (diệt virus) và zombie. Zergeca thiết lập tính bền vững bằng cách thêm dịch vụ hệ thống, triển khai proxy, loại bỏ phần mềm độc hại và backdoor khác để giành quyền kiểm soát duy nhất đối với các thiết bị chạy trên CPU x86-64 và xử lý chức năng botnet chính.

Modul zombie có trách nhiệm báo cáo các thông tin nhạy cảm từ thiết bị bị xâm nhập đến C2 và chờ lệnh từ máy chủ, hỗ trợ sáu loại tấn công DDoS, rà quét, reverse shell và các chức năng khác.

XLab cho biết các kỹ thuật như đóng gói UPX, mã hóa XOR cho các chuỗi dữ liệu nhạy cảm và sử dụng DoH để ẩn liên lạc C2 cho thấy sự hiểu biết sâu sắc của tin tặc về các chiến thuật để trốn tránh sự giám sát và phát hiện từ các giải pháp bảo mật.

Thanh Bình

(Theo thehackernews)

09:00 | 08/03/2024

13:00 | 23/10/2024

17:00 | 30/08/2024

08:00 | 06/02/2024

13:00 | 09/10/2024

15:00 | 26/01/2024

09:00 | 08/06/2023

10:00 | 18/10/2024

Công ty bảo mật Zimperium (Mỹ) đã xác định được 40 biến thể mới của trojan ngân hàng TrickMo trên Android. Các biến thể này được liên kết với 16 chương trình dropper (một loại trojan horse để cài đặt phần mềm độc hại) và 22 cơ sở hạ tầng của máy chủ điều khiển và ra lệnh (C2) riêng biệt, với các tính năng mới để đánh cắp mã PIN Android.

07:00 | 14/10/2024

Mới đây, Trung tâm Giám sát an toàn không gian mạng quốc gia (Cục An toàn thông tin, Bộ Thông tin và Truyền thông) đã cảnh báo các chiến dịch tấn công mạng nguy hiểm nhắm vào các tổ chức và doanh nghiệp. Mục tiêu chính của các cuộc tấn công này là đánh cắp thông tin nhạy cảm và phá hoại hệ thống.

10:00 | 23/08/2024

Các nhà nghiên cứu bảo mật tại Cisco Talos vừa phát hiện ra một số lỗ hổng Microsoft Office, cho phép tin tặc theo dõi người dùng thông qua camera và micro.

14:00 | 05/08/2024

Các chuyên gia bảo mật vừa phát hiện chiến dịch độc hại nhằm vào thiết bị Android toàn cầu, sử dụng hàng nghìn bot Telegram để lây nhiễm mã độc đánh cắp mã OTP của người dùng tại 113 quốc gia.

Một lỗ hổng bảo mật hiện đã được vá trong ứng dụng ChatGPT của OpenAI dành cho macOS có thể cho phép kẻ tấn công cài phần mềm gián điệp vào bộ nhớ của công cụ trí tuệ nhân tạo (AI).

11:00 | 24/10/2024