Dự thảo Luật Dữ liệu nêu rõ Ban Cơ yếu Chính phủ vừa có trách nhiệm quản lý nhà nước về lĩnh vực chứng thực chữ ký số chuyên dùng Chính phủ, cung cấp chữ ký số phục vụ các cơ quan Đảng, Nhà nước, vừa có vai trò quan trọng trong việc triển khai các sản phẩm mã hóa, giải mã dữ liệu, góp phần đảm bảo an toàn, bảo mật thông tin trong quá trình thu thập, xử lý, lưu trữ và chia sẻ dữ liệu.

09:00 | 29/01/2024

12:00 | 15/12/2023

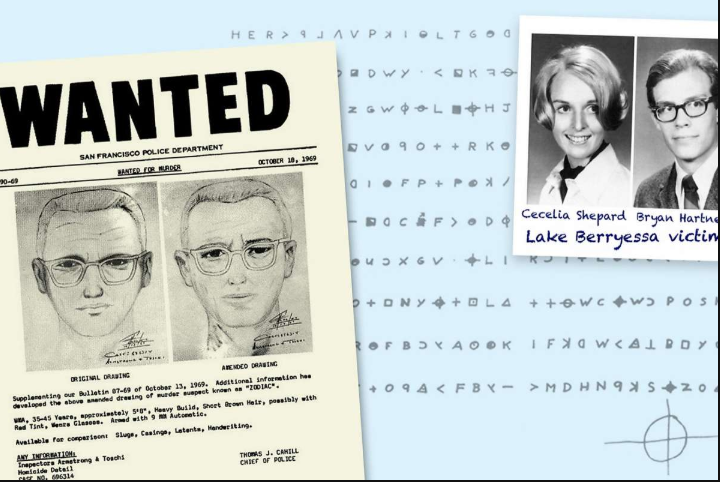

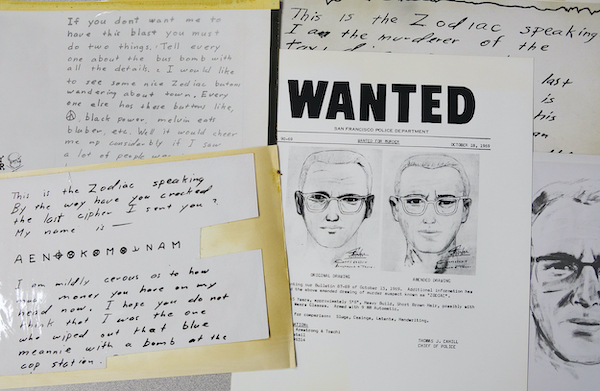

Zodiac-340 là một bản mã dựa trên các mã pháp cổ điển là thay thế và hoán vị, nhưng việc phá nó không hề dễ. Trong [1] cũng đã trích dẫn nhiều bài viết về lời giải của Zodiac-340. Trên trang web của Hiệp hội quốc tế về nghiên cứu mật mã, ngày 12/12/2021 đã xuất bản bài viết của Joachim von zur Gathen với nhan đề “Unicity distance of the Zodiac-340 cipher”. Bài viết này sẽ trình bày lại kết quả của nghiên cứu này.

15:00 | 24/02/2022

Thuật toán NTRU (Nth degree Truncated polynomial Ring Units) là thuật toán mật mã khóa công khai dựa trên lý thuyết lưới với độ an toàn phụ thuộc vào độ khó của tìm phân tích “ngắn” cho các đa thức đại số trên vành [1][6]. Bài toán này tương đương với tìm véc-tơ ngắn nhất SVP (Shortest Vector Problem) trong một lưới thực sự 2N chiều [2][3]. Bài viết trình bày về thuật toán NTRU và một số phương pháp phá vỡ thuật toán này [5].

09:00 | 24/01/2022

Hệ mật có xác thực AEGIS là một trong hai hệ mật được đánh giá cao nhất trong cuộc thi CAESAR[1] diễn ra trên toàn thế giới từ năm 2012 – 2019. Ngoài các ưu điểm của hệ mật đã được đánh giá trong cuộc thi thì hệ mật AEGIS cũng nổi bật về mặt thời gian thực thi trên thẻ thông minh so với các hệ mật khác như ACORN, ASCON, CLOC và MORUS [7][8]. Bài báo này sẽ giới thiệu hệ mật và cách triển khai hệ mật trên thẻ thông minh.

17:00 | 17/12/2021

Bài viết giới thiệu bốn bản mã (Z408, Z340, Z32 và Z13) mà một kẻ giết người hàng loạt đã gửi cho các toà soạn báo ở Mỹ từ năm 1969 đến năm 1974 và quá trình 14 năm tìm lời giải Mật mã 340 của ba nhà mật mã nghiệp dư.

10:00 | 12/11/2021

Mục tiêu chính của điện toán đám mây là cung cấp sự nhanh chóng, dễ sử dụng với chi phí thấp cho các dịch vụ điện toán và lưu trữ dữ liệu. Tuy nhiên, môi trường đám mây cũng thường gắn với những rủi ro về bảo mật dữ liệu.

11:00 | 02/08/2021

Một số hệ quản trị cơ sở dữ liệu sử dụng cơ chế xác thực, ủy quyền và kiểm toán để bảo vệ dữ liệu, nhưng không có cơ chế bảo vệ các tệp dữ liệu của hệ điều hành nơi lưu trữ dữ liệu. Để bảo vệ các tệp dữ liệu này, một số hệ quản trị như Oracle hay SQL Server đã cung cấp cơ chế mã hóa dữ liệu trong suốt. Đây là cơ chế an toàn bảo vệ các dữ liệu nhạy cảm kể cả trong trường hợp phương tiện lưu trữ hoặc tệp dữ liệu bị đánh cắp.

08:00 | 05/04/2021

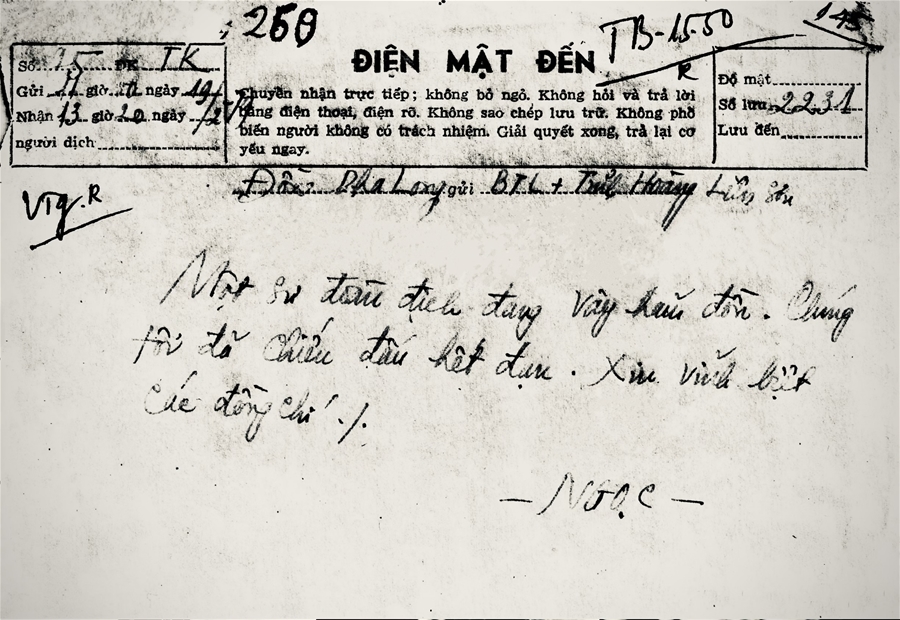

Nhân dịp kỷ niệm 62 năm ngày Truyền thống Bộ đội Biên phòng Việt Nam (03/3/1959 – 03/3/2021), 32 năm ngày Biên phòng toàn dân (03/3/1989 - 03/3/2021), Tạp chí An toàn thông tin xin gửi tới Quý bạn đọc bài viết để cùng ôn lại ký ức về bản điện mật từ Đồn Biên phòng Pha Long (Hoàng Liên Sơn, nay là tỉnh Lao Cai). Tuy đã hơn 40 năm trôi qua, nhưng nội dung bức điện mật này vẫn còn hằn nguyên trong ký ức của những người lính Cơ yếu trực tiếp mã hoá và giải mã bản điện mật đó. Đây cũng chính là Bức điện mật cuối cùng trên đồn Pha Long.

11:00 | 03/03/2021

Hệ mật khóa đối xứng đóng vai trò quan trọng trong đảm bảo an toàn, bảo mật thông tin. Khi các bên tham gia truyền thông dựa trên hệ mật khóa đối xứng, người dùng sẽ thực hiện chia sẻ với nhau một khóa bí mật để mã hóa/giải mã thông điệp. Để chia sẻ với bạn đọc vấn đề này, bài báo dưới đây sẽ giới thiệu hệ mật khóa đối xứng sử dụng khóa động và bộ đồng dư tuyến tính, nhằm nâng cao độ an toàn so với việc sử dụng khóa tĩnh trong một thời gian dài.

16:00 | 31/03/2020

Mới đây, vụ đối đầu giữa Apple và FBI liên quan đến việc mở khoá chiếc iPhone 5c của tay súng Rizwan Farook trong vụ thảm sát ở San Bernardino làm 14 người thiệt mạng trở thành tâm điểm chú ý của không chỉ thế giới công nghệ.

09:58 | 25/02/2016

Gần đây xuất hiện loại tấn công cài đặt nguy hiểm và phức tạp về mặt khoa học và công nghệ, đó là tấn công các hệ mật dựa trên khái niệm hàm tiên tri (Oracle Functions). Trong tấn công này, kẻ tấn công không cần biết khóa bí mật mà vẫn giải mã được các thông báo, dựa vào việc khai thác và tích lũy các thông tin rò rỉ trong thực hành cài đặt và vận hành của các hệ mật, khi người ta “đệm” thông báo (Padding) vào các bản rõ nhằm làm an toàn và thuận tiện cho quy trình lập mã, giải mã.

09:13 | 15/01/2015

Sau chiến tranh thế giới lần thứ II cho đến nay, những bí mật của cuộc chiến lần lượt được công bố. Các nhà nghiên cứu lịch sử được phép tiếp xúc với các tài liệu bí mật đều khẳng định: Việc giải được các mật mã Enigma đã tạo thế cho chiến thắng của quân đồng minh trước Phát xít Đức.

15:34 | 30/03/2011