Những thông tin trong bài này có thể phần nào trả lời cho câu hỏi “Có thể tự bảo mật email không khi mà trùm tình báo Mỹ không thể làm được điều đó?”.

Trong quá khứ, các điệp viên có thể trao đổi thông tin qua “hộp thư chết”, đây là một phương thức cũ, ví dụ như để thư trong một quyển sách bỏ quên trên ghế đá hoặc trong một khe tường. Giám đốc CIA lại dùng thư mục “Draft” trong Gmail làm “hộp thư chết” và đã bị lộ cách trao đổi các thông tin riêng tư.

Theo các chuyên gia bảo mật, người dùng thường hay nhận định rằng họ khá “kín đáo” trong thế giới số và họ vô hình, đó là sai lầm nghiêm trọng. Người dùng không nhận ra rằng “hack” và gián điệp đã trở thành một trào lưu trong thập kỷ vừa qua và “hack” là một công việc không mấy khó khăn, như vậy, có thể dễ dàng tìm cách đọc được email của người khác.

Hãy đối mặt với sự thật rằng, những thông tin mà bạn cố gắng che giấu khi trao đổi qua email (bí mật kinh doanh, bí mật cá nhân...) đều có thể bị các chuyên gia tìm ra. Đặc biệt, nếu các thông tin này liên quan các hành động phạm pháp thì các Chính phủ phương Tây sẵn sàng can thiệp để có được chúng, kể cả khi được lưu trong máy tính cá nhân hay trên “đám mây”, như đang phổ biến hiện nay.

Như vậy, trong trường hợp bạn cần giữ gìn một vài bí mật cho cá nhân một cách hợp pháp, đặc biệt là bảo vệ tính riêng tư trong thời đại số hóa (thông tin liên quan đến bí mật kinh doanh của công ty, bệnh sử của cá nhân, bí mật riêng tư của gia đình,...) thì những thảo luận sau đây có thể có ích.

Nắm rõ nguy cơ

Dưới góc độ công nghệ, trong vụ việc nói trên, Giám đốc CIA (và người cùng trao đổi thông tin - người thứ 2) đã sai lầm khi cố gắng che giấu các liên lạc và thông tin riêng tư của mình trên email và nghĩ rằng mình “qua mặt” được những người thân là đủ. Họ không thể nghĩ rằng cơ quan pháp luật (ở đây là FBI) lại đi “lục soát” trong hộp thư của cá nhân.

Để che giấu mối liên lạc, Giám đốc CIA và người cùng trao đổi thông tin đã hạn chế việc trao đổi qua mạng, không gửi email mà dùng chung một tài khoản Gmail, lưu thông tin trong thư mục “Draft”. Điều này tránh cho các trao đổi của họ bị “lưu vết”, chỉ việc đăng nhập Gmail và đọc luôn trong “Draft”, sẽ không có thông tin gửi đi, gửi lại. Tuy nhiên, địa chỉ IP của máy tính dùng để truy nhập Gmail không được “ẩn” là manh mối để FBI phát hiện ra người sử dụng chung một tài khoản Gmail với Giám đốc CIA.

Bởi vậy, hiểu rõ nguy cơ là một số phần rất khó khăn trong việc bảo đảm ATTT. Nếu chúng ta lường hết được những nguy cơ có thể chúng ta sẽ hành động một cách cẩn trọng hơn.

Che giấu vị trí truy nhập

Trong trường hợp trên, các đặc vụ FBI có thể sẽ không tìm ra địa chỉ IP để xác định ra người thứ 2 nếu người đó biết sử dụng một số biện pháp bảo mật, trong đó có Tor hoặc VPN. Các biện pháp này sẽ “ẩn” địa chỉ IP khi liên lạc.

Thông thường, các nhà cung cấp dịch vụ email như Gmail, Yahoo,... luôn lưu lại các bản ghi về địa chỉ gửi, địa chỉ nhận trong vòng 18 tháng, trong khoảng thời gian đó, các thông tin này có thể được cung cấp cho tòa án hay cơ quan điều tra của Mỹ. Pháp luật Mỹ bắt buộc cơ quan điều tra phải được sự cho phép của tòa án khi tiến hành khám xét. Tuy nhiên đối với việc “khám xét” email của cá nhân, quy định lại lỏng lẻo hơn và không cần được sự cho phép của tòa án, cơ quan điều tra có thể xem xét nội dung của các email cũ hơn sáu tháng. Thậm chí cơ quan điều tra chỉ phải xin phép tòa án khi cần xem xét các email “chưa được mở” của cá nhân.

Google báo cáo rằng, các cơ quan chính phủ Mỹ đã yêu cầu cung cấp dữ liệu của 16.281 tài khoản trong khoảng thời gian từ tháng 1 đến tháng 7/2012 và Google đã tuân thủ khoảng 90% các yêu cầu đó của Chính phủ Mỹ.

Tắt các bản ghi của Google

Một cách tối thiểu, nên chọn tính năng “off the record” trong tính năng của Google Talk hoặc Google instant messaging Client. Điều này đảm bảo rằng những gì được gõ sẽ không bị lưu lại trong thông tin tài khoản của người dùng Gmail.

Mã hóa thông tin

Đây là phương thức cổ điển, người dùng có thể sử dụng giải thuật mật mã và chia sẻ cặp khóa với người nhận để mã hóa thông tin gửi đi. Tuy nhiên chính phương thức này lại là nguyên nhân ban đầu để gây ra nghi ngờ, nếu không có gì phải che giấu, nếu không có gì “khuất tất”, tại sao thông tin lại phải mã hóa?

Thiết lập bộ “Tự hủy thông tin”

Một dịch vụ như “10 Minute Mail” sẽ cho phép người sử dụng mở địa chỉ email, tạo email và gửi đi, địa chỉ sẽ tự bị xóa sau 10 phút. Ứng dụng Wickr cũng cho phép người sử dụng cài đặt cơ chế tự hủy đối với các thông tin gửi qua điện thoại di động, nó cho phép người gửi kiểm soát thời gian người nhận có thể đọc được thông tin trước khi thông tin sẽ tự xóa đi. Tuy nhiên cách làm này có một rủi ro là người nhận vẫn có thể lưu lại thông tin bằng cách “chụp ảnh màn hình”

Đặt thông tin cần trao đổi vào thư mục “thư nháp”

Ý tưởng này có vẻ khôn ngoan tuy nhiên trong thực tế, lưu thông tin trao đổi trong thư mục “Draft” và sau đó dùng chung cũng không an toàn hơn là gửi thông tin đi. Christopher Soghoian, chuyên gia phân tích của American Civil Liberties Union cho biết chiến thuật này đã được Khalid Shaikh Mohammed tác giả chính của vụ khủng bố 9/11 và Richard Reid, “kẻ đánh bom bằng giầy” sử dụng, tuy nhiên nó tỏ ra không hiệu quả. Email được lưu trong thư mục “Draft” thực ra vẫn được cất giữ đâu đó trên hệ thống kể cả khi người dùng thực hiện việc xóa, nhà cung cấp dịch vụ email vẫn có thể miễn cưỡng cung cấp bản copy cho cơ quan có thẩm quyền.

Sử dụng riêng thiết bị cho các mục đích khác nhau

Nên sử dụng các thiết bị chuyên dụng và riêng biệt để thực hiện các liên lạc có yêu cầu cao về tính bí mật. Trong thực tế, tội phạm mạng thường sử dụng một vài điện thoại di động phục vụ mục đích phạm pháp để đánh lạc hướng sự điều tra.

Cẩn thận và ngăn nắp

Viêc tạo mật khẩu dễ đoán, cất giữ và trao đổi cặp khóa mã một cách cẩu thả, kết nối tùy tiện vào bất kỳ một điểm wifi miễn phí nào,... sẽ là nguyên nhân tạo ra những lỗ hổng về ATTT. Những công cụ mạnh, phương thức mạnh để bảo mật thông tin luôn sẵn có, tuy nhiên không dễ dàng để phối hợp với nhau một cách hiệu quả.

Thay cho lời kết

Thực tế, khi không phải một chuyên gia, càng cố gắng áp dụng các biện pháp bảo mật thì chúng ta lại càng dễ dàng vướng vào các lỗi bảo mật. Một chuyên gia bảo mật đã có lời khuyên là “Nếu bạn không muốn xuất hiện trên trang nhất của các báo lá cải, tốt hơn hết là đừng nói gì cả”

10:00 | 04/11/2024

Deepfake là một công nghệ mới nổi trong lĩnh vực xử lý hình ảnh và video. Bằng cách sử dụng các kỹ thuật học máy và trí tuệ nhân tạo, Deepfake có thể biến đổi hình ảnh và video, tạo ra những nội dung giả mạo với độ chân thực cao, khó phân biệt được thật và giả. Mặc dù công nghệ này mang lại nhiều ứng dụng trong giải trí và sáng tạo, nhưng nó cũng ẩn chứa những mối nguy tiềm tàng gây mất an toàn, an ninh thông tin.

10:00 | 04/10/2024

Trong thời đại kỹ thuật số ngày nay, ransomware đã trở thành một trong những mối đe dọa nguy hiểm nhất đối với cả cá nhân lẫn tổ chức. Đây không chỉ là một loại phần mềm độc hại, mà còn là một công cụ về chính trị và kinh tế của các nhóm tội phạm mạng. Ransomware không chỉ gây tổn thất về tài chính mà còn đe dọa đến sự bảo mật thông tin, uy tín và hoạt động kinh doanh của các tổ chức. Bài báo này sẽ trang bị một số kỹ năng cần thiết cho các tổ chức để thực hiện các biện pháp giúp giảm thiểu tác động của các cuộc tấn công ransomware, nhấn mạnh việc triển khai một cách chủ động để bảo vệ hệ thống trước các mối nguy hiểm tiềm tàng.

16:00 | 23/09/2024

Quy định Bảo vệ Dữ liệu chung (GDPR) của Liên minh châu Âu là văn bản pháp lý quan trọng, hình mẫu cho các nước, khu vực khác trong việc bảo vệ dữ liệu. Tuy nhiên, việc tuân thủ GDPR sẽ đòi hỏi các tổ chức phải đầu tư kinh phí bổ sung, tăng cường nhân lực dành cho xử lý dữ liệu. Dưới đây là hướng dẫn 12 bước triển khai GDPR cho tổ chức do Ủy ban Bảo vệ Dữ liệu công bố.

13:00 | 28/08/2024

Ngày nay, tin tức về các vụ vi phạm dữ liệu cá nhân trên không gian mạng không còn là vấn đề mới, ít gặp. Vậy làm thế nào để dữ liệu cá nhân của bạn không bị rơi vào tay kẻ xấu? Dưới đây là 6 cách để bảo vệ thông tin cá nhân khi trực tuyến.

Trong thời đại ngày nay, cùng với sự phát triển của khoa học kỹ thuật có ngày càng nhiều những cuộc tấn công vào phần cứng và gây ra nhiều hậu quả nghiêm trọng. So với các loại tấn công khác, tấn công qua kênh kề đang được nghiên cứu do khả năng khôi phục lại khóa bí mật trong khi hệ thống vẫn hoạt động bình thường mà không hề làm thay đổi phần cứng. Bài báo này sẽ trình bày một cách sơ lược về những kết quả cuộc tấn công kênh kề lên mã hóa RSA cài đặt trên điện thoại thông minh sử dụng hệ điều hành Android tại Viện Khoa học - Công nghệ mật mã. Nhóm tác giả đã tấn công khôi phục được một phần khóa bí mật của mã hóa RSA cài đặt trên điện thoại thông minh và chứng minh khả năng rò rỉ thông tin qua kênh kề.

14:00 | 11/09/2024

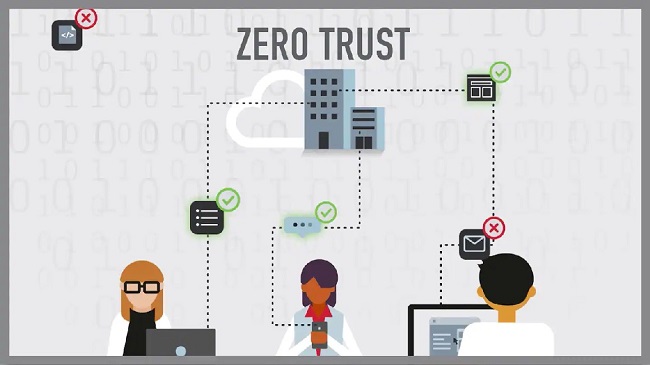

Trong bối cảnh an ninh mạng ngày càng trở nên phức tạp và tinh vi, các tổ chức đang dần nhận ra rằng các phương pháp bảo mật truyền thống không còn đáp ứng được yêu cầu bảo vệ hệ thống của họ. Chính trong hoàn cảnh này, mô hình Zero Trust nổi lên như một giải pháp toàn diện, giúp bảo vệ hệ thống mạng khỏi các cuộc tấn công cả từ bên ngoài và bên trong. Tuy nhiên, việc triển khai Zero Trust không đơn giản, bài học kinh nghiệm nào để các tổ chức triển khai thành công mô hình bảo mật hiện đại này?

13:00 | 11/11/2024