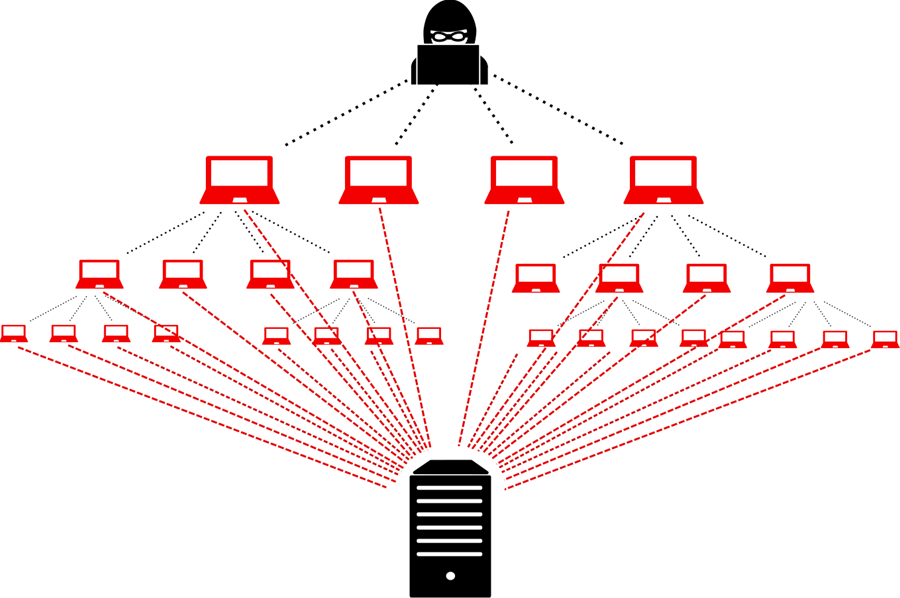

Tóm tắt— Trong các nghiên cứu gần đây, tấn công từ chối dịch vụ DoS và DDoS là một chủ đề thời sự, tuy nhiên có khá nhiều giải pháp chưa thật sự đáp ứng được các vấn đề thực tế. Các tấn công DoS tập trung vào việc khai thác các lỗ hổng giao thức mạng để tiến hành một cuộc tấn công. Trong khi đó tấn công DDoS sử dụng rất nhiều các hệ thống bị thỏa hiệp để tấn công một mục tiêu cố định nhằm ngăn chặn các người dùng hợp lệ sử dụng dịch vụ. Trong bài báo này, chúng tôi tập trung vào làm rõ các ảnh hưởng của các cuộc tấn công từ chối dịch vụ đối với RAM, CPU và băng thông của các máy chủ web và các máy chủ ứng dụng. Các nghiê cứu này góp phần vào việc hiểu sâu hơn ảnh hưởng của tấn công từ chối dịch vụ và việc tạo ra các hệ thống phòng thủ đối với tấn công từ chối dịch vụ một cách hiệu quả.

|

Tài liệu tham khảo [1]. //en.wikipedia.org/wiki/Denial of service attack [2]. Rajkumar, ManishaJitendra Nene, "A Survey on Latest DoS Attacks:Classification and Defense Mechanisms", An ISO 3297: 2007 Certified Organization, Vol. 1, Issue 8, October 2013 [3]. P. Barford and V. Yegneswaran, “An Inside Look at Botnets” in Malware Detection, ser. Advances in Information Security, M.Christodorescu, S. Jha, D. Maughan, D. Song, and C. Wang, Eds.Boston, MA: Springer US, vol. 27, ch. 8, pp. 171–191, 2007. [4]. T. Cymru, “A taste of http botnets” //tinyurl.com/9o5chx2, 2008, [Online; accessed 20-December-2011]. [5]. Meghna Chhabra 1 , Brij Gupta 1* , Ammar Almomani 2 "A Novel Solution to Handle DDoS Attack in MANET" Journal of Information Security Vol. 4 No. 3, 2013. [6]. Shweta Tripathi,Brij Gupta, Ammar Almomani, Anupama Mishra, Suresh Veluru "Hadoop Based Defense Solution to Handle Distributed Denial of Service (DDoS) Attacks" Journal of Information Security, 4, 150-164, 2013. [7]. //support.ixiacom.com/support-services/training/breakingpoint [8]. //null-byte.wonderhowto.com/how-to/use-ufonet-0174158 [9]. //en.wikipedia.org/wiki/Cyberspace [10]. //www.arbornetworks.com/attack-DDoS [11]. Stavros N. Shiaeles , Vasilios Katos , Alexandros S. Karakos, Basil K. Papadopoulos, “Real time DDoS detection using fuzzy estimators”, computers & security 31 782 – 790, 2012. [12]. Rui Zhong, and Guangxue Yue, “DDoS Detection System Based on Data Mining”, ISNNS ’10, Jinggangshan, P. R. China, 2-4, April, pp. 062-065, 2010. [13]. Reyhaneh Karimazad and Ahmad Faraahi, “An Anomaly-Based Method for DDoS Attacks Detection using RBF Neural Networks”, 2011 International Conference on Network and Electronics Engineering IPCSIT vol.11 IACSIT Press, Singapore, 2011. [14]. Seyed Mohammad Mousavi and Marc St-Hilaire, “Early Detection of DDoS Attacks against SDN Controllers”, 2015 International Conference on Computing, Networking and Communications, Communications and Information Security Symposium. [15]. Vrizlynn L. L. Thing, Morris Sloman, and Naranker Dulay, “A Survey of Bots Used for Distributed Denial of Service Attacks”, //www.doc.ic.ac.uk. [16]. Rajkumar, ManishaJitendra Nene, “A Survey on Latest DoS Attacks:Classification and Defense Mechanisms”, International Journal of Innovative Research in Computer and Communication Engineering, Vol. 1, Issue 8, October 2013. [17]. Somayeh Soltani, Seyed Amin Hosseini Seno, Maryam Nezhadkamali 1 and Rahmat Budirato, “A Survey On Real World Botnets And Detection Mechanisms”, International Journal of Information & Network Security (IJINS), Vol.3, No.2, , pp. 116~127, April 2014. [18]. Bin Xiao, Wei Chen, Yanxiang He, “A novel approach to detecting DDoS attacks at an early stage”, The Journal of Supercomputing, , Volume 36, Issue 3, pp 235–248. [19]. Fariba Haddadi and A. Nur Zincir-Heywood, “Data Confirmation for Botnet Traffic Analysis”. [20]. Fariba Haddadi, Student Member, “Benchmarking the Effect of Flow Exporters and Protocol Filters on Botnet Traffic Classification”, IEEE SYSTEMS JOURNAL, VoL. 10, No. 4, december 2016. [21]. //github.com/i-scream/libstatgrab. |

Vũ Đình Phái, Nguyễn Việt Hùng, Trần Nguyên Ngọc, Dương Minh Sơn

14:00 | 22/03/2018

09:00 | 08/06/2018

09:00 | 31/10/2016

09:00 | 19/06/2019

13:00 | 21/08/2024

Tội phạm mạng gần đây đã chuyển từ tấn công các tập đoàn đa ngành lớn sang các ngành công nghiệp hẹp hơn, ví dụ như các lĩnh vực dịch vụ tài chính hoặc chăm sóc sức khỏe. Đặc biệt trong lĩnh vực chăm sóc sức khỏe, tin tặc chú trọng nhắm mục tiêu vào các thiết bị y tế của bệnh nhân được kết nối với Internet. Bài báo sẽ thông tin tới độc giả tình tình an ninh mạng trong lĩnh vực y tế, chăm sóc sức khỏe, các mối đe dọa từ bên trong, bên ngoài và đưa ra một số giải pháp giúp cải thiện tình hình an ninh mạng trong lĩnh vực này.

08:00 | 12/03/2024

Lộ thông tin thẻ tín dụng gây ra nhiều hệ lụy nghiêm trọng, nguy cơ mất tiền là rất cao. Bài báo giới thiệu một số cách thức giúp người dùng giảm nguy cơ khi phát hiện thông tin thẻ tín dụng bị lộ.

08:00 | 10/02/2024

Hệ thống mật mã RSA là một trong các hệ mật mã khóa công khai đang được sử dụng rất phổ biến trong hệ thống mạng máy tính hiện nay. Việc lựa chọn tham số an toàn cho hệ mật RSA là vấn đề rất quan trọng trong cài đặt ứng dụng hệ mật này. Bài báo này trình bày chi tiết về khuyến nghị độ dài các tham số sử dụng cho hệ thống mật mã RSA như thừa số modulo, số mũ bí mật, số mũ công khai và các thừa số nguyên tố trong một số tiêu chuẩn mật mã của châu Âu, Đức và Mỹ.

13:00 | 29/12/2023

Hiện nay, số lượng các vụ tấn công mạng trên ứng dụng web đang có xu hướng ngày càng gia tăng cả về quy mô lẫn mức độ tinh vi, với mục tiêu nhắm vào các dịch vụ cơ sở trọng yếu, khối tài chính, ngân hàng và các tổ chức/doanh nghiệp (TC/DN) lớn. Hậu quả của các cuộc tấn công này có thể là giả mạo giao dịch, gián đoạn hoạt động kinh doanh hay vi phạm dữ liệu, dẫn đến nguy cơ rò rỉ thông tin và mất mát dữ liệu quan trọng. Điều này gây ra nhiều thiệt hại đáng kể về tài chính cũng như uy tín của các TC/ DN. Bài báo sẽ trình bày thực trạng về bảo mật ứng dụng web năm 2023 dựa trên báo cáo của công ty an ninh mạng OPSWAT, cùng các giải pháp phòng tránh mối đe dọa tấn công mạng này.

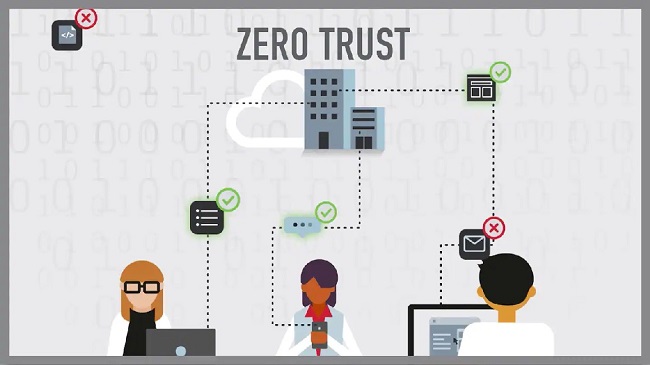

Một ví dụ điển hình trong việc triển khai mô hình Zero Trust thành công là của Tập đoàn công nghệ Microsoft. Điều này minh chứng cho cách một tổ chức lớn có thể bảo vệ tài nguyên và người dùng bằng các phương pháp kiểm soát nghiêm ngặt, đảm bảo an ninh mạng toàn diện. Đây cũng là bài học kinh nghiệm cho các tổ chức trong quá trình triển khai mô hình bảo mật hiện đại này.

10:00 | 14/11/2024

Trong bối cảnh an ninh mạng ngày càng trở nên phức tạp và tinh vi, các tổ chức đang dần nhận ra rằng các phương pháp bảo mật truyền thống không còn đáp ứng được yêu cầu bảo vệ hệ thống của họ. Chính trong hoàn cảnh này, mô hình Zero Trust nổi lên như một giải pháp toàn diện, giúp bảo vệ hệ thống mạng khỏi các cuộc tấn công cả từ bên ngoài và bên trong. Tuy nhiên, việc triển khai Zero Trust không đơn giản, bài học kinh nghiệm nào để các tổ chức triển khai thành công mô hình bảo mật hiện đại này?

13:00 | 11/11/2024