Hiện nay, email đã trở thành công cụ phổ biến được tin tặc sử dụng trong các cuộc tấn công mạng, như: tấn công lừa đảo, tấn công có chủ đích, lây nhiễm mã độc… với các mức độ khác nhau như: email quảng cáo, email chứa các tập tin độc hại. Để dụ dỗ người dùng mở các tập tin nguy hiểm, các tập tin thường được ngụy trang để mang nội dung thú vị, hữu ích hoặc quan trọng: như một văn bản công việc, một lời gợi ý hấp dẫn, một voucher giảm giá của một công ty nổi tiếng…. Dưới đây là 4 loại tập tin đính kèm nguy hiểm nhất thường được tin tặc sử dụng.

Tập tin nén ZIP và RAR

Các chương trình nén tập tin không chỉ giúp tăng dung lượng trống mà còn giúp tăng tính bảo mật thông qua việc mã hóa. Các tập tin được nén hoạt động tiện lợi trong rất nhiều trường hợp. Ví dụ, người dùng cần gửi một thư mục có 30 tập tin nhỏ qua email. Việc đính kèm 30 tập tin này trong email là không khả thi do các dịch vụ email thường giới hạn 25 tập tin đính kèm và sự bất tiện cho người nhận. Nếu thực hiện nén tập tin thì 30 tập tin này sẽ nén vào 01 tập tin duy nhất giúp tiết kiệm băng thông, giảm dung dượng.

Tuy nhiên, việc nén tập tin đồng nghĩa với việc các tập tin sẽ được mã hóa, không có sự can thiệp của bên thứ ba. Điều này có nghĩa, tin tặc có thể đính kèm các nội dung độc hại trong tập dữ liệu nén để qua mặt sự kiểm duyệt bảo mật của các dịch vụ email.

Có thể kể đến, tập tin nén ZIP với cái tên Love_You0891 đã được kẻ tấn công sử dụng để lây lan mã độc GandCrab vào ngày 14/2/2019. Một số kẻ lừa đảo khác đã gửi các tập tin nén có chứa Trojan Qbot trong vài tuần để đánh cắp dữ liệu.

Đầu năm 2019, các nhà nghiên cứu đã phát hiện tính năng của WinRAR cho phép tin tặc tấn công hệ thống. Khi tạo một tập tin nén, WinRAR cho phép giải nén nội dung trong thư mục hệ thống. Do đó, tập tin này có thể xâm nhập vào thư mục khởi động Windows, cho phép chúng khởi chạy ngay trong lần khởi động máy tính kế tiếp.

Tập tin văn bản Microsoft Office

Các tập tin Microsoft Office, đặc biệt là Word (DOC, DOCX), Excel (XLS, XLSX, XLSM), Power Points và các template rất thông dụng với tội phạm mạng. Các tập tin này thường được chèn thêm các Macros, một chương trình chạy bên trong tập tin. Tin tặc sử dụng macros như một đoạn scripts hỗ trợ tải tập tin độc hại.

Các tập tin này thường nhắm vào các nhân viên văn phòng. Chúng được ngụy trang dưới hình thức các hợp đồng, thông báo thuế, hóa đơn, chứng từ, thông tin khẩn cấp từ cấp trên nhằm lừa đảo người dùng mở tập tin này. Điển hình cho hình thức này có thể kể đến là mã độc Trojan ngân hàng với tên gọi Ursnif đã lừa người dùng truy cập dưới dạng thông báo thanh toán. Nếu nạn nhân mở tập tin này và cho phép khởi chạy macros (vốn được tắt bởi lý do bảo mật), Trojan sẽ ngay lập tức được tải về máy.

Tập tin PDF

Trong khi nhiều người dùng đã nâng cao cảnh giác với các tập tin Microsoft Office, thì họ việc đề phòng với tập tin PDF vẫn còn khá lơ là. Tập tin PDF có thể chứa mã độc, hình thức này được dùng để tạo và khởi chạy các tập tin JavaScript.

Thêm vào đó, tội phạm mạng thường chèn các đường link lừa đảo bên trong tập tin PDF. Chẳng hạn như trong một chiến dịch spam, các kẻ lừa đảo này khuyến khích người dùng đến một trang “an toàn” nơi mà họ được yêu cầu đăng nhập tài khoản American Express. Và tất nhiên, thông tin cá nhân của họ ngay lập tức đã rơi vào tay kẻ lừa đảo.

Tập tin ISO và IMG disk images

So với 3 loại tập tin trên thì ISO và IMG chưa thực sự phổ biến với người dùng thông thường. Trong thời gian gần đây, tội phạm mạng đang dần chú trọng đến 2 loại tập tin này.

Tin tặc thường sử dụng tập tin này để đính kèm các mã độc nguy hiểm như Agent Tesla Trojan - chuyên đánh cắp dữ liệu cá nhân của người dùng, hoặc kích hoạt và cài đặt phần mềm gián điệp trên thiết bị của người dùng.

Làm thế nào để phòng tránh các tập tin nguy hiểm?

Theo Kaspersky, người dùng cần thực hiện lưu ý sau để phòng tránh lây nhiễm mã độc từ các tập tin độc hại:

- Không mở các email đáng ngờ từ các địa chỉ không xác định.

- Nếu công việc của bạn liên quan đến việc xử lý các email từ người lạ, hãy kểm tra cẩn thận địa chỉ email của người gửi và tên của tập đính kèm. Nếu có bất kì dấu hiệu lạ thường, hãy ngừng truy cập. Tham gia bài kiểm tra để biết thêm các dấu hiệu về email lừa đảo.

- Không cho phép macro thực thi trong các tập tin tài liệu, trừ khi bạn đã chắc chắn về nó.

- Cẩn trọng khi truy cập các liên kết. Hãy cân nhắc trước các yêu cầu truy cập. Đặc biệt là yêu cầu đăng nhập và thay đổi mật khẩu.

- Sử dụng một giải pháp bảo mật đáng tin cậy để thông báo các tập tin nguy hiểm, chặn và đưa ra cảnh báo đối với các hành động đáng ngờ.

Trí Công

13:00 | 30/09/2024

Cơ quan Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) đã thêm 5 lỗ hổng vào danh mục Các lỗ hổng đã biết bị khai thác (KEV), trong đó có lỗ hổng thực thi mã từ xa (RCE) ảnh hưởng đến Apache HugeGraph-Server.

14:00 | 24/09/2024

Xác thực hai yếu tố (2FA) từng được xem là lá chắn vững chắc bảo vệ tài khoản của người dùng. Tuy nhiên, với sự tinh vi ngày càng tăng của các cuộc tấn công mạng, lớp bảo vệ này đang dần trở nên mong manh.

16:00 | 19/09/2024

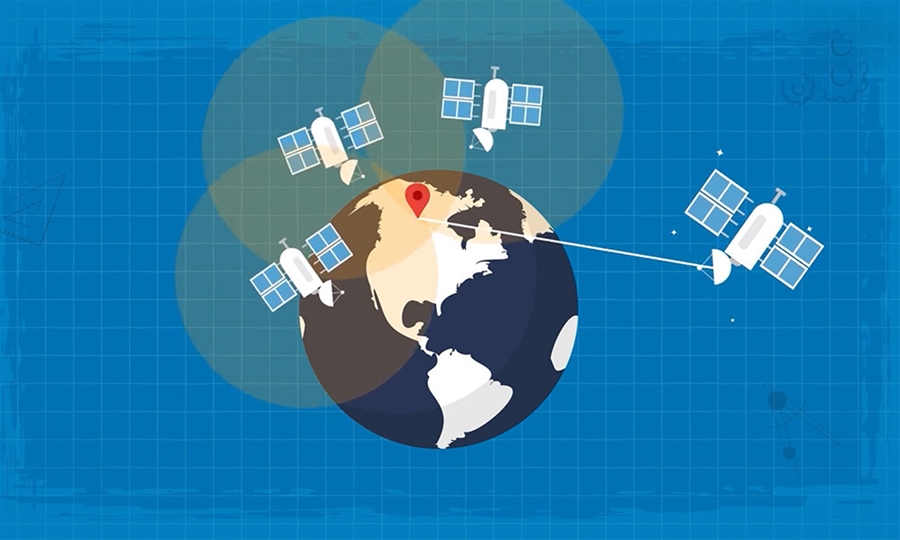

Hệ thống định vị vệ tinh toàn cầu (Global Navigation Satellite System - GNSS) là hệ thống xác định vị trí dựa trên vị trí của các vệ tinh nhân tạo, do Bộ Quốc phòng Hoa Kỳ thiết kế, xây dựng, vận hành và quản lý. Hệ thống GNSS ban đầu được dùng trong mục đích quân sự nhưng sau những năm 1980, Chính phủ Hoa Kỳ cho phép sử dụng GNSS vào mục đích dân sự ở phạm vi toàn cầu. Chính vì việc mở rộng phạm vi sử dụng nên đã dẫn đến các nguy cơ mất an toàn thông tin (ATTT) cho các hệ thống này. Bài báo sau đây sẽ giới thiệu các kỹ thuật tấn công mạng vào các hệ thống định vị toàn cầu.

08:00 | 26/08/2024

Trong vòng 6 tháng đầu năm 2024, các nạn nhân của mã độc tống tiền (ransomware) trên toàn cầu đã phải chi trả một con số khổng lồ lên tới 459,8 triệu USD cho tội phạm mạng, dự báo một kỷ lục đáng sợ mới về thiệt hại do ransomware gây ra trong năm nay. Bất chấp các nỗ lực của cơ quan chức năng, các băng nhóm tội phạm vẫn tiếp tục lộng hành, nhắm vào những mục tiêu lớn hơn, gây ra những cuộc tấn công quy mô với mức tiền chuộc ngày càng tăng chóng mặt.

Microsoft tiết lộ rằng, một nhóm tin tặc từ Trung Quốc được theo dõi với tên Storm-0940 đang sử dụng botnet Quad7 để dàn dựng các cuộc tấn công bằng cách dò mật khẩu (password spray) mà rất khó bị phát hiện.

16:00 | 15/11/2024